Cinco claves necesarias para la protección de la firma electrónica

Se acerca el plazo para que las facturas físicas queden en el recuerdo. La Ley de Desarrollo Económico y Sostenibilidad Fiscal establece que a partir del próximo 30 de noviembre la emisión de los comprobantes digitales sea de carácter obligatorio.

La sustitución de las facturas físicas por las digitales a fines de noviembre obliga a los usuarios a tener una firma electrónica. Foto: Pexels

Uno de los requisitos indispensables para migrar a este sistema virtual es la obtención de la firma electrónica. Por ello, la demanda de este archivo digital ha crecido notablemente en el país.

Yael Fierro Guillén, experta en temas tributarios, recordó que hay ocho entidades autorizadas para emitir este documento digital. Cada una tiene sus propios tiempos de emisión y costos.

Tres son entidades públicas: Banco Central, Consejo de la Judicatura y Registro Civil. Y las otras cinco son privadas: Anfac Ecuador, Security Data, Uanataca, Eclipsoft y Datil Medi.

La experta recomendó acercarse lo antes posible a una de estas entidades para obtener su firma electrónica, ya que quedan alrededor de 60 días para completar el trámite que será obligatorio.

Muchos aún no han migrado

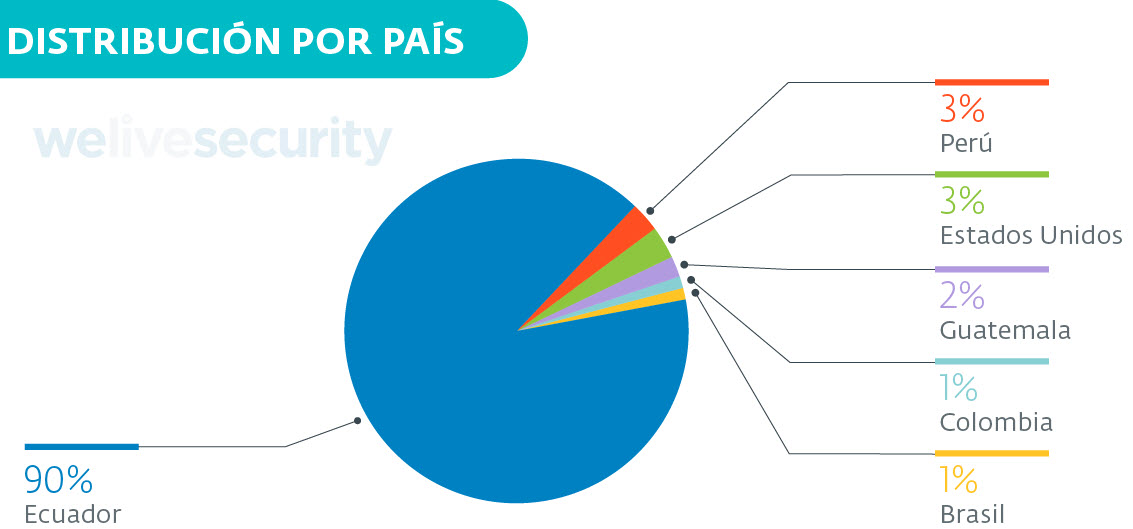

Según el Servicio de Rentas Internas (SRI), aún falta que migren 900 000 contribuyentes al sistema virtual, con corte a agosto pasado. Los habilitados para emitir facturas electrónicas son 300 000.

Idrián Estrella, presidente de la Federación Nacional de Contadores del Ecuador, señaló que se debe tomar precauciones de seguridad con la firma electrónica, ya que esta equivale a la manuscrita. Cualquier documento firmado digitalmente es válido. La responsabilidad y uso de la firma digital recae directamente sobre el dueño.

Formatos a elegir

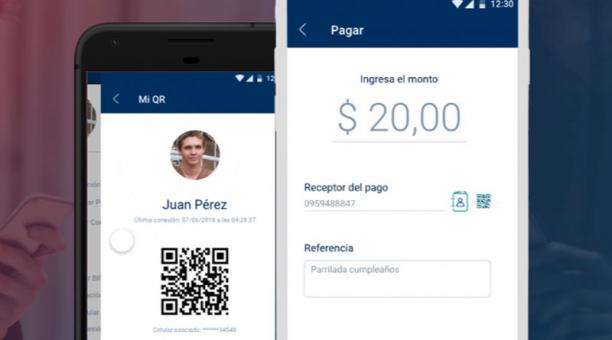

Hay dos formatos de firma electrónica en el país. Una en archivo y otra en token. La elección dependerá de cada contribuyente.

La de archivo permite colocar firmas con un solo clic, mientras que la de token debe usar un dispositivo tipo USB para colocar la rúbrica. Este último es necesario, además, para hacer importaciones y exportaciones. Los dos formatos tienen una clave de acceso.

La firma virtual puede tener vigencia de uno o más años, dependiendo de las necesidades de los clientes. De ello también depende el precio. Para consultar los valores se puede revisar en las páginas web de cada una de entidades autorizadas, públicas y privadas.

Seguridad

Nunca revele o anote la contraseña en algún lugar que alguien pueda descubrir. Tampoco pida a otra persona que le ayude a firmar algún documento por usted otorgándole las credenciales. La persona que ha firmado electrónicamente algo no puede negar su autoría; es como hacerlo a mano.

Ponga atención

Lea detenidamente el documento que está firmando. La información podrá ser aceptada sin cuestionamientos y puede indicar autorización, decisión o aprobación que tendrá impacto sobre personas y cosas. Antes de firmar un documento que tenga otras rúbricas, debe asegurarse que sean correctas.

Clave

Asegúrese que por cada documento se le solicite la clave. La firma de varios de ellos a la vez es insegura; podría firmar documentos sin conocerlos. Si el documento es privado, cerciórese de no usar medios compartidos para guardarlo. La firma digital en sí misma no da privacidad de la información en cuestión.

Originales

Todos los documentos firmados digitalmente son originales, por ello, este debe ser lo más específico posible. Lo único que puede hacer en un documento firmado electrónicamente es agregar otras firmas o cambiar el nombre al archivo. Cualquier otro cambio hará que la firma se pierda o sea inválida.

Recuerde

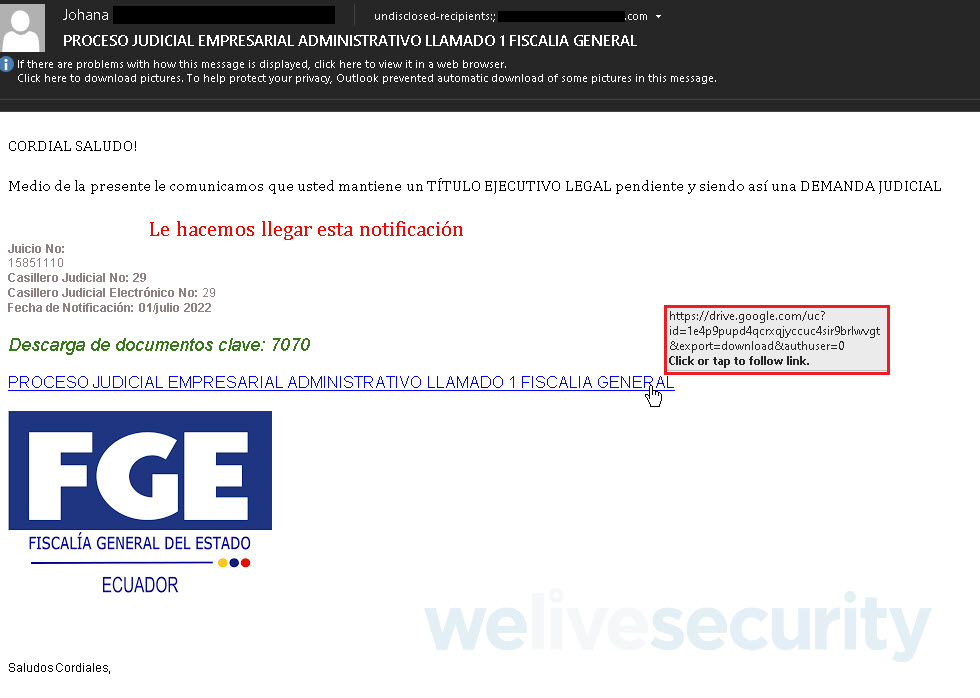

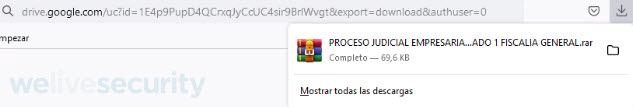

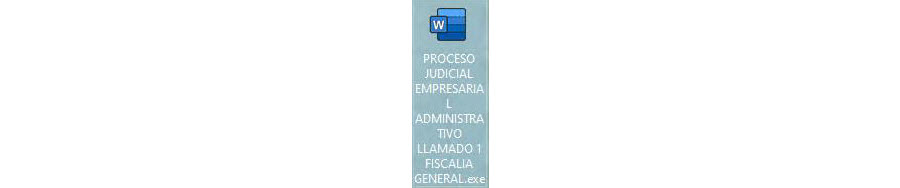

Almacene su certificado de firma electrónica de manera segura. Además, debe cuidar la seguridad de sus dispositivos electrónicos, como ‘smartphones’ o computadoras utilizados en la firma electrónica. Instale un antivirus, evite entrar a sitios web inseguros y/o abrir archivos que sean desconocidos.

Fuente: www.elcomercio.com

Estos programas son claves, según López, ya que brindan la posibilidad de manipular el software, actualizarlo, emplearlo para desarrollar proyectos y luego compartir ese conocimiento a otros.

Estos programas son claves, según López, ya que brindan la posibilidad de manipular el software, actualizarlo, emplearlo para desarrollar proyectos y luego compartir ese conocimiento a otros.

▸ 26 noviembre 2006 Rafael Correa es electo Presidente del Ecuador.

▸ 26 noviembre 2006 Rafael Correa es electo Presidente del Ecuador.