Extensiones maliciosas en Chrome Web Store

Se detectaron varias docenas de extensiones maliciosas, con un total de 87 millones de descargas, en Chrome Web Store de Google.

No hace mucho tiempo, se descubrieron varias docenas de complementos maliciosos en Chrome Web Store (la tienda oficial de extensiones de navegador para Google Chrome). La más popular de estas extensiones tuvo más de nueve millones de descargas, y en total estos complementos se habían descargado alrededor de 87 millones de veces. Explicaremos qué son estas extensiones y por qué son peligrosas.

Extensiones maliciosas en Chrome Web Store

Todo comenzó cuando el investigador de ciberseguridad independiente Vladimir Palant descubrió una extensión llamada PDF Toolbox que contenía código sospechoso en Chrome Web Store. A primera vista, era un complemento perfectamente respetable para convertir documentos de Office y realizar otras operaciones sencillas con archivos PDF.

PDF Toolbox contaba con una impresionante base de usuarios y buenas críticas, cerca de dos millones de descargas y una puntuación media de 4,2. Sin embargo, dentro de esta extensión se descubrió una “funcionalidad adicional” interesante: el complemento accedía al sitio serasearchtop[.]com, desde donde cargaba código arbitrario en todas las páginas visualizadas por el usuario.

A continuación, Palant buscó en Chrome Web Store otras extensiones que accedieran a este servidor y encontró varias docenas de complementos con una funcionalidad adicional similar. En total, se habían descargado 55 millones de veces.

Por último, tras recolectar muchas muestras de extensiones maliciosas, realizó una búsqueda aún más exhaustiva en la tienda de Google y descubrió 34 extensiones maliciosas con funcionalidades básicas completamente diferentes. En total, se habían descargado 87 millones de veces. El complemento malicioso más popular que encontró el investigador fue “Autoskip for Youtube” con nueve millones de descargas.

Las extensiones se cargaron en Chrome Web Store en 2021 y 2022, lo que significa que llevaban allí al menos seis meses cuando se realizó el estudio. Además, entre las reseñas de algunas de ellas, había quejas de usuarios atentos que habían advertido que las extensiones reemplazaban las direcciones en los resultados de búsqueda por enlaces de adware. Como te imaginarás, estas quejas pasaron desapercibidas para los moderadores de Chrome Web Store.

Después de la publicación del estudio de Palant, además de otro artículo sobre el mismo tema a cargo de un equipo de expertos, Google finalmente eliminó las extensiones peligrosas. Pero fue necesaria la intervención de varios especialistas reconocidos para que sucediera esto. Por cierto, ocurre lo mismo con Google Play: allí, las quejas de los usuarios comunes generalmente tampoco son escuchadas.

Por qué las extensiones de navegador maliciosas son particularmente desagradables

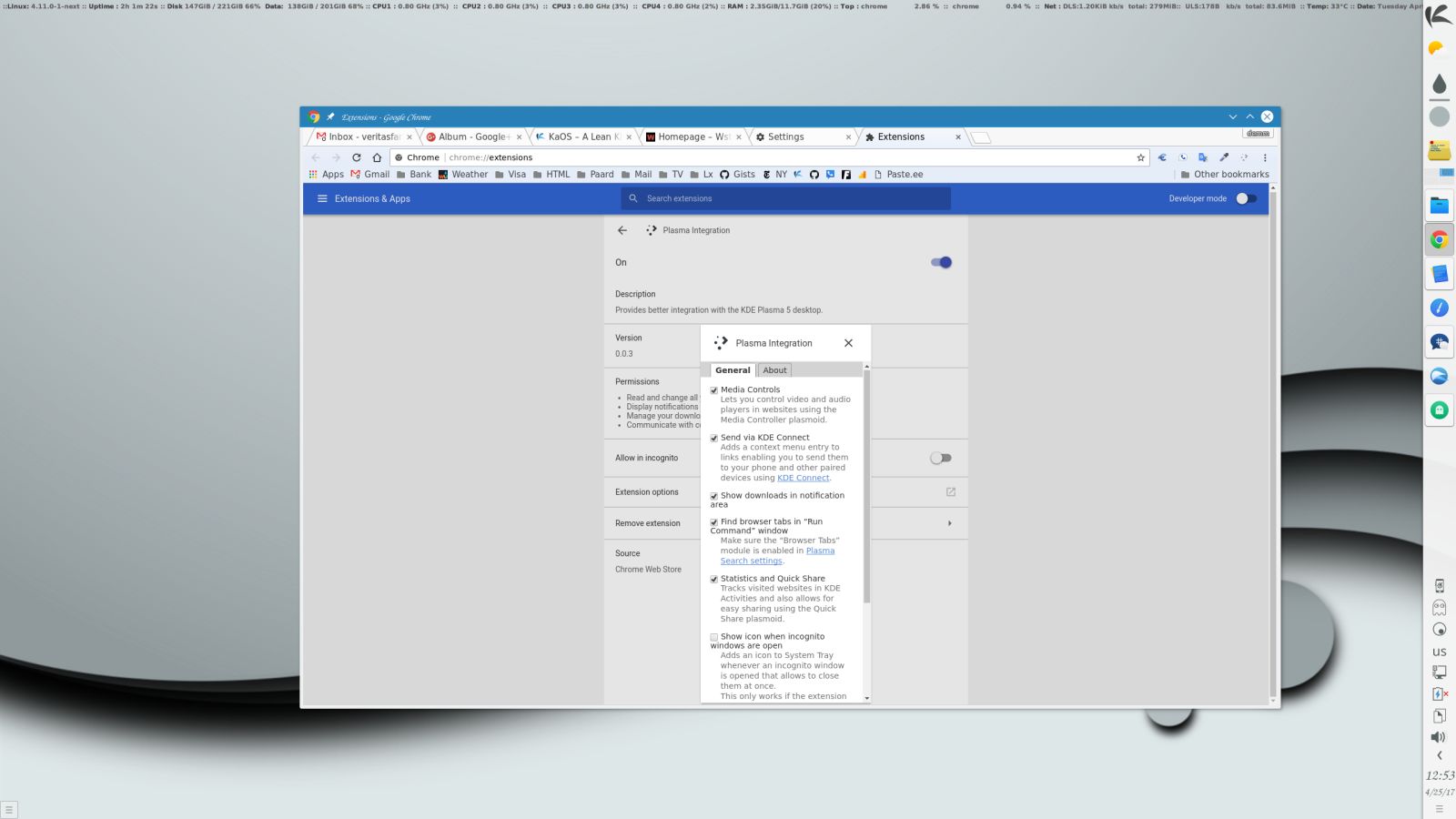

En pocas palabras, hay tres problemas principales con las extensiones de navegador. En primer lugar, está el nivel de acceso a los datos de los usuarios que tienen. De hecho, para funcionar correctamente y resultar útil, cualquier complemento generalmente necesita tu consentimiento para leer y cambiar todos tus datos en todos los sitios web.

Y sí, significa exactamente lo que lees. Como regla general, los complementos de navegador solicitan consentimiento para ver y cambiar todos tus datos en todos los sitios. Es decir, ven absolutamente todo lo que haces en todos los sitios que visitas y pueden cambiar arbitrariamente el contenido de una página que se muestra.

Esto es lo que potencialmente permite que los creadores de extensiones hagan:

- Rastrear todas las actividades de los usuarios para recopilar y vender información sobre ellos.

- Robar datos de tarjetas y credenciales de la cuenta.

- Insertar anuncios en páginas web.

- Sustituir enlaces en los resultados de búsqueda (como se mencionó anteriormente).

- Reemplazar la página de inicio del navegador por un enlace publicitario.

Debes tener en cuenta que la funcionalidad maliciosa de un complemento puede evolucionar con el tiempo de acuerdo con los objetivos de sus propietarios. Incluso los propietarios pueden cambiar: ha habido casos en que aparecieron funciones maliciosas en una extensión previamente segura después de que sus creadores vendieran el complemento a otra persona.

El segundo problema es que los usuarios generalmente prestan poca atención a los peligros de las extensiones del navegador: instalan muchas de ellas y dan su consentimiento para leer y cambiar cualquier dato en el navegador. ¿Qué alternativa tienen? Si rechazan los términos, el complemento simplemente no funcionará.

En teoría, los moderadores de las tiendas donde se cargan estos complementos deberían supervisar la seguridad de las extensiones. Pero, problema número tres, como se desprende de lo anterior, no lo hacen demasiado bien. Incluso Chrome Web Store, la tienda oficial de Google, tenía docenas de extensiones maliciosas dando vueltas. Además, pueden permanecer allí durante años, a pesar de las opiniones de los usuarios.

Qué debes hacer si has instalado una extensión maliciosa

Debes tener en cuenta que, incluso si una tienda prohíbe un complemento, esto no significa que se eliminará automáticamente de los dispositivos de todos los usuarios que lo instalaron. Por lo tanto, vale la pena verificar si tienes alguna extensión maliciosa instalada en tu dispositivo. Elimina inmediatamente los complementos de la siguiente lista y, si es necesario, descarga una alternativa segura:

- Autoskip for Youtube

- Soundboost

- Crystal Adblock

- Brisk VPN

- Clipboard Helper

- Maxi Refresher

- Quick Translation

- Easyview Reader view

- PDF Toolbox

- Epsilon Ad blocker

- Craft Cursors

- Alfablocker ad blocker

- Zoom Plus

- Base Image Downloader

- Clickish fun cursors

- Cursor-A custom cursor

- Amazing Dark Mode

- Maximum Color Changer for Youtube

- Awesome Auto Refresh

- Venus Adblock

- Adblock Dragon

- Readl Reader mode

- Volume Frenzy

- Image download center

- Font Customizer

- Easy Undo Closed Tabs

- Screence screen recorder

- OneCleaner

- Repeat button

- Leap Video Downloader

- Tap Image Downloader

- Qspeed Video Speed Controller

- HyperVolume

- Light picture-in-picture

El propio Vladimir Palant elaboró esta lista. Además, señala que posiblemente la lista de complementos maliciosos no esté completa. Por lo tanto, debes tener cuidado con otras extensiones.

Cómo puedes defenderte frente a las extensiones de navegador maliciosas

Esta historia demuestra que nunca debes confiar ciegamente en los moderadores de las tiendas donde obtienes las extensiones de tu navegador. Siempre es aconsejable tomar algunas precauciones. A continuación, te indicamos cómo protegerte frente a los complementos maliciosos:

- No instales demasiadas extensiones de navegador. Cuantas menos tengas, mayor será tu seguridad.

- Antes de instalar una extensión, lee sus reseñas. Aunque no es una garantía de seguridad, en algunos casos al menos ayudará a desenmascarar un complemento malicioso.

- Revisa tu lista de extensiones instaladas de vez en cuando y elimina las que no uses o realmente no necesites.

- Instala , una protección fiable, en todos tus dispositivos.

Fuente: latam.kaspersky.com