Malware que roba cuentas de Facebook

Cómo los atacantes usan archivos infectados y extensiones de navegadores maliciosas para robar cuentas de Facebook Business.

Nuestros investigadores han descubierto una nueva versión de la familia del malware Ducktail que está especializada en el robo de cuentas de Facebook Business. Los cibercriminales la están utilizando para atacar a empleados de compañías que ocupan o puestos importantes en la compañía o trabajan en las áreas de Recursos Humanos, marketing digital o marketing en redes sociales. Y tiene sentido ya que su objetivo final es secuestrar las cuentas corporativas de Facebook, así que los atacantes están interesados en las personas que con más probabilidad pueden tener acceso a ellas. Vamos a explicar cómo los atacantes ejecutan estos ataques, por qué son inusuales y, por supuesto, cómo protegerse de ellos.

Cebo y carga maliciosa

Los cibercriminales detrás de Ducktail mandan archivos maliciosos a sus víctimas. Para bajar la vigilancia del destinatario, los archivos contienen cebos en forma de imágenes o archivos de vídeo sobre un tema común. Por ejemplo, en la campaña más reciente, de marzo a principios de octubre de 2023, la temática era la moda: enviaban correos electrónicos en nombre de grandes marcas de la industria con archivos que contenían fotos de modelos de ropa.

Sin embargo, dentro de estos archivos se encontraban otros ejecutables disfrazados de archivos PDF. Estos archivos tenían un icono de PDF y unos nombres muy largos para desviar la atención de la víctima de la extensión EXE e incitar al destinatario a abrir el falso PDF para ver el contenido de este. En esta campaña temática sobre moda, los nombres hacían referencia a “guías y requisitos para candidatos”, pero otros cebos tipo eran listas de precios, ofertas comerciales y etc.

Los archivos maliciosos Ducktail parecen contener un fichero PDF cuando realmente se trata de una extensión EXE.

Al hacer clic en el archivo con la extensión EXE camuflada, se ejecuta un script malicioso en el dispositivo de destino. En primer lugar, muestra el contenido de un PDF, incrustado en el código de malware, para que la víctima no sea consciente de lo que está ocurriendo. Al mismo tiempo, el malware escanea todos los accesos directos del escritorio, el menú Inicio y la barra de Inicio rápido. El objetivo de la búsqueda son los accesos directos a navegadores basados en Chromium, como Google Chrome, Microsoft Edge, Vivaldi, Brave… Cuando encuentra uno de ellos, el malware lo altera añadiendo un comando para instalar una extensión en el navegador, que está incluido también en el archivo ejecutable. Cinco minutos después de ser ejecutado, el script malicioso termina el proceso del navegador, solicitando al usuario que reinicie utilizando el acceso directo ya modificado.

Extensión maliciosa en el navegador

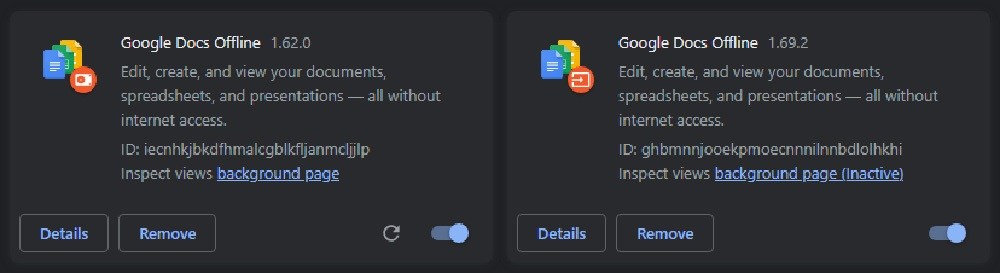

Cuando el usuario hace clic en el acceso directo, la extensión maliciosa se instala en el navegador, donde se disfraza de Documentos de Google sin Conexión, usando el mismo icono y la misma descripción. Aunque esto último solo en inglés, lo que puede desvelar el engaño.

La extensión maliciosa se disfraza de Documentos de Google sin Conexión (izquierda) y la verdadera extensión de Documentos de Google sin Conexión en el navegador de Google Chrome.

Una vez instalados y en ejecución, la extensión maliciosa empieza a monitorizar todas las pestañas que vaya abriendo el usuario en el navegador y a enviar información sobre ellas al servidor C2 de los atacantes. Si encuentra una dirección asociada a Facebook en una de las pestañas abiertas, la extensión maliciosa comprueba si se trata de una cuenta publicitaria o de un Business Manager para intentar secuestrarlas.

La extensión roba información de las cuentas de Facebook en las que se ha iniciado sesión en el dispositivo de la víctima, así como de las cookies de las sesiones activas en el navegador, que pueden usare para iniciar sesión en las cuentas sin autenticación.

El grupo detrás de este malware parece estar activo desde 2018. Diversos equipos de investigación creen que es de origen vietnamita. La distribución de Ducktail por parte de este grupo se remonta a 2021.

Cómo protegerse Ducktail

Para protegerse de Ducktail y de amenazas similares, los empleados deben tener buenos hábitos de ciberhigiene. En concreto:

- Nunca deben descargar archivos sospechosos en los ordenadores de trabajo cuando estos provengan de fuentes no fiables.

- Antes de abrir cualquier archivo, revisar con atención las extensiones de los que se hayan descargado de internet o de correos electrónicos.

- No hacer clic en archivos que parezcan inofensivos pero que tengan la extensión EXE. Y es que ésta es una clara señal de que se trata de un malware.

- Y siempre instalar protección fiable en todos los dispositivos de trabajo. Esto le avisará de amenazas potenciales y le protegerá de cualquier ataque. Nuestras soluciones detectan esta amenaza en el veredictoWin64.Ducktail.gen.

Fuente: latam.kaspersky.com