¿Me puedo infectar descargando una aplicación de Google Play?

Más allá de la recomendación de descargar aplicaciones del repositorio oficial, nunca estamos exentos de infectarnos. En este artículo analizamos cuáles pueden ser las vías de infección y cómo reducir el riesgo.

Para utilizar cualquier servicio o red social es necesario descargar una aplicación en nuestro dispositivo móvil. La pregunta, entonces, surge casi de inmediato: ¿me puedo infectar descargando una app desde Google Play? La respuesta es sí, y en este artículo ahondaremos en el porqué de esta afirmación y de qué manera se puede reducir el riesgo de infección.

¿Es recomendable descargar aplicaciones de Google Play?

Sí, siempre que se deba descargar alguna aplicación es ideal realizarlo desde Google Play u otros repositorios oficiales como App Store. El riesgo de infectarse mediante la descarga de una app maliciosa es muchísimo mayor si se realiza por fuera de estos repositorios. Ahora bien, esto no quiere decir que lo descargado en tiendas oficiales sean 100% fiables.

¿Existe malware en Google Play?

Sí. Diversas aplicaciones maliciosas logran pasar las barreras de seguridad y están disponibles en Google Play, hasta que son denunciadas y dadas de baja.

Lo mismo sucede con las extensiones para el navegador. Por ejemplo, con el auge de ChatGPT surgieron casos de extensiones y aplicaciones que se hacen pasar por herramientas basadas en el chatbot pero que en realidad esconden programas maliciosos que buscan robar contraseñas de Facebook y otras redes sociales.

¿Cómo llega el malware a las aplicaciones de Google Play?

Una de las vías mediante las que el malware logra evadir los controles y barreras de Google es mediante las actualizaciones de las aplicaciones. Comúnmente se conoce a esta técnica como “carga dinámica de código” o DCL, por sus siglas en inglés; y básicamente consiste en introducir el código malicioso en aplicaciones que ya están publicadas en Google Play mediante actualizaciones enviadas por servidores controlados por los ciberatacantes.

Así, un desarrollador malintencionado logra publicar una versión legítima en Google Play Store, pero luego cambia el código y la convierte en maliciosa mediante una actualización.

Esta actualización posterior se realiza desde servidores externos, pero los usuarios terminan creyendo que es una actualización legítima desde la tienda, ya que los cibercriminales buscan simular las ventanas emergentes desde donde se realiza la descarga.

Investigadores de ESET descubrieron, por ejemplo, una aplicación troyanizada para Android que había estado disponible en la tienda Google Play con más de 50,000 instalaciones. La aplicación llamada iRecorder – Screen Recorder se cargó en la tienda sin malware el 19 de septiembre de 2021. Sin embargo, parecería que la funcionalidad maliciosa se implementó más tarde, muy probablemente en la versión 1.3.8, que estuvo disponible en agosto de 2022.

El comportamiento malicioso específico de esta aplicación involucraba la extracción de grabaciones del micrófono y el robo de archivos con extensiones específicas, claro indicio de su potencial participación en una campaña de espionaje.

Cómo detectar aplicaciones maliciosas en Google Play

Existen muchos puntos a tener en cuenta a la hora de detectar una aplicación maliciosa o falsa.

Posición en el ranking y reviews

Un primer síntoma puede ser que no aparezca en los primeros lugares de los rankings de las más descargadas. Otra alarma está representada por las valoraciones negativas o, por el contrario, si cuenta con demasiadas reviews cuando en realidad no tuvo muchas descargas.

Apariencia

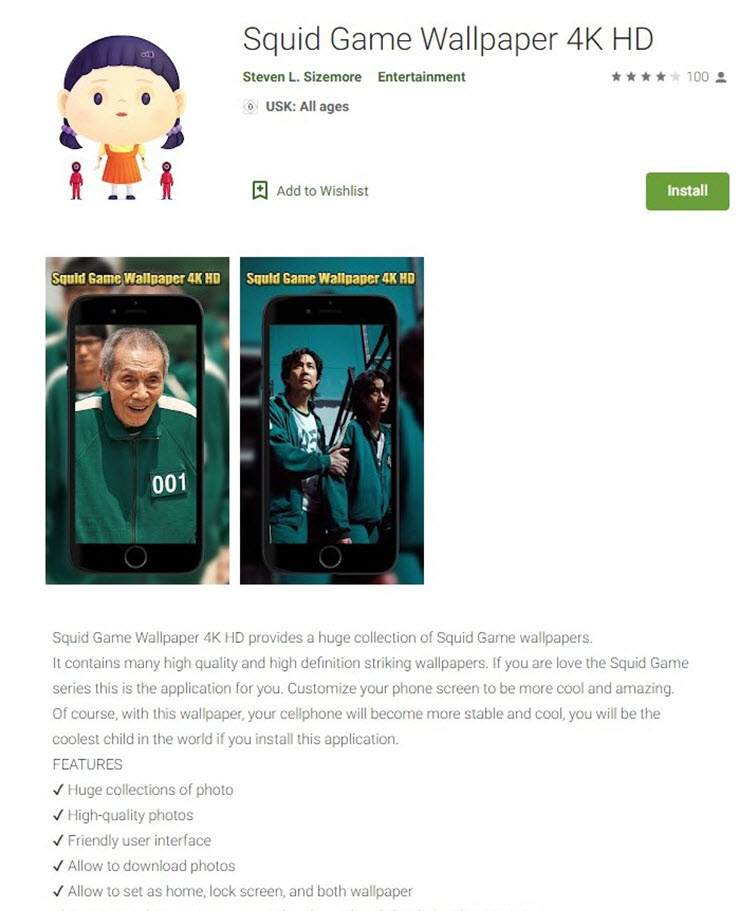

Las aplicaciones maliciosas buscan imitar a las reales, usando logos parecidos, aunque no idénticos. También ayuda prestar atención a la descripción de la aplicación y verificar si existen problemas de gramática o datos incompletos.

Imagen 1. El ícono de “Trezor Mobile Wallet” luego de la instalación, difiere del que se ve en Google Play, lo cual sirve como un claro indicador de algo falso.

Existen sobrados ejemplos, como aplicaciones bancarias y de préstamos, otras para leer PDF, para grabar pantalla, de wallpapers, y hasta aquellas que se valen del boom de las criptomonedas para encontrar víctimas desprevenidas.

Consejos de seguridad

Existen algunas buenas prácticas para minimizar el riesgo de infectarse mediante la descarga de una aplicación de Google Play. Por ejemplo:

- Utilizar una solución de seguridad para dispositivos móviles que sea confiable para bloquear y remover amenazas.

- Solo confiar en apps cuyo enlace se encuentre en el sitio oficial del servicio.

- Mantener el software del dispositivo actualizado.

- Verificar los permisos que solicitan las aplicaciones al momento de instalarlas: si piden permisos innecesarios, puede ser indicio de una intención sospechosa.

- Revisar los comentarios, valoraciones, cantidad de descargas, y quién es el desarrollador de la app que se desea descargar desde Google Play.

Fuente: www.welivesecurity.com