Qué es el eSIM swapping

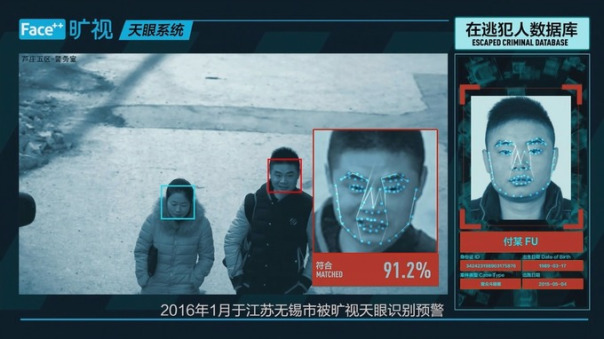

El SIM swapping permite a los criminales secuestrar números de teléfono. La evolución tecnológica que representan las eSIM no las deja fuera del alcance de los ciberdelincuentes, que se adaptaron para clonarlas también.

El SIM swapping —intercambio o clonado de tarjeta SIM— permite a los criminales secuestrar un número de teléfono al duplicar la tarjeta SIM.

Mediante técnicas de ingeniería social, o la complicidad de personas que trabajan dentro de la empresa de telefonía móvil, clonan la tarjeta y toman el control del número de teléfono de las víctimas.

A partir de este robo, es fácil para los ciberdelincuentes obtener códigos de acceso y autenticación de dos factores para varios servicios, incluidos la banca y la mensajería, lo que abre un abanico de oportunidades para que se implementen estafas.

Las eSIM también son clonables

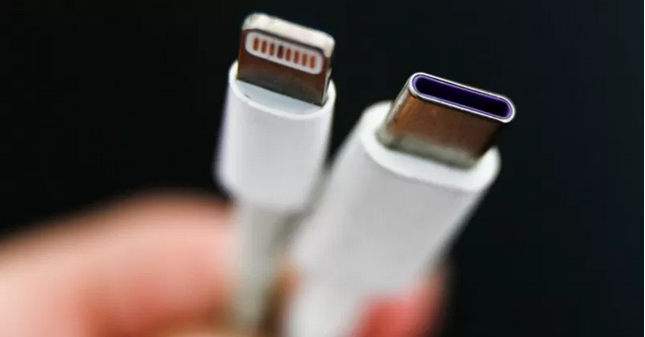

Con la evolución de las eSIM, la versión digital de las SIM que no requiere de una tarjeta física, los atacantes debieron mutar sus técnicas de ataque, ya que esta tecnología tiene sus diferencias respecto a la tarjeta física.

Según alerta un informe de la empresa rusa de ciberseguridad F.A.C.C.T., SIM swapping fue en aumento durante 2023, aprovechando la transición a tecnolodía eSIM. Ese año se registraron más de un centenar de intentos de acceder a las cuentas personales de los clientes en servicios en línea en una sola institución financiera, este tipo de instituciones son las apuntadas principalmente luego del clonado de eSIM.

¿Cómo se clonan las eSIM?

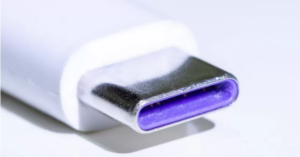

A diferencia de las tarjetas SIM físicas convencionales, la eSIM es un chip integrado en el dispositivo. El sistema permite al usuario activar el servicio digitalmente iniciando sesión en una aplicación o escaneando un código QR, lo que hace que el proceso sea más ágil y cómodo.

También aporta otras ventajas: con menos espacio interno dedicado al cajón del chip del teléfono celular, los fabricantes pueden hacer espacio para otros componentes, como una batería más grande, y permite que los dispositivos sean aún más delgados y livianos, satisfaciendo las demandas de un diseño elegante y compacto.

A través, también de técnicas de ingeniería social, logran violar las cuentas móviles de los usuarios usando de credenciales robadas, forzadas o filtradas.

El ataque inicial comienza del mismo modo, mediante ingeniería social, phishing, y otros métodos de engaño, violan la cuenta del usuario y obtienen el código QR que les permite activar la eSIM en su propio dispositivo, secuestrando efectivamente el número de la víctima.

Mientras los datos de identidad residen en el teléfono del propietario, los ciberdelincuentes siguen explotando las vulnerabilidades de los sistemas y procesos relacionados con la autenticación y la protección de datos.

Cómo protegerse

Ser víctima del intercambio de eSIM puede tener graves consecuencias para la seguridad y privacidad de la persona. Algunas de las amenazas incluyen:

- Robo de identidad digital: Los ciberdelincuentes pueden obtener acceso a las cuentas digitales de la víctima, incluidos los correos electrónicos, las redes sociales y la banca, comprometiendo su identidad digital y exponiendo información personal y financiera.

- Fraude financiero: Con acceso a los servicios bancarios en línea de la víctima, los delincuentes pueden realizar transacciones, transfiriendo fondos ilegalmente y comprometiendo su estabilidad financiera.

- Extorsión y chantaje: Los ciberdelincuentes pueden utilizar el acceso a los mensajes y contactos de la víctima para llevar a cabo Extorsión o chantaje, amenazando con revelar información confidencial o comprometedora.

- Daño reputacional: En caso de que los ciberdelincuentes utilicen el acceso a la cuenta de la víctima para difundir información falsa o dañina, puede resultar en daños a la reputación personal y profesional.

Hay medidas que puedas tomar para protegerte y evitar que te roben tu número de teléfono:

- Nunca utilices la verificación en dos pasos a través de SMS: De todas las formas de proteger tu eSIM, tu cuenta de WhatsApp o tus redes sociales, la verificación por SMS es una de las peores. Con acceso al número, el ciberdelincuente podrá piratear sus otras cuentas con facilidad al recibir el código de seguridad por mensaje de texto. Utilice siempre aplicaciones de token de acceso para proteger sus cuentas.

- Habilite la verificación en dos pasos en WhatsApp: Abra WhatsApp; Toque «Menú» (los tres puntos) y luego en «Configuración»; Toca «Cuenta», «Verificación en dos pasos»; Establece un código PIN de seis dígitos, que se te pedirá cuando inicies sesión en WhatsApp. La aplicación solicita al usuario el código de vez en cuando, para asegurarse de que alguien más no lo esté usando; También puede configurar una dirección de correo electrónico para recuperar el PIN en caso de que lo olvide. En algunos casos, WhatsApp puede pedirte que agregues un correo electrónico de recuperación si olvidas el código. Es extremadamente importante que este correo electrónico también esté protegido por la verificación en dos pasos que no sea a través de SMS.

- Cuidado con el phishing: El intercambio de SIM se basa especialmente en estafas de phishing, como correos electrónicos y mensajes sospechosos. Dado que se trata de una estafa vinculada a la ingeniería social, es importante tener cuidado con los contactos extraños.

Fuente: www.welivesecurity.com/