El software, la nueva batalla de la guerra de los chips entre China y EE UU

EE UU ha decidido restringir la exportación de software EDA. ¿Qué es EDA y cómo esa decisión afectará a China?

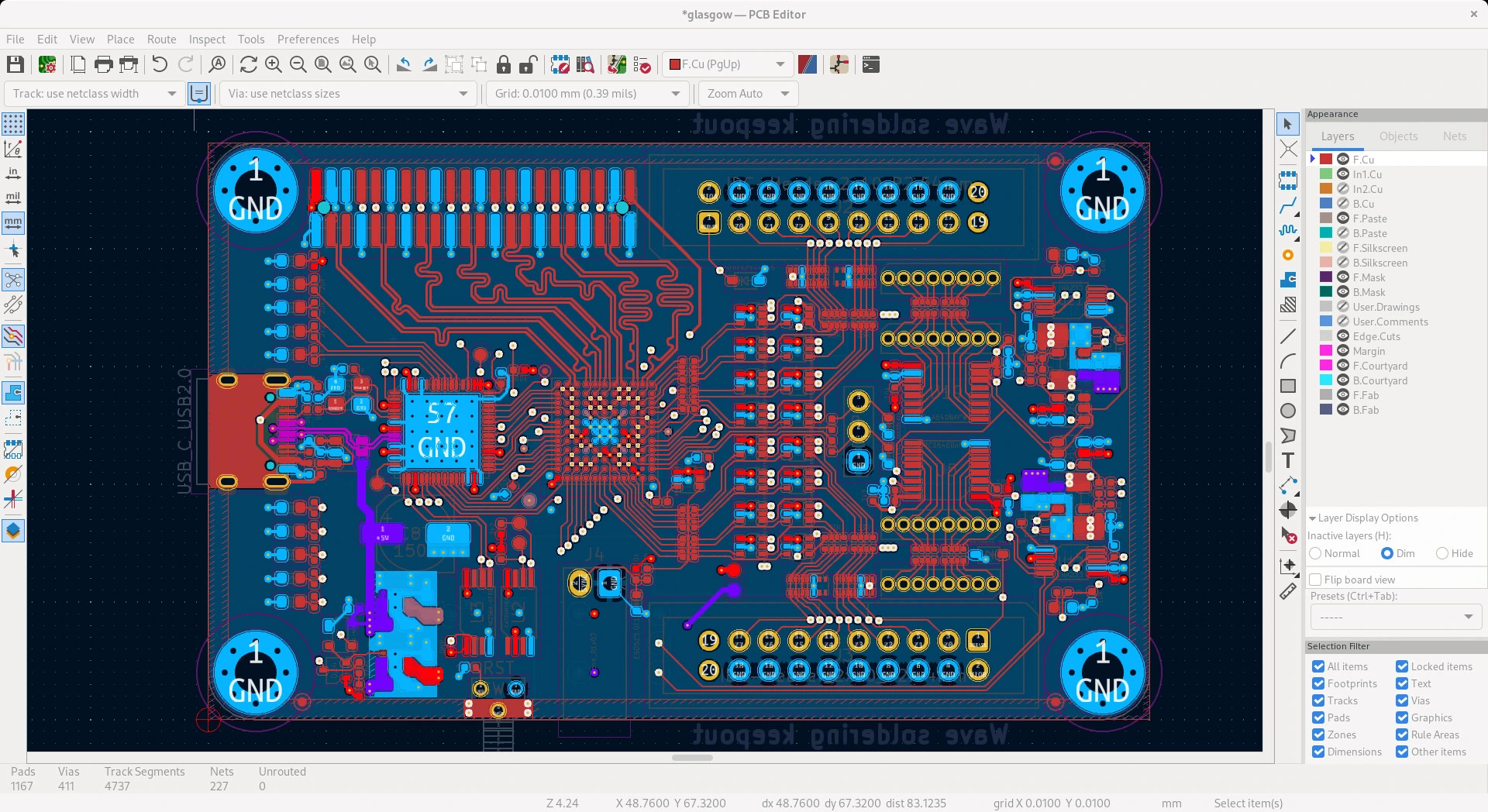

Los tiempos en los que los chips de ordenador se diseñaban a mano quedaron bastante atrás. Mientras que en la década de 1970 los chips contenían miles de transistores, hoy en día tienen más de cien mil millones, y es imposible crear estos diseños manualmente. Ahí es donde entra en juego el software de automatización de diseño electrónico (EDA). Se trata de una categoría de herramientas que ayudan a los ingenieros eléctricos a diseñar y desarrollar chips cada vez más complejos.

Este software es actualmente el último frente de batalla en la guerra comercial tecnológica entre China y EE UU. El 12 de agosto, el Departamento de Comercio de EE UU anunció el control de exportación multilateral sobre ciertas herramientas de EDA, impidiendo a China y a más de 150 países (básicamente cualquier país que no sea un aliado tradicional de EE UU) el acceso a ellas sin autorización otorgada especialmente.

El software EDA es una pequeña pero poderosa parte de la cadena de suministro de semiconductores, y está controlado principalmente por tres empresas occidentales. Eso le da a EE UU un poderoso punto de influencia, similar a la forma en la que el mes pasado quería restringir el acceso a las máquinas de litografía, otra herramienta crucial para la fabricación de chips. Pero, ¿cómo se ha vuelto esta industria tan centrada en EE UU y por qué China no puede simplemente desarrollar su propio software alternativo?

¿Qué es EDA?

La automatización del diseño electrónico (también conocida como diseño electrónico asistido por ordenador o ECAD) es el software especializado que se utiliza en la fabricación de chips. Es parecido al software CAD que usan los arquitectos, pero aún más sofisticado, ya que maneja miles de millones de transistores minúsculos en un circuito integrado.

Foto: Captura de pantalla de KiCad, un software EDA gratuito. Créditos: Jon Neal/Wikimedia Commons

No existe un único programa de software dominante que represente lo mejor de la industria. En cambio, a menudo se usa una serie de módulos de software durante todo el diseño: diseño lógico, depuración, colocación de componentes, enrutamiento de cables, optimización del tiempo y consumo de energía, verificación, etc. Como los chips modernos son tan complejos, cada paso requiere una herramienta de software diferente.

¿Es muy importante EDA para la fabricación de chips?

Aunque el mercado global de EDA se valoró en solo alrededor de 10.000 millones de dólares (9.961 millones de euros) en 2021, lo que lo convierte en una pequeña fracción del mercado de semiconductores (592.706 millones de euros), tiene una importancia única para toda la cadena de suministro.

El actual ecosistema de semiconductores se puede ver como un triángulo, según el consultor Mike Demler, que lleva más de 40 años en la industria del diseño de chips y EDA. En una esquina están las fundiciones, o los fabricantes de chips como TSMC; en otra se encuentran las empresas de propiedad intelectual como ARM, que fabrican y venden maquetas o unidades de diseño reutilizables; y en la tercera esquina están las herramientas EDA. Las tres juntas garantizan el buen funcionamiento de la cadena de suministro.

Por su nombre, puede parecer que las herramientas EDA solo son importantes para las empresas de diseño de chips, pero también las utilizan los fabricantes de chips para verificar que un diseño resulta factible antes de la producción. No hay forma de que una fundición fabrique un solo chip como prototipo; tiene que invertir meses de tiempo y producción, y cada vez se fabrican cientos de chips sobre la misma base de semiconductores. Sería un enorme desperdicio si se descubriera que tienen fallos de diseño. Por lo tanto, los fabricantes confían en un tipo especial de herramienta EDA para realizar su propia validación.

¿Cuáles son las empresas líderes en la industria de EDA?

Solo hay unas pocas empresas que venden software para cada paso del proceso de fabricación de chips y han dominado este mercado durante décadas. Las tres empresas principales, Cadence (estadounidense), Synopsys (estadounidense) y Mentor Graphics (estadounidense pero adquirida por la empresa alemana Siemens en 2017), controlan alrededor del 70% del mercado mundial de EDA. Su dominio es tan fuerte que muchas start-ups de EDA se especializan en un nicho de uso y luego se venden a una de estas tres empresas, lo que consolida aún más el oligopolio.

¿Qué hace el Gobierno de EE UU para restringir las exportaciones de EDA a China?

La enorme influencia de las empresas estadounidenses en la industria de EDA facilita que el Gobierno de EE UU bloquee el acceso de China. En su último comunicado, el Gobierno de EE UU aseguró que añadiría ciertas herramientas EDA a su lista de tecnologías cuya exportación está prohibida. Estados Unidos se coordinará con otros 41 países, incluida Alemania, para implementar estas restricciones.

Las herramientas restringidas son las que se pueden usar para la arquitectura GAAFET (transistor de efecto de campo de compuerta completa), la estructura de circuito más avanzada en la actualidad, que será fundamental para fabricar los chips más avanzados en el futuro. El Departamento de Comercio de EE UU está en fase de consulta pública para identificar qué software EDA es más útil para lograr esta estructura específica y, por lo tanto, se debería incluir en la lista.

El gigante de hardware chino Huawei fue restringido de manera similar en 2019, perdiendo el acceso a todas las herramientas EDA de EE UU, y la administración de Biden ha continuado con la preferencia de la administración de Trump por los controles de exportación como arma de guerra comercial. “Su anterior ronda de restricciones a Huawei fue tan exitosa [que] descubrieron que este era el camino a seguir”, resalta la analista de la consultora Eurasia Group Xiaomeng Lu.

¿Cómo se verá afectada China?

A corto plazo, China no se verá muy afectada, porque las fundiciones chinas no están lo suficientemente desarrolladas para fabricar los chips de última generación que necesitan la estructura GAAFET. Pero el bloqueo significa que las empresas chinas de diseño de chips no podrán acceder a las herramientas más avanzadas y, a medida que pase el tiempo, lo más probable es que se queden atrás.

Sin embargo, paralizar la exportación de software es muy diferente a bloquear la exportación de hardware voluminoso como las máquinas de litografía, que son imposibles de pasar de contrabando a China porque son muy rastreables. Las herramientas de software EDA se distribuyen online, por lo que se pueden piratear.

Las empresas chinas podrían conservar el software EDA que ya compraron o recurrir al hackeo de licencias o adquirirlas de forma ilegal. Eso dificulta todavía más la posibilidad de predecir lo efectiva que será esta última ronda de restricciones de EE UU.

¿Qué hace China con respecto a EDA?

China se ha dado cuenta (aunque bastante tarde) de que necesita desarrollar alternativas internas. En su último plan quinquenal, que es el principal proyecto económico del país, EDA figuraba como la primera tecnología de vanguardia dentro de la industria de semiconductores donde China debería conseguir más avances. Esto significa que se destinará una mayor cantidad de recursos del Gobierno a I+D en esta área, incluido el fondo de inversión en semiconductores respaldado por el Gobierno de China, que invirtió en la empresa china EDA Huada Empyrean en 2018.

Huada Empyrean, cuyo fundador ha trabajado en el diseño EDA desde la década de 1980, es el líder actual del país en el software EDA nacional, pero solo representa el 6% del mercado EDA nacional. También está lejos de desarrollar el diseño completo, lo que significa que su producto solo puede sustituir una pequeña parte de lo que ofrecen las empresas estadounidenses.

Están surgiendo más start-ups para llenar ese vacío, la mayoría de ellas dirigidas por los ex empleados chinos de Cadence o Synopsys, como X-Epic, con sede en Nanjing (China), y Hejian Industrial Software, con sede en Shanghái (China). Con más experiencia internacional y menos carga histórica, estas start-ups pueden estar mejor posicionadas para desafiar el status quo, según explica Douglas Fuller, profesor asociado de la Escuela de Negocios de Copenhague (Dinamarca). “A más largo plazo, si las elaboraran, podrían ser una mejor alternativa a Huada”, señala Fuller.

¿Es difícil para China desarrollar una alternativa nacional de EDA?

China tiene una industria de software vibrante, que ha producido algunas apps de tecnología de consumo de fama mundial como WeChat de Tencent y Alipay de Alibaba. “¿Pero en cuanto el software de uso industrial y de uso corporativo? Ese es el problema de China. Durante mucho tiempo, los responsables de la política industrial china no se dieron cuenta de que [el software EDA] es el verdadero freno”, indica Lu. “

Es un área en la que se necesitan décadas y miles de millones de dólares de inversión para lograr avances significativos en la investigación, por lo que aunque las empresas chinas quieran ponerse al día ahora, pasará mucho tiempo para que consigan avances.

Un gran problema es el talento. El desarrollo de herramientas EDA es un campo de nicho, y las empresas chinas tradicionalmente han tenido dificultades para atraer a un mayor número de los pocos ingenieros capacitados en la fabricación de las herramientas EDA.

¿Cómo afectará esta restricción a las empresas estadounidenses de chips?

El último control de la exportación de EDA está dirigido a una sección muy especializada y avanzada de la industria. “Este software de gama alta aún no se utiliza ampliamente por las empresas chinas, por lo que el impacto comercial inmediato de la restricción en los proveedores estadounidenses es limitado”, explica Lu.

Pero los controles de exportación generalmente no son bien recibidos por las empresas de chips, ya que tales políticas pueden reducir la demanda de los productos estadounidenses y, por lo tanto, sus ingresos. No solo para las empresas de EDA, sino también para las fundiciones, las empresas de propiedad intelectual, los fabricantes de equipos y para todos los demás en la cadena de suministro. “Habrá muchas empresas enfadadas. No solo en EE UU y no solo las empresas de EDA”, concluye Fuller.

Fuente: www.technologyreview.es