El magnate chino Jack Ma tenía la fiesta preparada.

Todo estaba en orden para que el Grupo Hormiga (el brazo financiero de Alibaba) iniciara en noviembre de 2020 su primera venta de acciones en los mercados bursátiles de Hong Kong y Shanghái por un valor de US$34.400 millones, en la que sería la mayor salida a bolsa de la historia.

Pero a último minuto, los reguladores financieros chinos suspendieron la operación por «preocupaciones en torno a la competencia» de mercado.

Es decir, le cortaron la luz, apagaron la música y mandaron a los invitados para la casa.

El resultado fue que las autoridades exigieron una reestructuración del mayor conglomerado empresarial de finanzas y comercio digital de China, y Jack Ma, que solía ser el símbolo del éxito emprendedor del país, estuvo fuera del ojo público por varios meses.

La inesperada decisión provocó un gran impacto internacional. Pero lo que probablemente pocos imaginaron en aquel momento es que se trataba sólo del inicio de una ofensiva gubernamental para marcarle los límites a los gigantes tecnológicos.

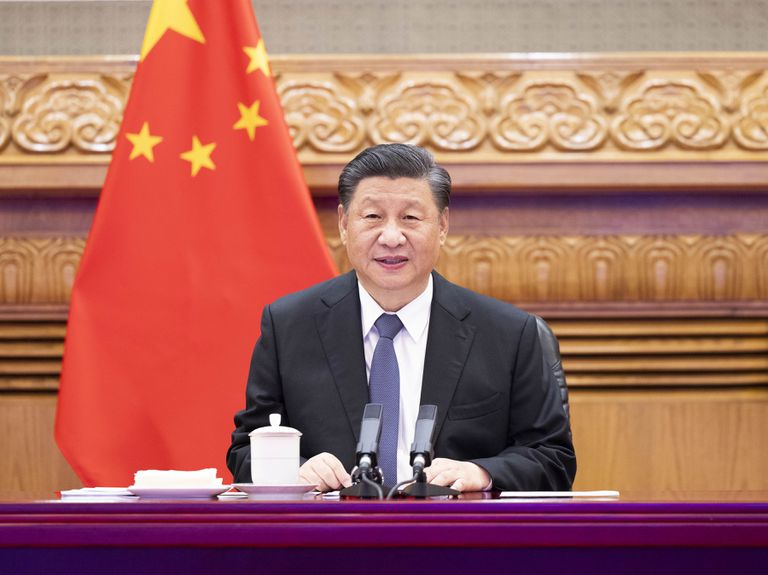

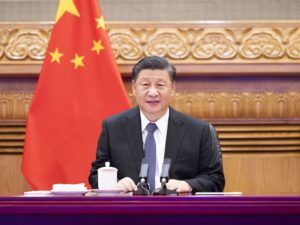

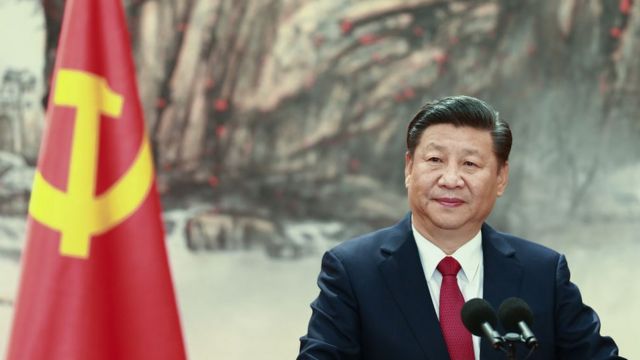

Recientemente el presidente Xi Jinping defendió su campaña para imponer un mayor control sobre las firmas del sector tecnológico en una reunión del Comité Directivo del Partido Comunista Chino, según informó la prensa oficial.

Su objetivo, argumentó el líder chino, es «prevenir la expansión irracional de capitales» y «abordar el crecimiento salvaje» de las empresas tecnológicas.

Además lanzó una clara advertencia: redoblará su escrutinio sobre estas compañías.

«La puesta en marcha de todas estas regulaciones antimonopolio es absolutamente necesaria para mejorar la economía de mercado socialista y promover la prosperidad común», dijo Xi.

El concepto de la «prosperidad común» se ha transformado en el nuevo emblema del gobierno, argumentando que es necesario redistribuir la riqueza en China y fomentar una mayor competencia entre las firmas.

Los caídos

Tras la suspensión de la salida a bolsa del Grupo Hormiga, el gobierno impulsó una serie de restricciones a otros gigantes tecnológicos en áreas tan distintas como comercio electrónico, transporte, tecnofinanzas, videojuegos o empresas de educación online.

El gigante del comercio electrónico Alibaba (que también es parte del imperio fundado por Jack Ma) recibió en abril una sanción por un valor de US$2.800 millones, la mayor multa antimonopolio en la historia del país, luego que una investigación determinara que la firma «abusó de su posición dominante en el mercado».

Otros gigantes que han formado parte de esta nueva ola de restricciones impuestas por el gobierno son: Tencent (conglomerado de internet), Meituan (reparto de comida), Pinduoduo (comercio electrónico), Didi (equivalente a Uber), Full Truck Alliance (aplicación de transporte de carga), Kanzhun (reclutamiento), empresas educativas online como New Oriental Education o TAL Education.

En tres declaraciones públicas separadas, Alibaba, Didi y Meituan han dicho que cooperarán con las autoridades.

Uno de los últimos casos conocidos fue el del fabricante de autos eléctricos BYD. La empresa planeaba vender acciones de su unidad productora de chips para vehículos, pero la operación fue suspendida por una «investigación regulatoria».

Aunque cada caso es distinto, los argumentos esgrimidos por Pekín para justificar sus decisiones giran en torno a dos ejes: frenar los monopolios y «proteger la seguridad» de la información de los usuarios.

En ese contexto se aprobó recientemente una ley que puede exigir la suspensión o cancelación de aplicaciones que procesen «ilegalmente» datos personales «sensibles».

«Mantener el control»

En la llamada cacería a los gigantes tecnológicos convergen, hasta ahora, una ofensiva antimonopolio, una revisión de la seguridad de los datos y otros elementos como el control de la «desordenada expansión del capital», una expresión acuñada por el gobierno en diciembre del año pasado que básicamente se refiere a restringir «el crecimiento a expensas del interés público».

Para algunos analistas el tema de fondo es la premisa de mantener el control.

Así lo plantea Michael Witt, profesor de Estrategia y Negocios Internacionales de la escuela de negocios Insead en Singapur.

El Partido Comunista Chino «le está poniendo freno a un sector tecnológico que recientemente ha mostrado claros signos de olvidar quién está a cargo», explica en diálogo con BBC Mundo.

- «China definitivamente se está cerrando, parece que hemos vuelto a los años 90»

Así ocurrió con Jack Ma, explica, cuando criticó al ente regulador antes de la fracasada salida a bolsa del Grupo Hormiga.

Y así también le pasó a la firma Didi cuando no siguió los lineamientos establecidos al pie de la letra. «Eso tampoco podía quedar impune», dice Witt, de acuerdo a la visión del gobierno.

Así las cosas, apunta, «el punto crucial del asunto es el control».

El misterio de la ofensiva

Martin Chorzempa, investigador del centro de estudios Peterson Institute for International Economics, en Estados Unidos, argumenta que aparte del control, el gobierno busca conseguir ciertos objetivos específicos.

Algunos de ellos pueden ser «eminentemente razonables», le explica a BBC Mundo, como por ejemplo, proteger mejor la privacidad de los datos de las personas o contrarrestar algunos de los efectos negativos que el auge de la tecnología ha tenido en las sociedades de todo el mundo.

Pero «si estamos hablando de la nacionalización de datos, una mayor imposición del régimen de censura y menos espacio para que prospere la empresa privada», sostiene Chorzempa, «entonces parece más problemático».

«El problema es que esta imagen mixta, con lo bueno, lo malo y lo arriesgado tan interconectados, no se presta a una caracterización fácil».

Desde una perspectiva histórica, Angela Zhang, directora del Centro de Derecho Chino de la Universidad de Hong Kong, plantea que la principal razón del gobierno detrás del aumento en las restricciones es abordar algunas de las inquietudes regulatorias de larga data en el sector tecnológico.

«Las empresas de tecnología chinas solían operar en un entorno regulatorio muy laxo, y ahora estamos pasando por la etapa de creación de reglas para estas firmas», apunta.

En el contexto internacional, argumenta en diálogo con BBC Mundo, países como Estados Unidos o los miembros de la Unión Europea «también están aumentando de manera similar el control sobre el sector tecnológico».

Sin embargo, agrega, la campaña oficial también le brinda al gobierno chino una gran influencia para empujar a las empresas tecnológicas a invertir más en tecnología aplicada, y le permite estimular un apoyo masivo con la idea de mejorar «el bienestar social».

«Supremacía tecnológica»

Algunos expertos como Keyu Jin, economista de la universidad London School of Economics, sostienen que el fondo del asunto es tener «supremacía tecnológica» para definir estándares globales y darle forma al futuro en áreas clave.

Esto le permitiría tener una mayor influencia en la economía internacional.

Algunos analistas coinciden con esta visión de que la ofensiva de Pekín gira fundamentalmente en torno a la idea de conseguir esa superioridad tecnológica.

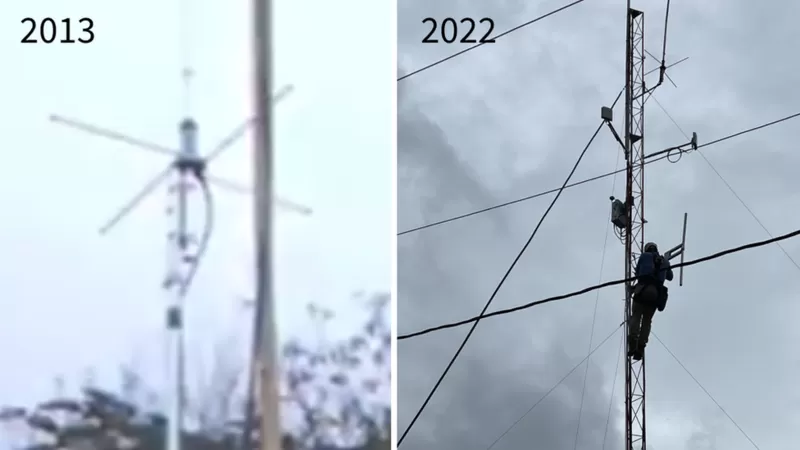

En ese sentido, lo que más le interesaría al gobierno es incentivar el desarrollo tecnológico en áreas mucho más estratégicas, como computadoras cuánticas, semiconductores y satélites, en vez de los desarrollos de comercio electrónico o las tecnologías focalizadas en servicios para los consumidores.

Otros especialistas creen que la cruzada del gobierno tiene un fuerte acento puesto en restringir el acceso de inversionistas externos a la información que manejan las compañías chinas.

Drew Bernstein, copresidente de la consultora Marcum Bernstein & Pinchuk (MBP), especializada en asesorías a empresas asiáticas, argumenta que la transformación de las reglas «refleja el cambio de China de ser un imitador tecnológico a convertirse en un tigre tecnológico».

Refleja también, agrega el analista, el «efecto dominó» que pueden tener las grandes empresas tecnológicas en los pilares del plan del gobierno enfocado en 2025.

¿De qué se trata el plan 2025?

El gobierno chino ha presentado un plan de cinco años que describe una regulación más estricta en gran parte de su economía.

El corresponsal de Negocios de la BBC en Singapur, Peter Hoskins, explica que las nuevas reglas van mucho más allá del sector tecnológico, incluyendo también aspectos como la seguridad nacional y los monopolios comerciales.

El plan de diez puntos que impulsa Pekín establece en un documento que se fortalecerán las leyes para «campos importantes» como la ciencia y la innovación tecnológica, la cultura y la educación.

Según el gobierno, esta nueva ruta llevará a la práctica nuevas regulaciones que incluirán áreas como las «finanzas de Internet, inteligencia artificial, big data, computación en la nube».

Esas ideas que en otro país podrían parecer una declaración general de intenciones, en China parecen avanzar a pasos agigantados, al menos a partir de lo que ha dejado ver la ofensiva contra los gigantes tecnológicos en los últimos meses.

Fuente: https://www.bbc.com/