Qué es el «apocalipsis cuántico» (y qué tanto puede amenazar nuestra forma de vida).

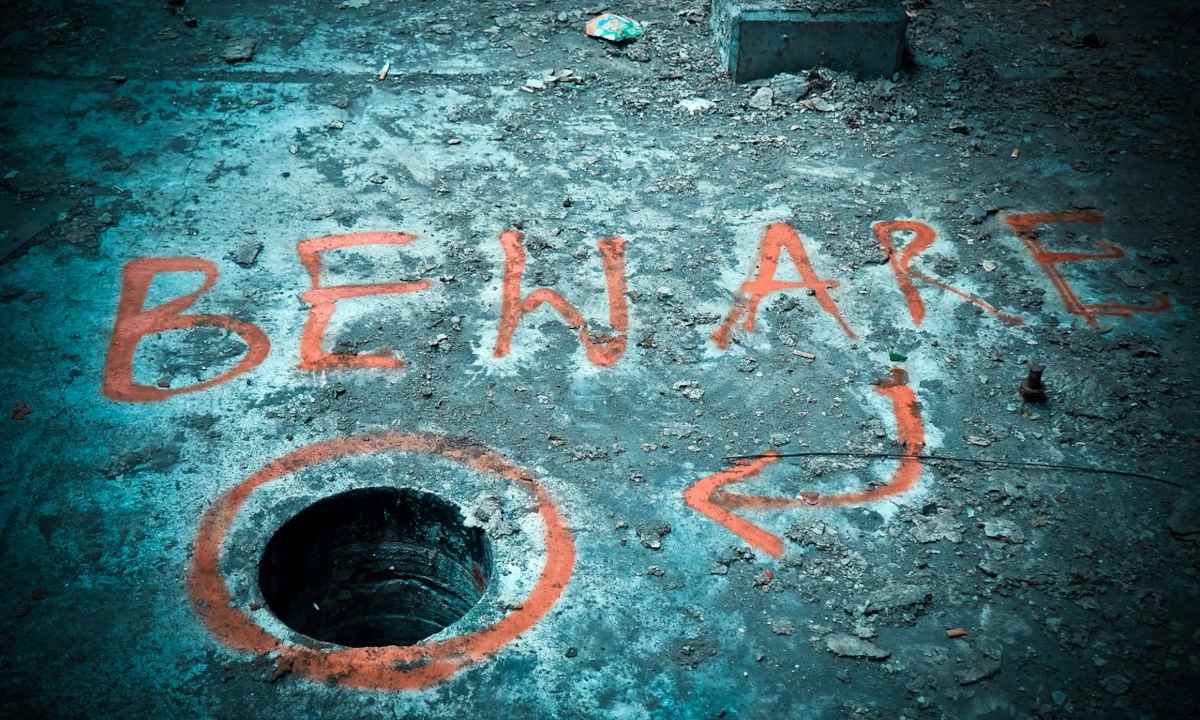

Imagina un mundo en el que los archivos secretos cifrados se abren repentinamente, algo conocido como «el apocalipsis cuántico».

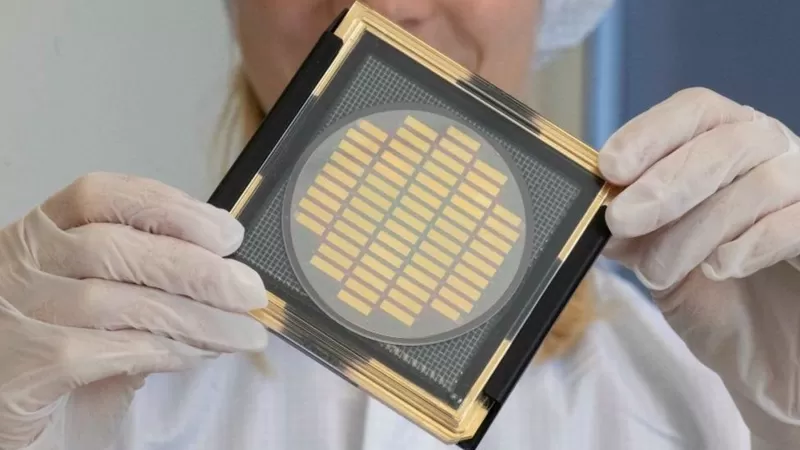

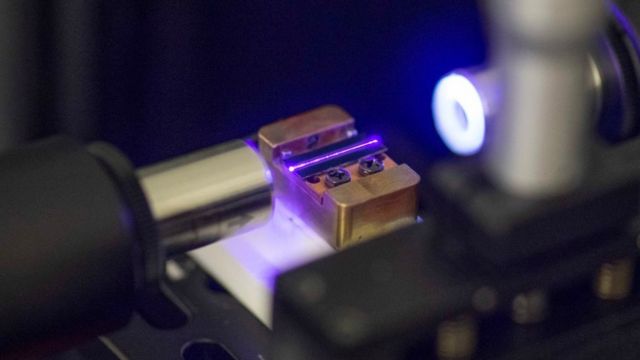

En pocas palabras, las computadoras cuánticas funcionan de manera completamente diferente a las computadoras desarrolladas durante el siglo pasado. En teoría, eventualmente podrían volverse mucho más rápidas que las máquinas actuales.

Eso significa que frente a un problema increíblemente complejo y lento, como tratar de descifrar datos, donde hay múltiples permutaciones que llegan a los miles de millones, una computadora normal tardaría muchos años en descifrar esos cifrados, si es que alguna vez lo logra.

Pero una futura computadora cuántica, en teoría, podría hacer esto en solo segundos.

Ladrones de datos

Varios países, incluidos EE.UU., China, Rusia y Reino Unido, están trabajando arduamente e invirtiendo enormes sumas de dinero para desarrollar estas computadoras cuánticas superrápidas con miras a obtener una ventaja estratégica en la ciberesfera.

Todos los días, grandes cantidades de datos cifrados, incluidos los suyos y los míos, se recopilan sin nuestro permiso y se almacenan en bancos de datos, listos para el día en que las computadoras cuánticas de los ladrones de datos sean lo suficientemente potentes como para descifrarlos.

«Todo lo que hacemos a través de internet hoy, desde comprar cosas en línea, transacciones bancarias, interacciones en redes sociales, todo lo que hacemos está encriptado», dice Harri Owen, director de estrategia de la empresa PostQuantum.

«Pero una vez que aparece una computadora cuántica en funcionamiento que sea capaz de romper este cifrado… puede crear casi instantáneamente la capacidad para que quien la haya desarrollado pueda borrar cuentas bancarias, cerrar por completo los sistemas de defensa del gobierno, agotar billeteras de bitcoin».

Es un pronóstico del que se hace eco Ilyas Khan, director ejecutivo de la empresa Quantinuum, con sede en Cambridge y Colorado. «Las computadoras cuánticas volverán inútiles la mayoría de los métodos de encriptación existentes», dice.

«Son una amenaza para nuestra forma de vida».

Prueba cuántica

Esto suena completamente apocalíptico. Entonces, ¿por qué no hemos escuchado más sobre esto?

La respuesta que este sería de hecho el caso si no se tomaran precauciones. «Si no hiciéramos nada para combatirlo sucederían cosas malas», dice un funcionario de Whitehall que pidió no ser identificado.

En la práctica, los esfuerzos de mitigación ya están en marcha y lo han estado durante algunos años.

En Reino Unido, todos los datos del gobierno clasificados como «ultrasecretos» ya son «poscuánticos», es decir, utilizan nuevas formas de cifrado que los investigadores esperan que sean a prueba de cuánticos.

Gigantes tecnológicos, como Google, Microsoft, Intel e IBM, están trabajando en soluciones, así como empresas más especializadas como Quantinuum y Post Quantum.

Lo que es más importante, actualmente se está llevando a cabo una especie de «desfile de belleza» de criptografía post-cuántica en el Instituto Nacional de Ciencia y Tecnología de EE.UU. en las afueras de Washington DC.

El objetivo es establecer una estrategia de defensa estandarizada que proteja a la industria, al gobierno, a la academia y a la infraestructura nacional crítica contra los peligros del apocalipsis cuántico.

Nada de esto será barato.

La computación cuántica es costosa, laboriosa y genera grandes cantidades de calor. El desarrollo de algoritmos cuánticos seguros es uno de los principales desafíos de seguridad de nuestro tiempo.

Pero los expertos dicen que no hacer nada simplemente no es una opción.