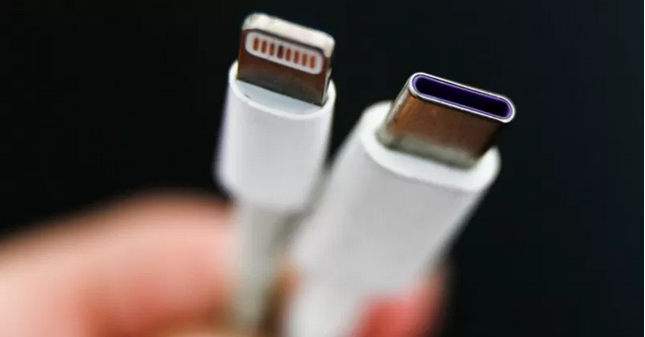

La Unión Europea pone fecha de inicio al cargador universal de celulares (y por qué Apple se opone)

Los días de buscar el cargador correcto para el celular están llegando a su fin en gran parte de Europa. La Unión Europea (UE) ha acordado que para el otoño de 2024 todos los celulares y otros dispositivos móviles deberán usar un cargador USB tipo-C. Esto tiene un impacto especial en los productos de Apple. […]