¿Qué es Libra, la presunta criptoestafa promocionada por Javier Milei?

$LIBRA, la criptomoneda que Milei promovió en X, se hunde tras un alza fugaz, desatando críticas y sospechas de estafa.

-

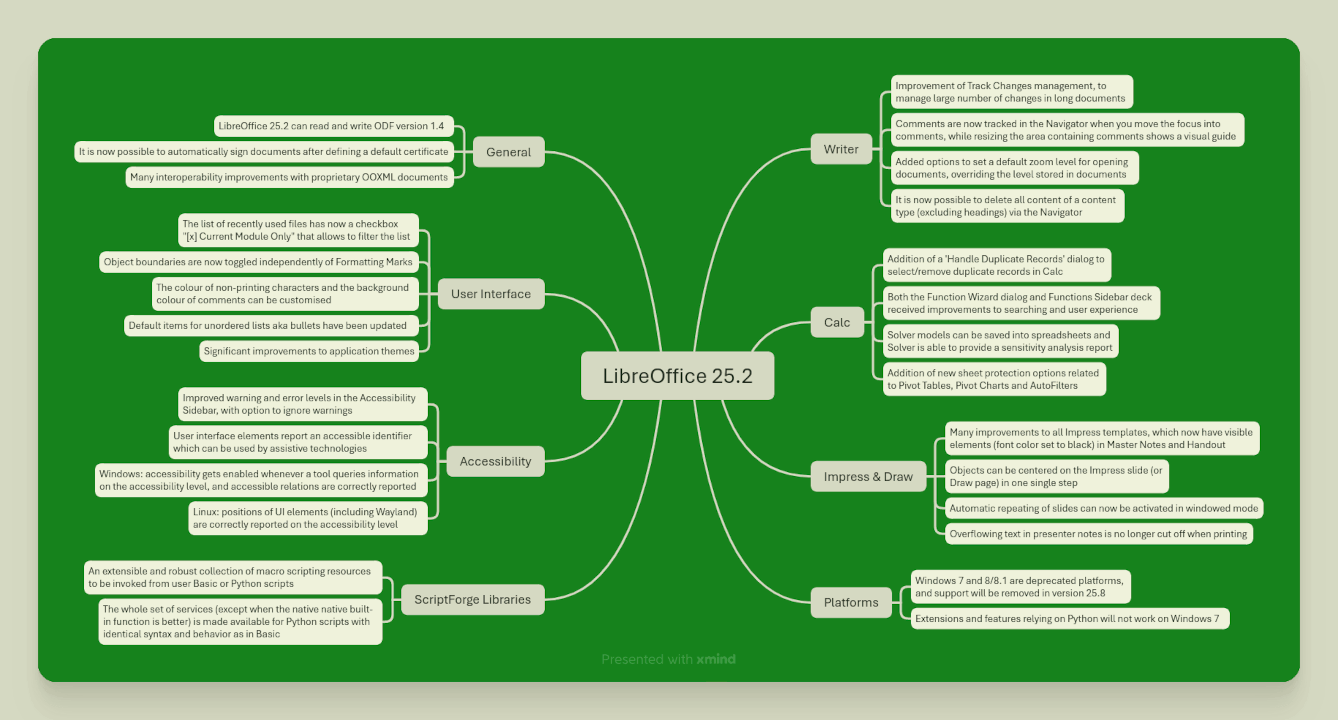

$LIBRA es un token de Solana que Milei promovió en X antes de su caída.

-

El activo cayó de $4,97 a $0,50 en horas, generando pérdidas masivas para inversores.

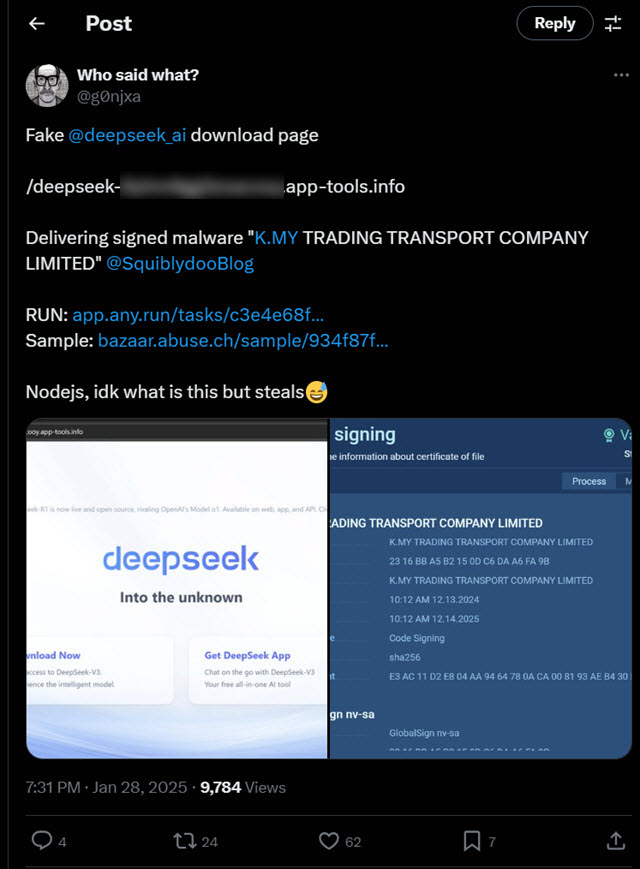

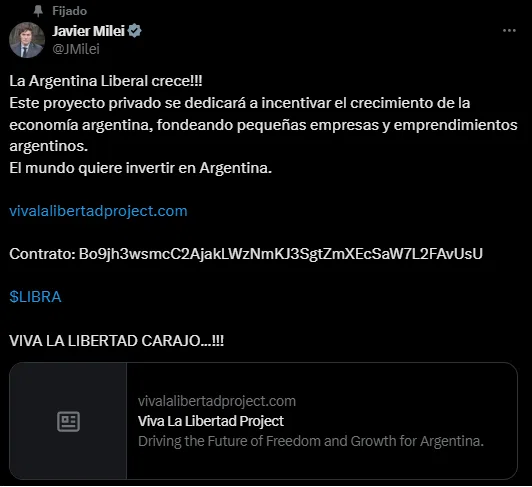

El presidente Javier Milei sorprendió a toda la comunidad cripto con un polémico mensaje en su cuenta de X: en la publicación, Milei anunciaba a la criptomoneda $LIBRA, un activo digital que, a raíz de esto, experimentó un fuerte aumento en su cotización para luego caer estrepitosamente.

Milei impulsa $LIBRA, su precio explota y luego colapsa, causando pérdidas y pedidos de juicio político en Argentina. Fuente: Grok.

El suceso escaló rápido cuando los inversionistas empezaron a plantear la posibilidad de una estafa, pues la mayoría de los tokens estaban concentrados en solo tres billeteras y el dominio web del proyecto había sido registrado el mismo día.

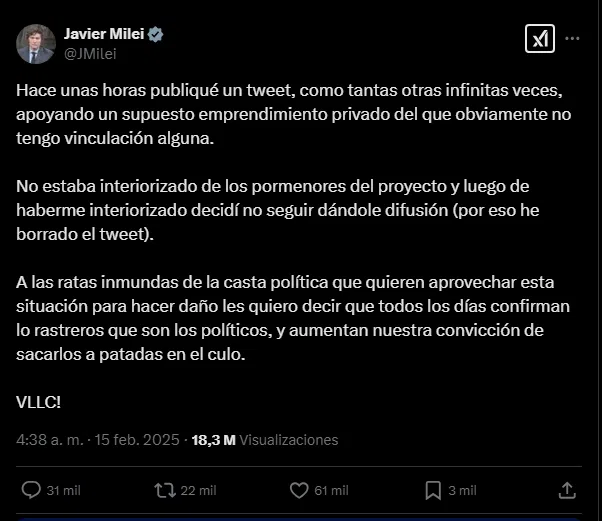

Milei eliminó el tweet a las pocas horas y aclaró que twitteó desconociendo los detalles sobre el proyecto. Pero esto no evitó la controversia mediática. La oposición incluso mencionó un posible juicio político contra el presidente, argumentando que su mensaje violaba la Ley de Ética Pública.

Pero, ¿qué es exactamente $LIBRA?

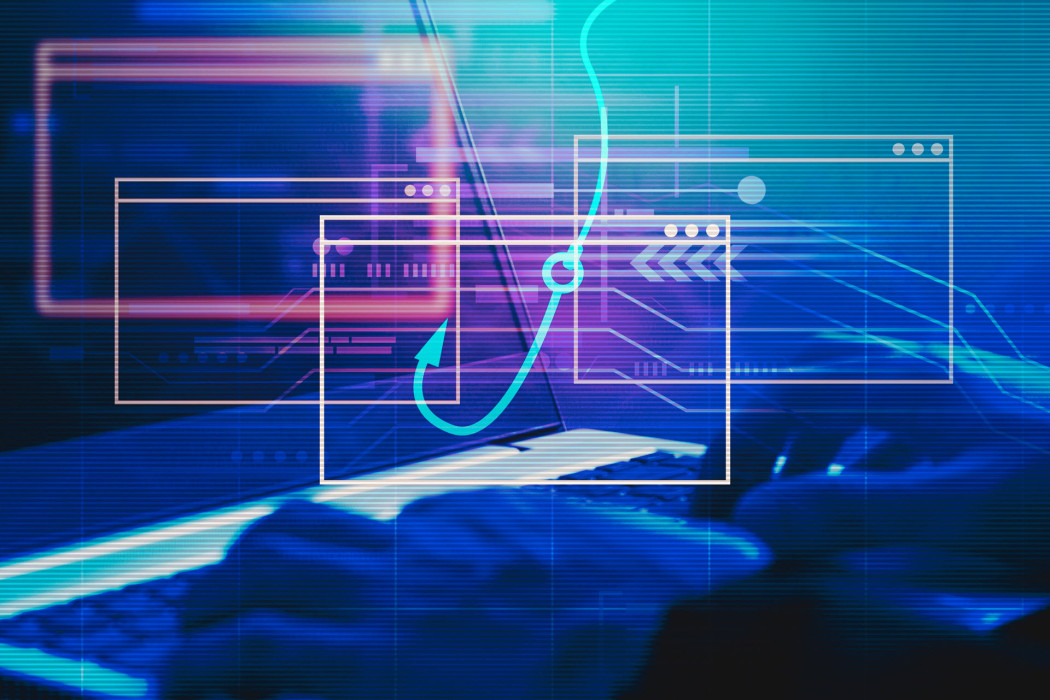

Milei promueve el proyecto del token $LIBRA en sus redes sociales. Fuente: X

¿Qué es Libra y por qué se especula que es una criptoestafa?

$LIBRA es un token creado por el proyecto Viva la Libertad, nombre dado en honor a las ideas de Javier Milei. Está en manos de la empresa KIP NETWORK INC (@KIPProtocol en X), una compañía registrada en Panamá que dice estar enfocada en Inteligencia Artificial y web3 desde 2019.. Actualmente cuenta con un suministro de 999,999,497.09 tokens.

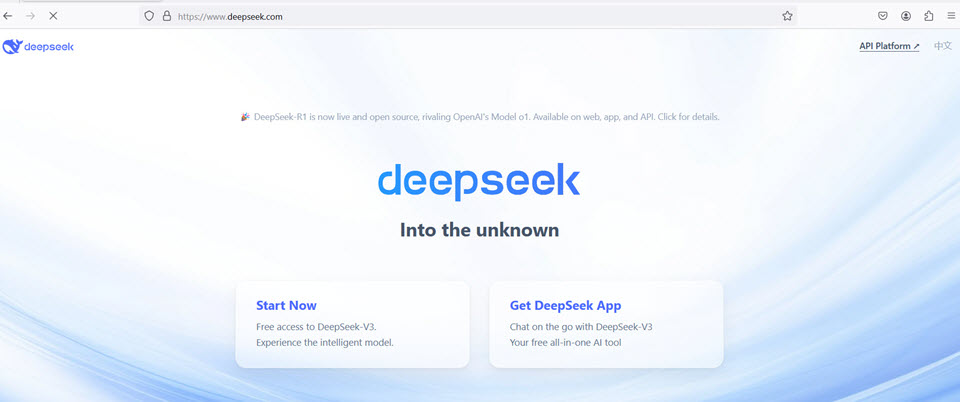

Según se lee en su web, la misión de Viva La Libertad es “impulsar la economía argentina financiando pequeños proyectos y negocios locales”, para lo cual utilizarían el token $LIBRA para “canalizar el financiamiento de forma eficiente y descentralizada”.

Página web oficial del proyecto Viva la Libertad.

$LIBRA se encuentra en Solana, una red de criptomonedas que funciona mediante contratos inteligentes y que ha tenido un fuerte impulso desde el año pasado por ser la principal red para la emisión de memecoins. Sin embargo, es importante aclarar que LIBRA, por el contrario a otros tokens como por ejemplo el de $TRUMP, no es una memecoin.

Recordemos que las memecoin se venden como una broma o a lo sumo como un objeto digital destinado al entretenimiento, y no como una inversión seria o con utilidad real. En este caso, $LIBRA se planteó como un proyecto privado de inversión, el cual tiene como fin el financiamiento de empresas argentinas. Por otro lado, es importante que distingamos este proyecto de la criptomoneda Libra de Facebook, anunciada en 2019, y posteriormente renombrada Diem. Este proyecto enfrentó múltiples desafíos regulatorios y finalmente, en enero de 2022, la Asociación Diem anunció la venta de sus activos, poniendo fin al proyecto.

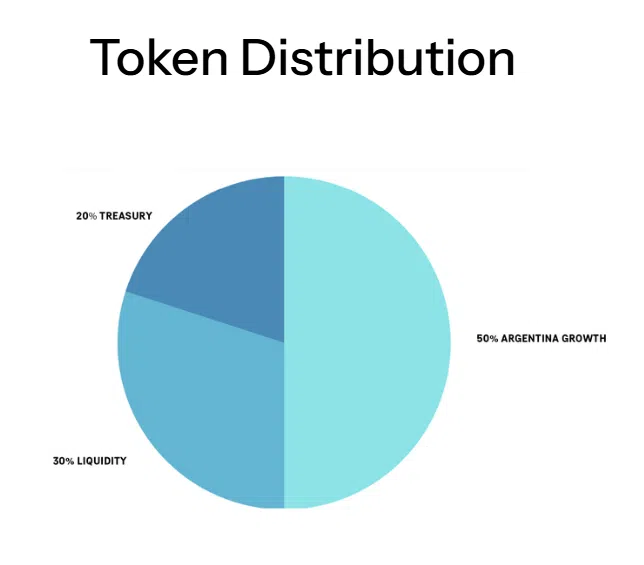

Viva La Libertad no ofrece ningún detalle sobre el funcionamiento o tokenomics de su criptoactivo. Lo único disponible en la web es una distribución de tokens en los que 50% estarían destinados al crecimiento de argentina, sin especificar cómo; 20% para una tesorería de la empresa; y 30% para liquidez.

Distribución del suministro de LIBRA. Fuente: VivaLaLibertad.

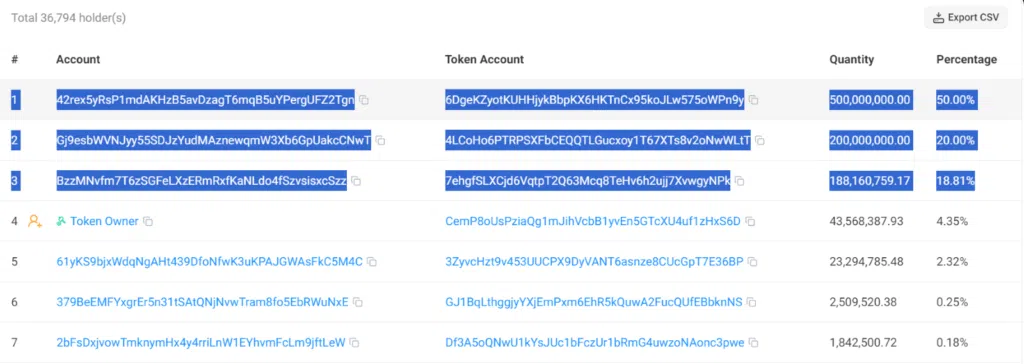

Efectivamente, si se introduce el contrato de $LIBRA en un explorador de bloques de Solana, puede verse que, a pesar de que ya casi 37.000 direcciones tienen el token, solo 3 direcciones manejan el 90% del suministro.

90% del suministro de LIBRA está concentrado en tres direcciones. Fuente: SolScan.

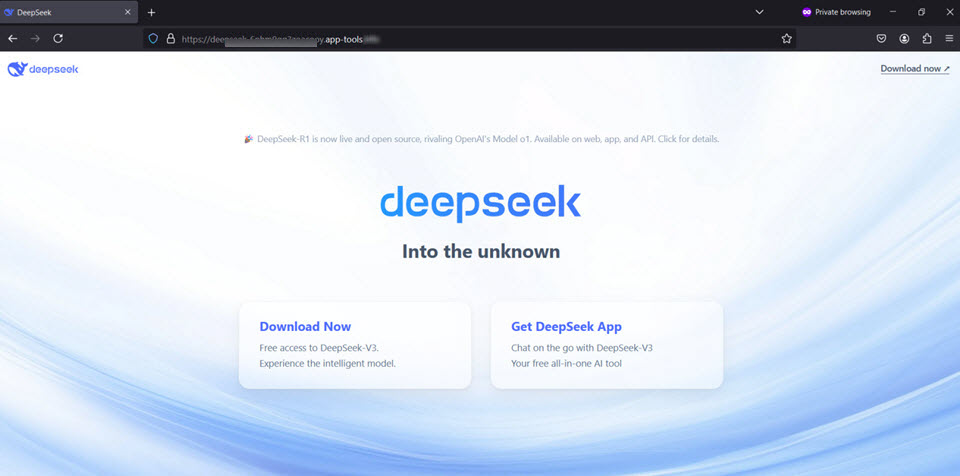

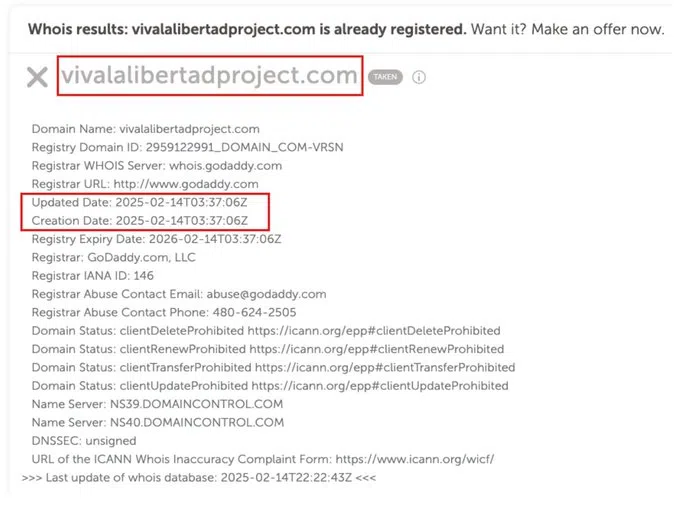

Otro de los factores que generó desconfianza entre los usuarios al investigar sobre el proyecto, fue que la página web Viva la Libertad fue creada horas antes de su lanzamiento, con un periodo de registro de un año y sin información pública sobre los dueños del dominio.

La web de Viva La Libertad se registró pocas horas antes del lanzamiento. Fuente: The Kobeissi Letter.

También sorprende que, cuando se hace click en aplicar para financiamiento dentro de la web, el link remite a un formulario de Google bastante rudimentario.

$LIBRA actualmente se comercia sobre todo en mercados descentralizados de Solana tales como Meteora y Raydium. Con todo, no pasó mucho tiempo antes de que el exchange argentino Ripio decidiera listar el token en su oferta.

Milei promociona y luego se desmarca de $Libra

Ahora bien, el 15 de febrero de 2025, Milei promovió en sus redes la criptomoneda LIBRA, describiéndola como un proyecto destinado a «incentivar el crecimiento de la economía argentina». Tras su promoción, la criptomoneda experimentó un aumento significativo en su valor, alcanzando los USD 4,97 por unidad. Sin embargo, en cuestión de horas, su precio se desplomó a $0,50 dólares, generando pérdidas considerables para los inversores que compraron el top.

Precio de LIBRA desde su lanzamiento. Fuente: DexTools.

A raíz de este fenómeno, los datos on-chain muestran que podría tratarse de una modalidad de estafa conocida como “Rug-pull”. En estos casos, los desarrolladores promueven un proyecto nuevo de criptomonedas para después abandonarlo o retirar la liquidez del activo, quedándose con los fondos que los inversores depositaron.

De hecho, la organización BubbleMaps confirmó que el equipo de desarrolladores de LIBRA ganó hasta 87 millones de dólares al retirar los fondos de liquidez.

Las consecuencias del “incidente”

Después de los acontecimientos, algunas personas se preguntaron si en realidad la cuenta de Javier Milei en X había sido hackeada, no obstante, el presidente también había promocionado el proyecto de LIBRA desde su cuenta de Instagram. Al final, el propio Milei confirmó que sí se trataba de una publicación suya, pero que había decidido borrar el mensaje por “desconocimiento sobre los detalles del proyecto”.

Aclaratoria del presidente Milei sobre el proyecto de LIBRA. Fuente: X

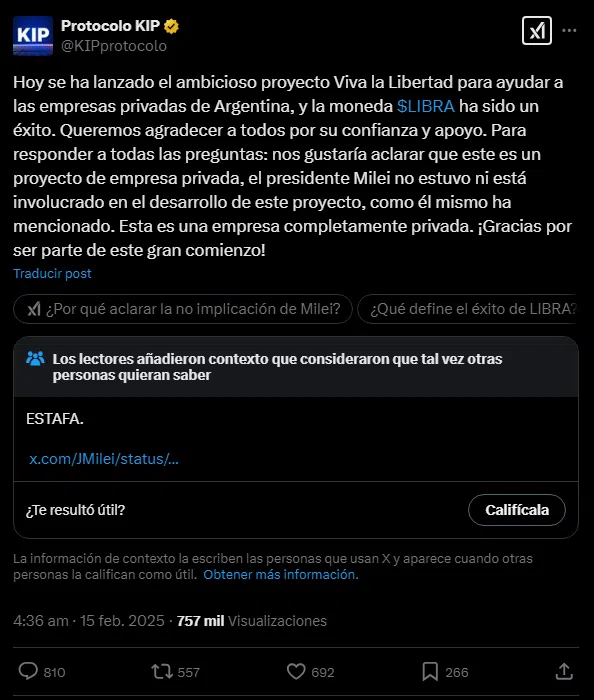

A su vez, KIP Protocol, la empresa encargada del proyecto Viva la Libertad, sacó un comunicado a través de X donde aclaraba que el presidente Milei no había estado involucrado de ninguna forma en el proyecto, pues se trataba de una iniciativa totalmente privada. Sin embargo, gran parte de los usuarios de la red social se mostraron escépticos ante esta aclaración.

KIP afirmó que Milei no estuvo involucrado en el proyecto. Fuente: X.

Las dudas se basan, principalmente, en el hecho de que Milei no solo reposteó la publicación o la publicidad de la empresa, sino que fue el presidente quien anunció la inauguración del proyecto. Además, Milei incluyó la dirección del contrato inteligente de la criptomoneda, como podemos ver en la primera imagen que compartimos en este artículo. Este tipo de acción se suele hacer en las publicaciones o publicidades de este tipo de tokens.

Por otro lado, se sabe que tanto la web del proyecto como la criptomoneda fueron creadas apenas unas horas antes de la publicación del presidente Milei, lo que genera aún más sospechas. En pocas palabras, para muchos usuarios se trataba de un anuncio perfectamente orquestado. Vale resaltar que Milei incluso fijó la publicación en su perfil de X durante varias horas. Gracias a estas acciones, la criptomoneda pudo aumentar su valor en muy poco tiempo.

Debemos recordar que esta no es la primera vez que el presidente Javier Milei se ve envuelto en un escándalo sobre criptomonedas. En 2022, el mandatario argentino promocionó CoinX, un activo que posteriormente fue retirado del mercado, pero en aquella oportunidad no hubo víctimas, tal como reportó CriptoNoticias.

En las últimas horas, distintas personalidades de la industria y la política argentina, tales como Justin Sun, Carlos Maslatón, e incluso la expresidenta de Argentina Cristina Kirchner, expresaron su preocupación ante el apoyo de Milei a $LIBRA, planteando la posibilidad de que existan consecuencias legales para el presidente.

Sin embargo, el CEO de la empresa desarrolladora del proyecto, KIP Protocol, Julian Peh, aseguró que los fondos aún se mantienen en cadena a pesar de haberse liquidado 87 millones de dólares. Agregando que estos fondos se utilizarán para el fin inicialmente planteado de impulsar la economía de Argentina. Habrá que esperar para ver el desenlace de los acontecimientos.

Fuente: www.criptonoticias.com