Ransomware Conti ataca a organismos gubernamentales de Costa Rica

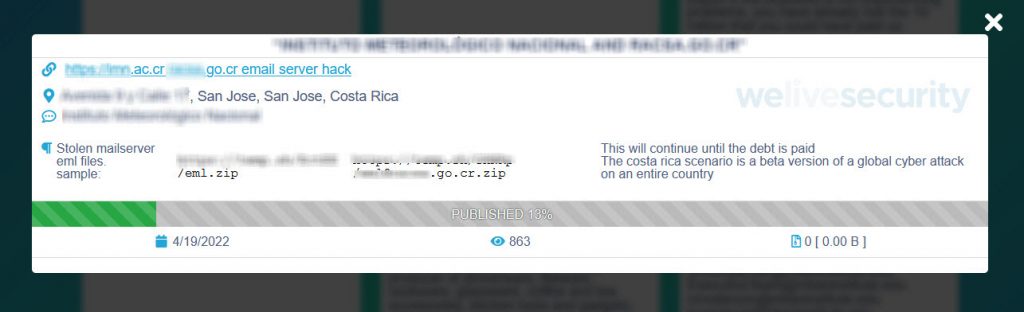

El grupo publicó en su sitio de la dark web que atacó al Ministerio de Hacienda de Costa Rica y solicitó el pago de 10 millones de dólares. En las últimas horas informó que también accedió a información de otras instituciones costarricenses. A comienzos de esta semana, los atacantes anunciaban que habían atacado al Ministerio […]