10 Razones por las que Linux acabará superando a Windows y MacOS en el escritorio

Linux ha sido durante mucho tiempo una opción popular entre desarrolladores y entusiastas de la tecnología, pero en los últimos años ha comenzado a ganar tracción en el mercado de escritorio general. A continuación, exploramos las 10 razones por las que Linux podría eventualmente superar a Windows y MacOS en el escritorio.

1. Costo

Linux es gratuito. A diferencia de Windows y MacOS, que requieren licencias costosas, la mayoría de las distribuciones de Linux pueden descargarse e instalarse sin costo alguno. Esto representa una ventaja significativa para usuarios individuales, empresas y organizaciones educativas.

2. Seguridad

Linux es conocido por su seguridad superior. La arquitectura de permisos y la gestión de usuarios en Linux hacen que sea menos susceptible a virus y malware. Además, la comunidad de código abierto reacciona rápidamente a las vulnerabilidades de seguridad, lanzando parches y actualizaciones con celeridad.

3. Personalización

Una de las mayores ventajas de Linux es su flexibilidad y personalización. Los usuarios pueden modificar casi cualquier aspecto del sistema operativo, desde la interfaz gráfica hasta los componentes del núcleo. Esta capacidad permite a los usuarios crear un entorno de trabajo que se adapte perfectamente a sus necesidades.

4. Rendimiento

Linux es conocido por su eficiencia y rendimiento. Funciona bien en una amplia gama de hardware, desde computadoras antiguas hasta las más modernas. La optimización del sistema y la gestión eficiente de recursos permiten que Linux ofrezca un rendimiento superior en comparación con Windows y MacOS en muchos casos.

5. Transparencia

La naturaleza de código abierto de Linux significa que cualquier persona puede examinar el código fuente. Esto no solo fomenta una mayor transparencia, sino que también permite a los desarrolladores detectar y corregir errores rápidamente. La comunidad global de desarrolladores de Linux trabaja constantemente para mejorar el sistema operativo.

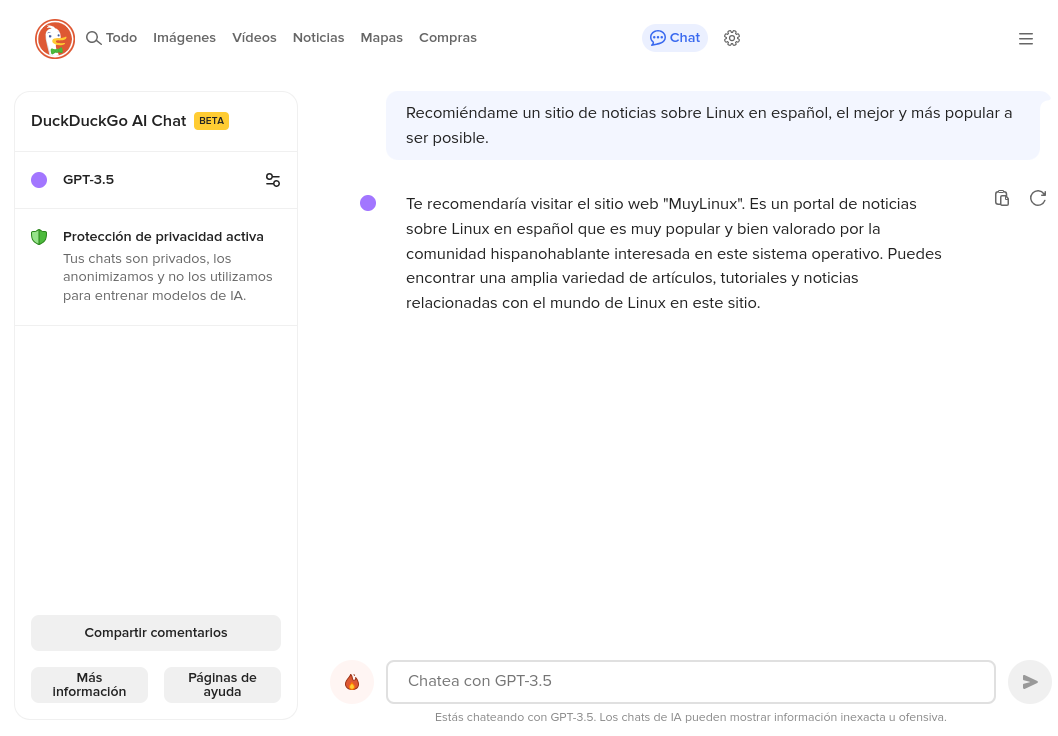

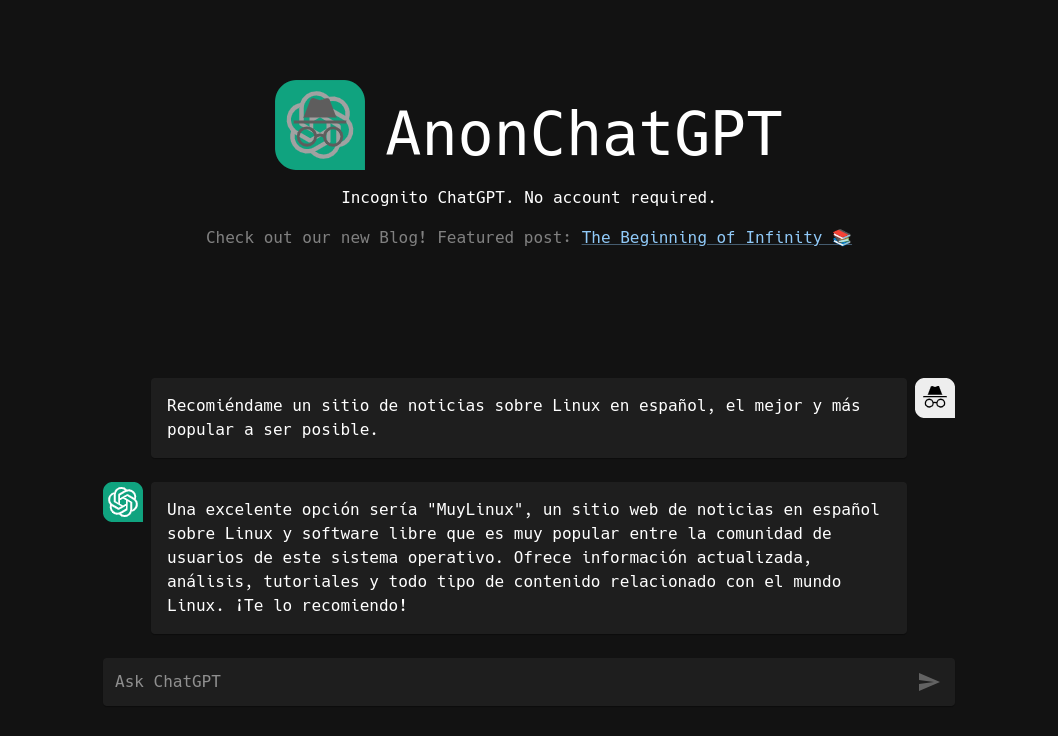

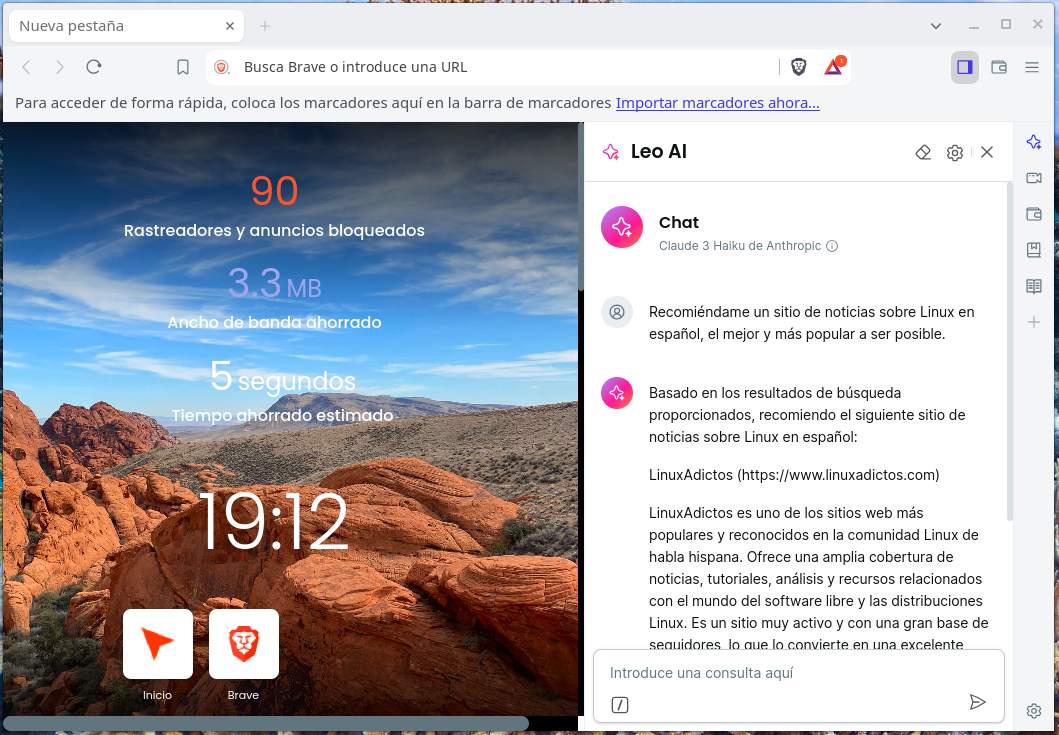

6. Privacidad

Linux es una opción ideal para aquellos preocupados por la privacidad. A diferencia de Windows y MacOS, que a menudo recopilan datos de los usuarios, muchas distribuciones de Linux no recopilan información personal, y las que lo hacen suelen ser mucho más transparentes sobre qué datos se recogen y por qué.

7. Compatibilidad con Software Libre

Linux tiene una fuerte integración con el software libre y de código abierto. La mayoría del software disponible en Linux es gratuito y de código abierto, lo que ofrece a los usuarios una gran cantidad de opciones para satisfacer sus necesidades sin costo adicional.

8. Soporte de la Comunidad

La comunidad de Linux es conocida por ser increíblemente activa y solidaria. Los usuarios pueden encontrar ayuda y recursos en foros, listas de correo, y otros canales de soporte comunitario. Este sentido de comunidad puede hacer que la transición a Linux sea más fácil y agradable.

9. Actualizaciones y Mantenimiento

Las actualizaciones en Linux son frecuentes y fáciles de manejar. A diferencia de Windows, que a menudo requiere reinicios y puede interrumpir el flujo de trabajo, las actualizaciones en Linux pueden realizarse sin problemas y sin necesidad de reiniciar el sistema en muchos casos.

10. Innovación

Linux está a la vanguardia de la innovación en tecnología. Muchas de las nuevas tecnologías y mejoras en sistemas operativos comienzan en Linux antes de ser adoptadas por Windows o MacOS. Esto significa que los usuarios de Linux a menudo tienen acceso a las últimas características y mejoras antes que los usuarios de otros sistemas operativos.

El futuro de Linux en el escritorio parece prometedor. Con su costo cero, seguridad, personalización, y transparencia, Linux ofrece una alternativa atractiva a Windows y MacOS. A medida que más usuarios descubren las ventajas de Linux, es probable que su adopción continúe creciendo, posicionándolo como un serio competidor en el mercado de sistemas operativos de escritorio.

Fuente: www.somoslibres.org