Se descubre una campaña de malware dirigida a Ecuador que utiliza correos falsos de demandas judiciales

Se identificó una campaña que distribuía un troyano de acceso remoto con el objetivo de espiar y robar información de los equipos comprometidos.

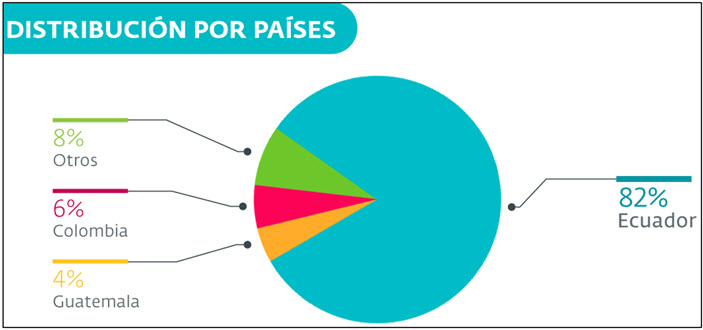

Quito, Ecuador – El Laboratorio de Investigaciones de ESET Latinoamérica, compañía líder en detección proactiva de amenazas, analizó una campaña maliciosa dirigida principalmente a Ecuador durante la primera parte del año en la que atacantes intentaron infectar a las víctimas con el troyano de acceso remoto njRAT. Los cibercriminales detrás de esta campaña pusieron el foco en empresas privadas, entidades gubernamentales y entidades del sector de salud.

Países en los que se detectó esta campaña dirigida. Ecuador lidera en las detecciones, seguido por Colombia y Guatemala, aunque en menor proporción.

“El objetivo de la campaña era descargar en los sistemas de las víctimas un Troyano de Acceso Remoto conocido como njRAT, que permite a los atacantes realizar remotamente diversas acciones maliciosas en el equipo comprometido. Por ejemplo, realizar capturas de pantalla, registrar pulsaciones de teclado para robar credenciales o incluso manipular los registros de Windows.”, explica Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Para distribuir esta amenaza los ciberatacantes utilizaron correos electrónico falsos, que en algunos casos suplantaron la identidad de la fiscalía general de Ecuador haciendo referencia a una supuesta demanda al usuario, y en otros utilizaron como señuelo supuestas infracciones de tránsito. Estos correos contenían un archivo adjunto malicioso que era detectado por las soluciones de ESET como VBS/Agent.QOD. Por la manera en que están redactados los correos y diferentes anotaciones en español hechas en el código, se puede suponer que los cibercriminales detrás de esta campaña podrían ser personas que residen en la región.

Ejemplo de correo utilizado en la campaña suplantando la identidad de la fiscalía general del estado de Ecuador.

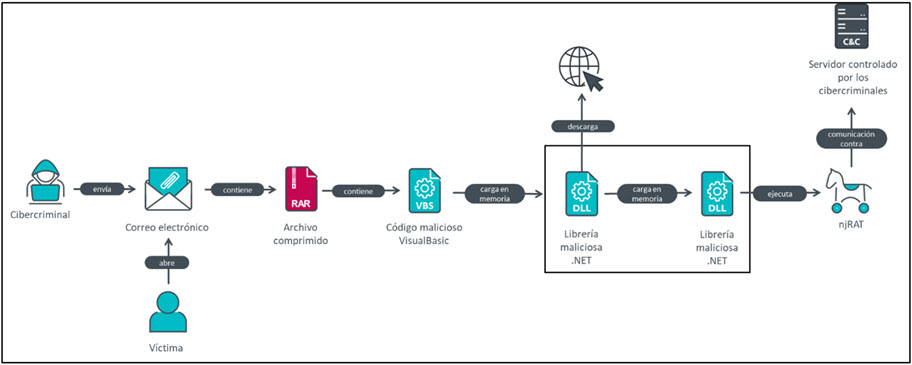

El siguiente diagrama muestra el proceso de infección del código malicioso utilizado por los cibercriminales en esta campaña, partiendo desde la recepción de un correo electrónico que contiene adjunto un archivo malicioso comprimido, hasta llegar a los últimos códigos maliciosos encargados de infectar y ejecutar en la máquina de la víctima el payload final: njRAT.

Durante la investigación se encontraron dos dominios diferentes empleados para la comunicación hacia los servidores controlados por los cibercriminales. Partiendo de estos dominios, se pudo determinar que los cibercriminales han usado 14 direcciones de IP diferentes para comunicarse con ellos. En la gran mayoría de los casos, los cibercriminales emplean el servicio Duck DNS para la creación de los dominios y a su vez, para las direcciones de IP, emplean servicios de VPN como FrootVPN o IP relacionadas con algún ISP de Colombia.

“Esto último no implica necesariamente que los cibercriminales detrás de esta campaña sean residentes de ese país, sino que es posible que utilicen algunas de sus víctimas como proxies para reenviar la comunicación hacia los servidores reales. Además, hemos visto que utilizan sitios gratuitos como Firebase, Discord y pasteio para alojar sus códigos maliciosos. Esto puede servir como una medida de evasión porque estos sitios suelen utilizarse con fines no maliciosos, lo cual puede generar dificultades en la detección y respuesta ante un posible incidente.” explica Gutiérrez Amaya, de ESET.

Campañas recientes apuntando a organismos de América Latina con commodity malware

Es importante destacar que esta campaña se suma a la lista de campañas recientes dirigidas a organismos públicos y empresas privadas de países de América Latina en las que los cibercriminales utilizan commodity malware con el principal objetivo de robar información. El equipo de investigación de ESET viene monitoreando este tipo de campañas dirigidas a organismos públicos y empresas privadas de la región y que desde 2021 han sido constantes.

En el caso de Ecuador, en agosto de 2022 se compartió el informe sobre Operación Pulpo Rojo, una campaña apuntada a organismos gubernamentales, organizaciones del sector de la salud y empresas privadas de Ecuador para infectar con el RAT Remcos. En esta oportunidad los operadores detrás de la campaña también utilizaron correos falsos haciéndose pasar por la fiscalía general de Ecuador.

En 2021 ESET compartió detalles de lo que fue Operación Spalax, una campaña orientada a Colombia en la que utilizaron troyanos de acceso remoto como Remcos, njRAT y AsyncRAT. Operación Bandidos fue descubierta el mismo año y estuvo dirigida principalmente a Venezuela. Entre las más recientes están Operación Guinea Pig orientada principalmente a México y Operación Absoluta que tuvo actividad principalmente en Colombia, ambas detectadas entre fines de 2022 y comienzos de 2023.

Consejos de seguridad

Dado que este tipo de amenaza se distribuye por medio de correos electrónicos que contienen archivos comprimidos maliciosos adjuntos, ESET comparte distintas recomendaciones para tener en cuenta y evitar ser una posible víctima:

- Revisar el correo electrónico prestando atención a la dirección de donde proviene, el nombre de la persona que lo envía y el contenido del mismo.

- No abrir ningún email si hay motivos para dudar, ya sea del contenido o de la persona que lo envió.

- No descargar archivos adjuntos de correos si se duda de su recepción o de cualquier otra cosa.

- Revisar las extensiones de los archivos. Por ejemplo, si un archivo termina con “.pdf.exe” la última extensión es la que determina el tipo de archivo, en este caso sería “.exe” un ejecutable.

- Si un email tiene un enlace y se duda de la página a la que envía, no abrirlo.

- Ser prudentes al descargar y extraer archivos comprimidos .zip/.bz2 de fuentes no confiables, ya que pueden ser utilizados para ocultar códigos maliciosos y evadir ciertos mecanismos de seguridad.

- Tener los equipos y aplicaciones actualizados a la versión más reciente.

- Mantener actualizadas las soluciones de seguridad instaladas en el dispositivo.

- Prestar atención sobre cualquier actividad anómala o no común sobre los aplicativos utilizados para navegación segura de entidades bancarias. En caso de detectar dicha actividad, terminar de inmediato la ejecución y escanear el equipo con un producto de seguridad.

Fuente: Departamento de Comunicación y Prensa – ESET Ecuador