¿Qué es MDR en ciberseguridad y por qué está en auge?

Ecuador – MDR (del inglés Managed Detection and Response) es un servicio de ciberseguridad que ofrece monitorización constante, detección de amenazas avanzadas y respuesta rápida ante incidentes. ESET, compañía líder en detección proactiva de amenazas, advierte que diferencia de las soluciones tradicionales como antivirus y firewalls, MDR va más allá, proporcionando una protección proactiva y eficaz. Este servicio lo llevan a cabo equipos especializados que utilizan tecnología avanzada e inteligencia humana para identificar, investigar y neutralizar amenazas en tiempo real.

“Se puede imaginar MDR como un sistema de vigilancia altamente sofisticado para una empresa. Al igual que un guardia de seguridad formado vigila constantemente las cámaras y controla posibles intrusiones, MDR lleva a cabo una vigilancia digital 24 horas al día, 7 días a la semana. Si ocurre algo sospechoso, el equipo especializado actúa rápidamente para resolver el problema, todo ello sin necesidad de un equipo interno completamente dedicado. Este enfoque convierte a MDR en una solución ideal para empresas de todos los tamaños, especialmente aquellas que no disponen de recursos para crear su propio SOC (Centro de Operaciones de Seguridad).”, comenta Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

En los últimos años, la ciberseguridad se ha convertido en una prioridad estratégica para las empresas de todo el mundo. MDR se presenta como una solución favorable para las PYME, ya que permite externalizar la gestión de la Detección y Respuesta Ampliadas (XDR) a proveedores de ciberseguridad.

Gartner® señala en su informe más reciente que las acciones de respuesta llevadas a cabo por los proveedores, y no las simples comunicaciones de alerta, ayudan a los clientes que se enfrentan a la falta de personal y de experiencia en seguridad. En 2023, Gartner estimó que para 2025, el 50% de las organizaciones utilizarán servicios MDR para supervisar, detectar, responder y mitigar las ciberamenazas.

A continuación ESET comparte 5 razones para entender las ventajas de contratar un servicio MDR para la ciberseguridad de una empresa:

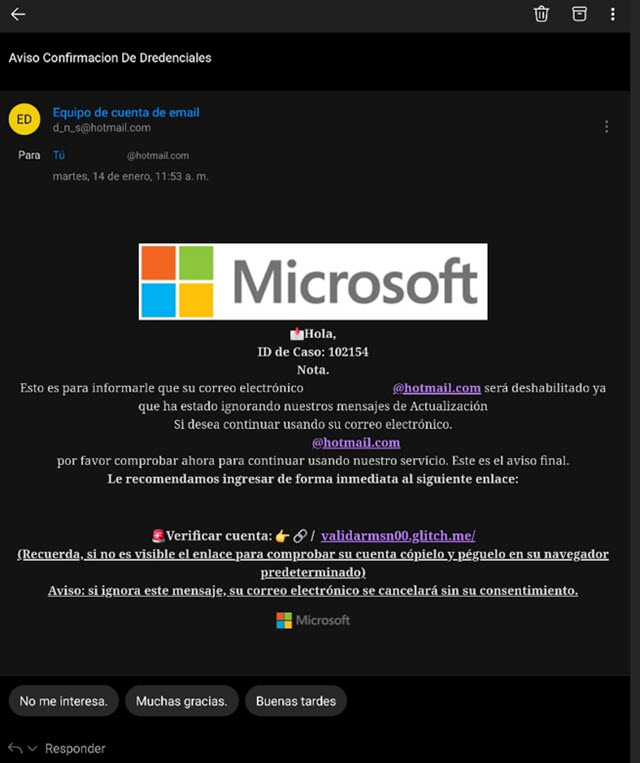

- El avance de las ciberamenazas: Ataques como ransomware, phishing y malware avanzado se han vuelto más sofisticados y difíciles de combatir con soluciones tradicionales. Los incidentes cibernéticos en América Latina han crecido un 25% anual en la última década, y Brasil ocupa el segundo lugar en el mundo por el número de ataques, con 1.379 estafas por minuto, según CNN Brasil. En este contexto, MDR se diferencia por ofrecer una defensa activa y continua, identificando patrones de ataque y respondiendo rápidamente antes de que se produzcan daños.

- Escasez de profesionales de ciberseguridad: El mercado enfrenta una escasez global de más de 4 millones de expertos en seguridad, y en América Latina, la escasez de profesionales es de 328.397 expertos. Ante la falta de mano de obra cualificada, muchas empresas no pueden crear un equipo interno para proteger sus sistemas. MDR resuelve este problema proporcionando un equipo de especialistas altamente capacitados que trabajan de forma remota para garantizar la protección de la empresa sin tener que invertir en costosas contrataciones.

- Normativa y cumplimiento: Las leyes de protección de datos, como la LGPD, imponen requisitos estrictos en materia de seguridad y privacidad de los datos. Las empresas que incumplen estas normativas pueden enfrentarse a multas millonarias y a daños irreparables en su reputación. MDR, en estos casos, ayuda a cumplir la normativa supervisando el acceso a información sensible, detectando fugas y proporcionando informes detallados que ayudan a la auditoría y la protección.

- Rentabilidad y accesibilidad: Crear un SOC (Centro de Operaciones de Seguridad) interno puede costar millones al año, además de la necesidad de mantener un equipo altamente especializado. Para muchas empresas, esto es inviable. MDR ha surgido como una alternativa más asequible, que ofrece protección de alto nivel sin necesidad de grandes inversiones iniciales. Esto permite a las pequeñas y medianas empresas acceder a una seguridad de la misma calidad que las grandes corporaciones.

- Expansión del trabajo remoto y uso de la nube: La adopción de la oficina en casa y los servicios en la nube ha aumentado significativamente la superficie de ataque de las empresas. Con el equipo de colaboradores accediendo a las redes corporativas desde diferentes ubicaciones y dispositivos, el riesgo de intrusiones ha crecido. MDR se adapta a este escenario híbrido, monitorizando las redes corporativas, los dispositivos personales y los servidores en la nube para garantizar la protección independientemente de dónde se encuentren los empleados.

“Ante el aumento de las amenazas y la necesidad de una protección avanzada, MDR ha dejado de ser un elemento diferenciador para convertirse en una necesidad. Las empresas que invierten en esta solución son capaces de identificar y mitigar los ataques de manera más eficiente, garantizando no sólo la seguridad, sino también el cumplimiento normativo, el ahorro de costos y la tranquilidad operativa. En un mundo en el que los ciberataques son cada vez más sofisticados, estar preparado marca la diferencia.”, concluye Gutiérrez Amaya de ESET Latinoamérica.

Fuente: Departamento de Comunicación ESET Ecuador