¿Qué pasa si descargo un programa crackeado?

Spoiler: nada bueno. Junto con el software pirateado, probablemente encontrarás un minero, un ladrón o una puerta trasera.

¿Qué haces cuando necesitas un programa, pero aún no puedes comprar la licencia oficial? Respuesta correcta: “Utilizar la versión de prueba” o “Encontrar una alternativa gratuita”. Respuesta incorrecta: “Buscar una versión crackeada en Internet”.

Se sabe que existen fuentes alternativas poco fiables que ofrecen versiones crackeadas del software, además de otras sorpresas. Después de haber navegado por sitios repletos de anuncios, puede que obtengas el programa que deseas (generalmente sin futuras actualizaciones y funcionalidad de red), pero con un minero, un ladrón o cualquier otra cosa incluida por si acaso.

Basándonos en ejemplos de la vida real, explicamos por qué debes evitar los sitios que ofrecen descargas instantáneas de programas muy solicitados.

Minero y ladrón en SourceForge

SourceForge fue alguna vez el sitio más grande para todo lo relacionado con código abierto. En cierto sentido fue el precursor de GitHub. Pero no pienses que SourceForge está muerto: hoy ofrece servicios de alojamiento y distribución de software. En su portal de software hay múltiples proyectos, subidos por cualquier persona que lo desee.

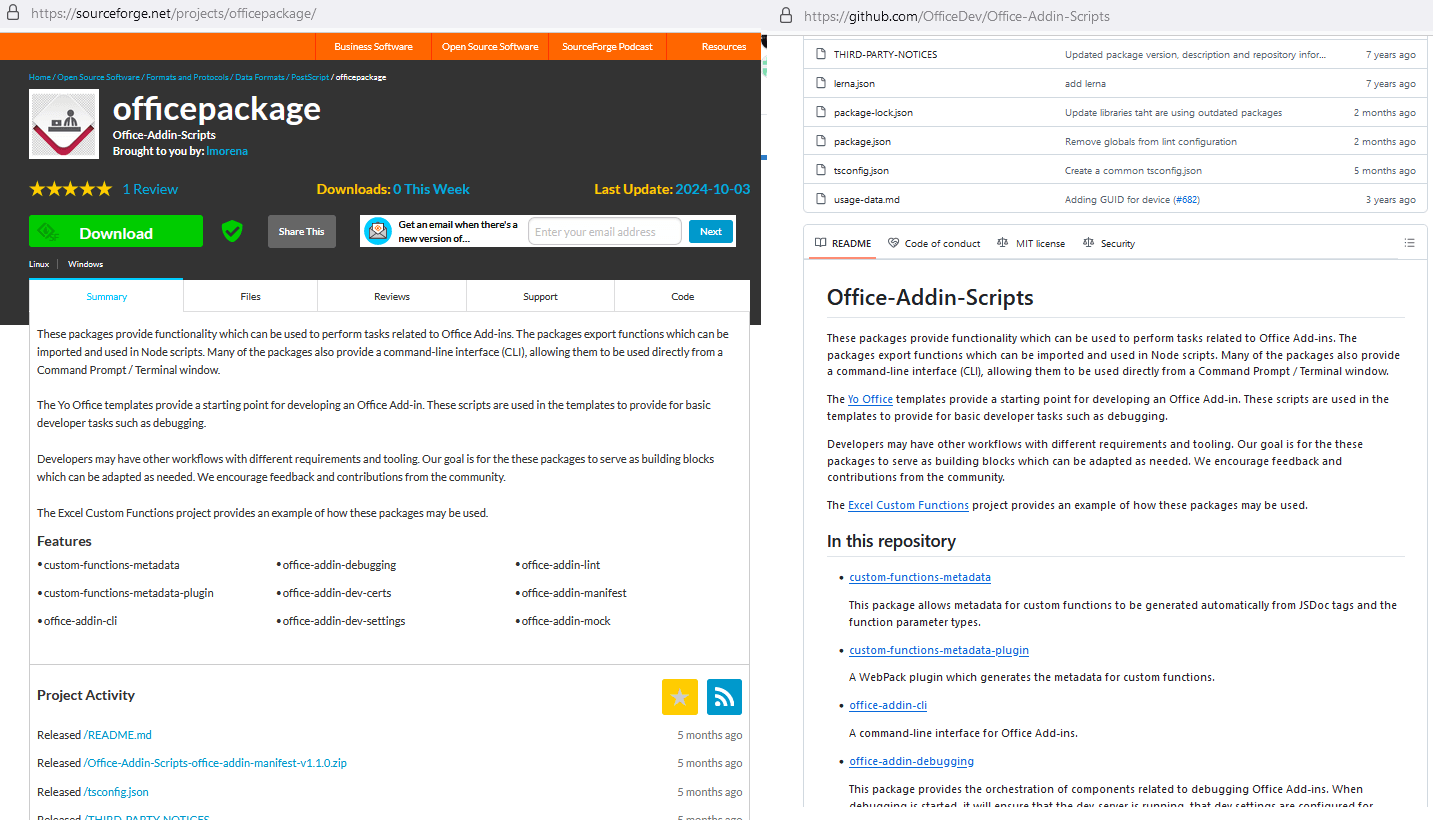

Y, al igual que con GitHub, este cosmopolitismo es lo que constituye un obstáculo para la seguridad de alto nivel. Consideremos solo un ejemplo: nuestros expertos encontraron en SourceForge un proyecto llamado officepackage. A primera vista, parece inofensivo: descripción clara, nombre sensato e incluso una reseña positiva.

Página de “Officepackage” en SourceForge

Pero ¿qué sucede si te decimos que la descripción y los archivos fueron copiados directamente de un proyecto no relacionado en GitHub? Las alarmas ya están sonando. Dicho esto, no entra ningún malware a tu ordenador cuando haces clic en el botón Descargar: el proyecto está aparentemente limpio. Al parecer, es porque la carga maliciosa no se ha distribuido directamente a través del proyecto officepackage, sino a través de la página web asociada a él. ¿Cómo es esto posible?

El hecho es que cada proyecto creado en SourceForge obtiene su propio nombre de dominio y alojamiento en sourceforge.io. Entonces, a un proyecto llamado officepackage se le proporciona una página web en officepackage.sourceforge[.]io. Estas páginas son fácilmente indexables por los motores de búsqueda y aparecen en los primeros lugares de los resultados de búsqueda. Así es como los atacantes atraen a sus víctimas.

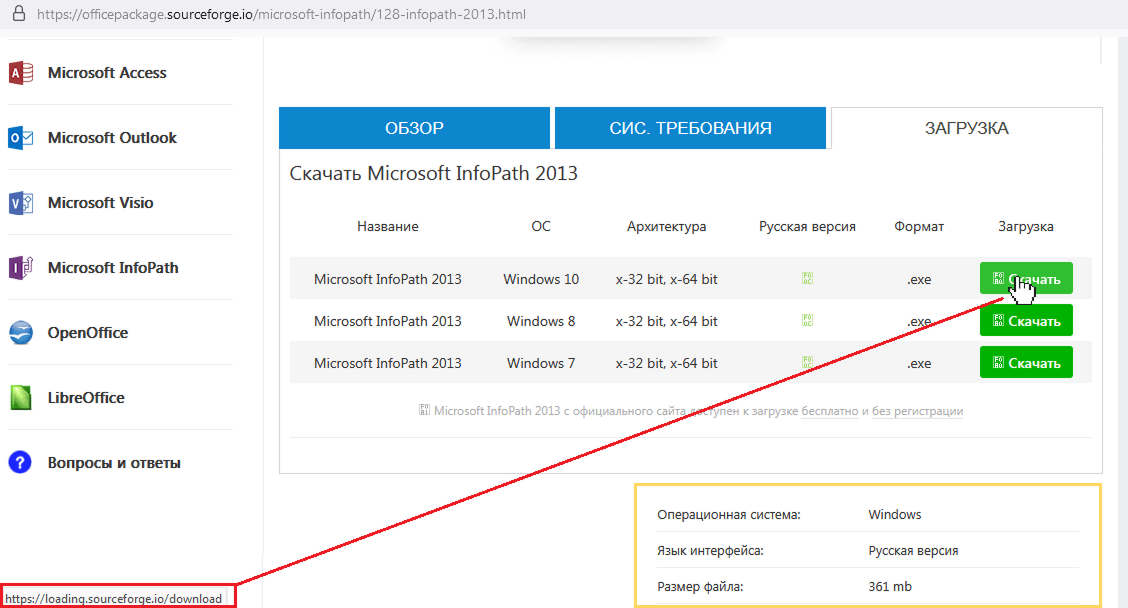

Al visitar officepackage.sourceforge[.]io desde un motor de búsqueda, los usuarios eran llevados a una página que ofrecía descargas de casi cualquier versión del paquete Microsoft Office. Pero, como siempre, el diablo está en los detalles: si pasabas el cursor sobre el botón Descargar, la barra de estado del navegador mostraba un enlace a https[:]//loading.sourceforge[.]io/download. ¿Has visto la trampa? El nuevo enlace no tiene nada que ver con officepackage; la carga es un proyecto completamente diferente.

El botón “Descargar” de la página “officepackage” en el portal de software SourceForge conduce a un proyecto completamente diferente.

Además, después de hacer clic, los usuarios eran redirigidos no a la página del proyecto de carga, sino a otro sitio intermediario con otro botón de Descarga. Y solo después de hacer clic aquí, el usuario, cansado de navegar, finalmente recibía un archivo: un archivo comprimido llamado vinstaller.zip. Dentro había otro archivo comprimido y dentro de este segundo archivo había un instalador malicioso de Windows.

En el corazón de esta malvada muñeca rusa había dos cosas desagradables: en lugar de productos de Microsoft, se liberaban un minero y ClipBanker (un malware para sustituir direcciones de carteras de criptomonedas en el portapapeles) en el dispositivo de la víctima después de ejecutar el instalador. Para conocer más detalles sobre el esquema de infección, consulta la versión completa del estudio en nuestro blog Securelist.

Instalador malicioso de TookPS camuflado de software legítimo

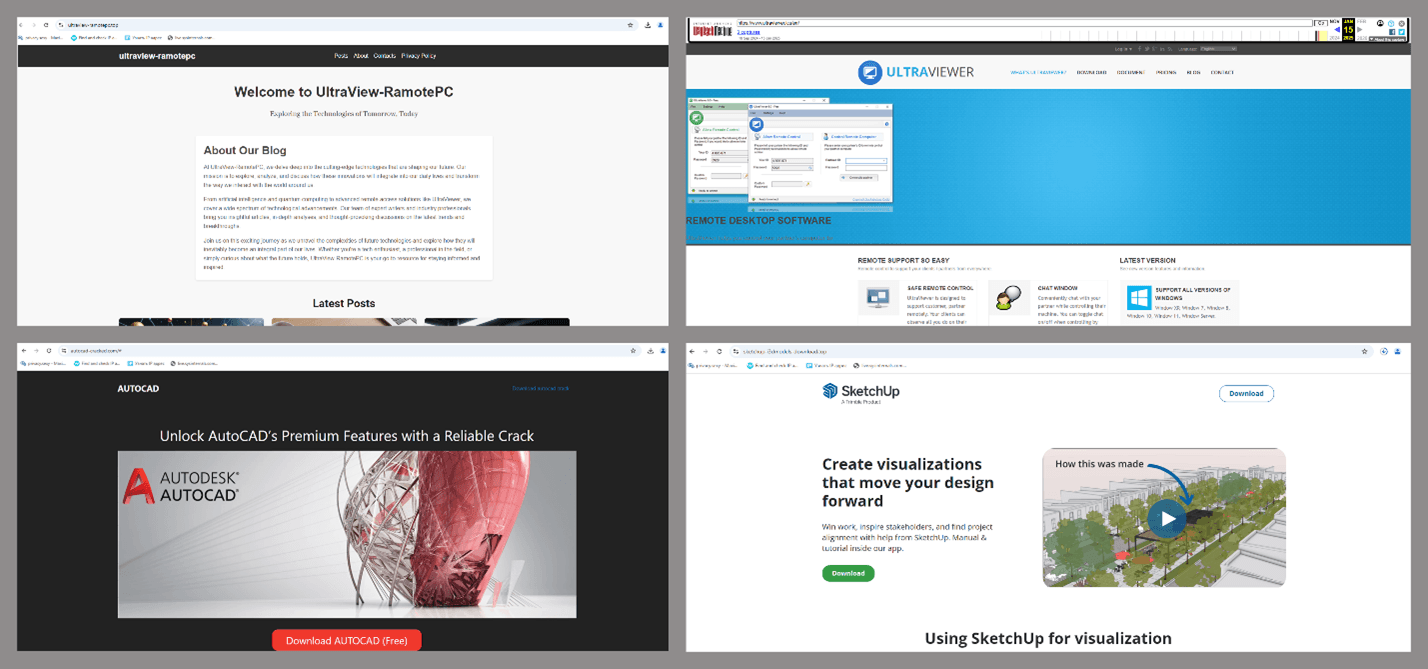

Los ciberdelincuentes no se limitan a SourceForge y GitHub. En otro caso reciente descubierto por nuestros expertos, se ha revelado que los atacantes distribuían el descargador malicioso TookPS, que ya conocíamos por los clientes falsos DeepSeek y Grok, utilizando sitios web falsos con descargas gratuitas de software especializado. Descubrimos toda una serie de sitios de este tipo que ofrecen a los usuarios versiones crackeadas de UltraViewer, AutoCAD, SketchUp y otros programas profesionales populares, lo que significa que el ataque estaba dirigido no solo a usuarios domésticos, sino también a profesionales autónomos y organizaciones. Entre otros archivos maliciosos detectados se encontraban los nombres Ableton.exe y QuickenApp.exe, supuestas versiones de las famosas aplicaciones de creación musical y gestión de dinero.

Páginas falsas que distribuyen TookPS

Por medios indirectos, el instalador había descargado dos puertas traseras en el dispositivo de la víctima: Backdoor.Win32.TeviRat y Backdoor.Win32.Lapmon. Consulta otra publicación de Securelist para descubrir exactamente cómo había llegado el malware al dispositivo de la víctima. Mediante el malware, los atacantes obtuvieron acceso completo al ordenador de la víctima.

Cómo protegerse

En primer lugar, no descargues software pirateado. De ninguna manera. Nunca. Un programa pirateado puede ser tentadoramente gratuito y estar disponible al instante, pero el precio que pagarás no se medirá en dinero, sino en datos: los tuyos. Y no, eso no significa fotos familiares y charlas con amigos. Los ciberdelincuentes están detrás de tus billeteras de criptomonedas, detalles de tarjetas de pago, contraseñas de cuentas e incluso los recursos de tu ordenador para minar criptomonedas.

Aquí hay una lista de reglas que recomendamos para cualquiera que use SourceForge, GitHub y otros portales de software.

- Si no puedes comprar la versión completa de una aplicación, utiliza alternativas o versiones de prueba, no software crackeado. Es posible que no obtengas la funcionalidad completa, pero al menos la seguridad de tu dispositivo estará garantizada.

- Descarga programas únicamente de fuentes fiables. Como lo demuestra la práctica de SourceForge y GitHub, incluso en ese caso, debes proceder con cautela y analizar todos los archivos descargados con un antivirus.

- Protege tus criptomonedas y datos bancarios con herramientas fiables. Trata las billeteras virtuales con la misma consideración que las físicas.

Fuente: www.latam.kaspersky.com