Mientras el CEO de TikTok intenta aplacar a los legisladores estadounidenses, es hora de que todos pensemos en la gran cantidad de información personal que TikTok y otros gigantes de las redes sociales recopilan sobre nosotros.

ECUADOR – El CEO de TikTok, la aplicación más descargada de 2022 a nivel global, se presentó hace unos días ante el Congreso de los EE. UU. para hablar sobre las prácticas de privacidad y seguridad de los datos de la aplicación y los posibles vínculos con el gobierno chino en medio de una discusión a nivel nacional sobre una prohibición general de TikTok en los EE. UU.

La aplicación de videos cortos, que fue la aplicación más descargada de 2022 tanto en los EE. UU. como en todo el mundo, se ha visto envuelta en una controversia por una serie de problemas de privacidad y ciberseguridad, que incluyen acusaciones entorno a la recolección excesiva de datos de usuarios y su intercambio con el gobierno chino, influencia nociva en los niños y su salud mental, y fugas de datos personales.

Si bien la mayoría de estas preocupaciones no son realmente exclusivas de TikTok, ninguna otra red social está recibiendo tanto escrutinio como la exitosa aplicación de video. Esto no se debe solo a que a menudo se dice que TikTok recopila más información de los usuarios que el promedio de la industria y usa un algoritmo de recomendación más poderoso que las otras plataformas, sino especialmente porque muchos creen que la aplicación presenta riesgos para la seguridad nacional.

India estableció una prohibición nacional de la aplicación en 2020, mientras que un número cada vez mayor de países han prohibido TikTok en dispositivos emitidos por el gobierno. Ahora EE. UU. también está considerando llevar las cosas más lejos y prohibir la aplicación por completo.

Estas son algunas de las principales interrogantes que rodean a TikTok y, quizás aún más importante, qué pueden hacer para proteger sus datos o los datos de sus hijos que usan TikTok.

¿Qué datos recopila TikTok?

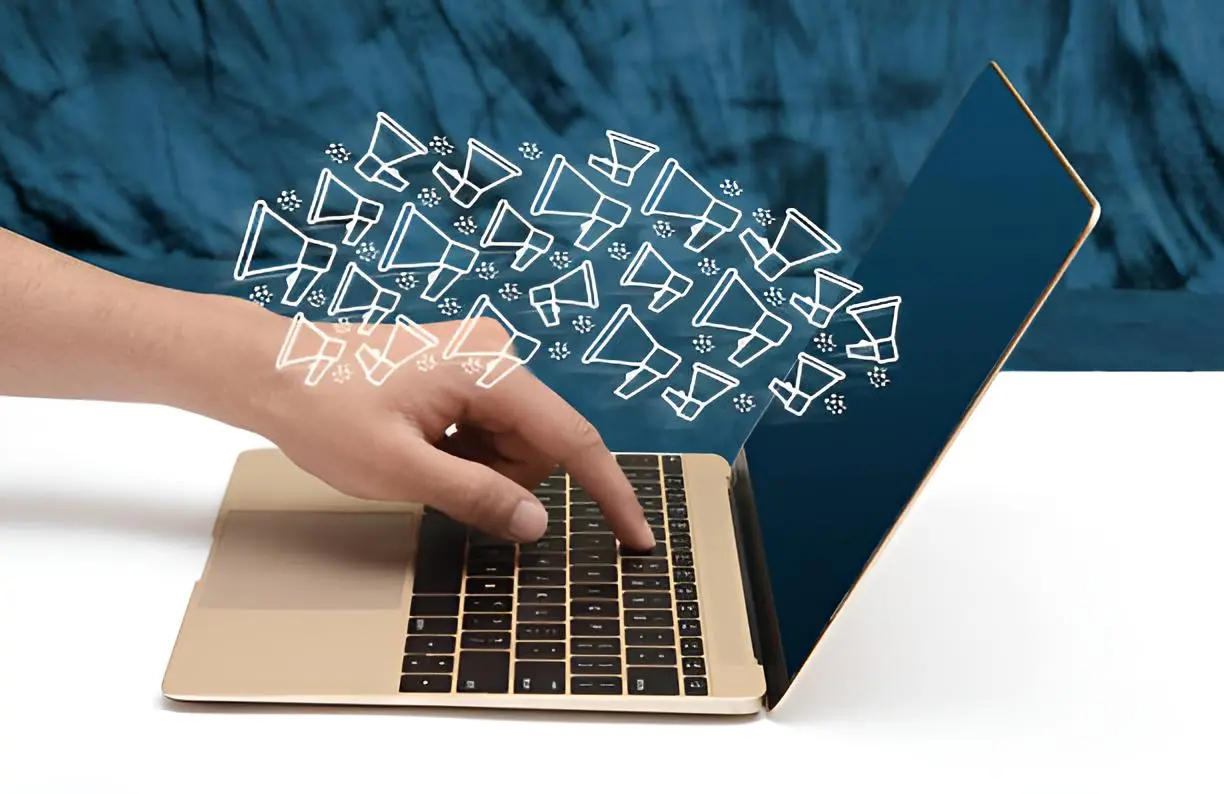

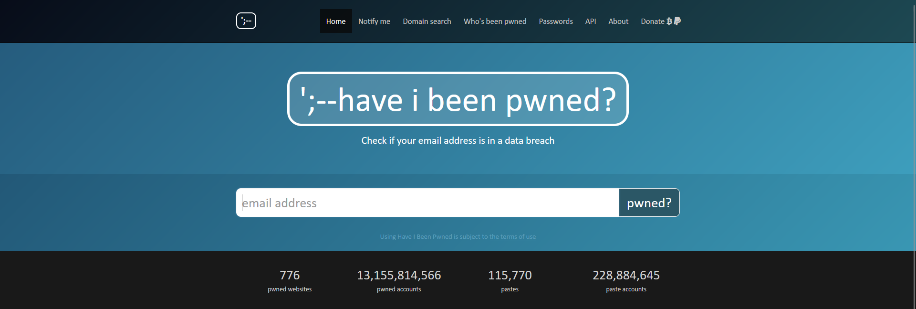

Recientemente los debates y gran parte de la evidencia han girado principalmente en torno a los hallazgos de los investigadores de Internet 2.0, una empresa australiana de ciberseguridad. Según su informe de julio de 2022, TikTok solicita excesivos permisos en el dispositivo y recopila cantidades excesivas de datos, mucho más de lo que necesita para su funcionamiento. Por ejemplo, la aplicación recopila datos sobre todas las aplicaciones que están instaladas en el teléfono, información detallada sobre el sistema operativo Android y exige acceso a los contactos del teléfono.

“Para que la aplicación TikTok funcione correctamente no son necesarios la mayor parte de los accesos ni los datos que recopila del dispositivo”, dijo Thomas Perkins, ingeniero y jefe de seguridad de Internet 2.0. “La aplicación puede y se ejecutará con éxito sin recolectar ninguno de estos datos. Esto nos lleva a creer que la única razón por la que se ha recopilado esta información es para la recolección de datos”.

Además, gran parte de esta recopilación de datos no se puede desactivar y TikTok establece en su Política de privacidad que puede leer sus mensajes, alegando que necesitan este nivel de acceso para proteger a los usuarios contra el correo no deseado.

Al mismo tiempo, la compañía recibe la ubicación aproximada de los datos GPS de su dispositivo, incluso cuando el servicio de ubicación está desactivado. También recopila su historial de transacciones y compras, según el informe Internet 2.0.

Chew respondió a estas acusaciones diciendo que las versiones actuales de la aplicación no recopilan información GPS precisa o aproximada de los usuarios estadounidenses. También negó haber compartido datos con el gobierno chino. “TikTok, como empresa estadounidense constituida en Estados Unidos, está sujeta a las leyes de Estados Unidos”, se lee en su comunicado del 23 de marzo. “TikTok nunca compartió ni recibió una solicitud para compartir datos de usuarios estadounidenses con el gobierno chino. TikTok tampoco honraría tal solicitud si alguna vez se hiciera”.

En cualquier caso, ¿cómo puede recuperar (algo de) su privacidad, suponiendo que no quiera dejar de usar la aplicación por completo?

¿Cómo puedes proteger (parte de) tu privacidad mientras usas TikTok?

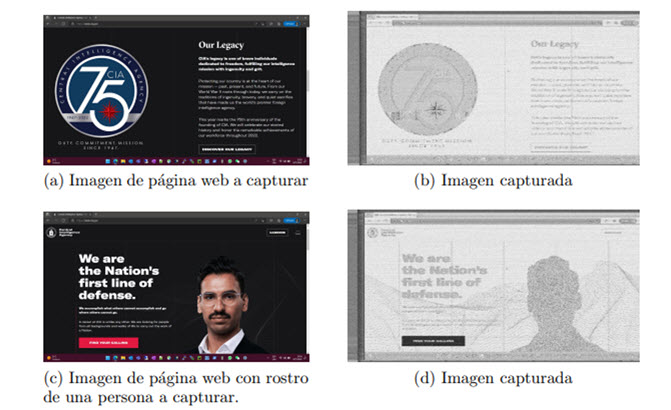

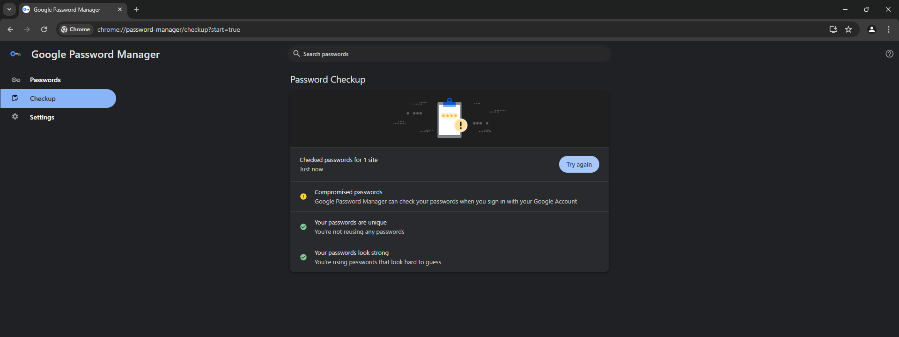

Si desea ver contenido en TikTok y a la vez compartir la menor cantidad de datos posible, use el sitio web oficial de TikTok en un navegador web. Recuerde que TikTok aún podrá recopilar cierta información utilizando las cookies del navegador y otros rastreadores.

Sin embargo, sin una cuenta no es posible publicar videos, insertar comentarios o dar me gusta a ningún video. En caso de que desee ser un usuario activo con una cuenta, al menos puede restringir el intercambio de algunos datos en la configuración.

En su Política de privacidad, TikTok establece explícitamente que puede recopilar sus datos de aplicaciones de terceros, incluso sin su consentimiento. Cuando se registre en TikTok por primera vez, considere usar un teléfono o una dirección de correo electrónico que no use en ningún otro lugar, en lugar de una cuenta asociada, por ejemplo, con otra red social.

Para mayor protección, no permita que TikTok sincronice contactos telefónicos o amigos de Facebook, y limite la personalización de anuncios. Puede incluso usar un teléfono desechable, es decir, un teléfono móvil económico diseñado para un uso temporal después del cual puede desecharse, junto con servicios de proxy para ocultar su dirección IP y una VPN para ocultar también su ubicación.

Sin embargo, en su investigación de 2022, Consumer Reports, una organización de consumidores sin fines de lucro con sede en EE. UU., reveló que TikTok recopila datos incluso de personas que nunca tuvieron la aplicación TikTok o visitaron el sitio web de la plataforma.

Es porque TikTok recibe datos de sus socios que recopilan información sobre las personas que visitan sus sitios web. Otras plataformas destacadas como Google o Meta (Facebook) utilizan la misma estrategia con fines publicitarios.

“Al igual que otras plataformas, los datos que recibimos de los anunciantes se utilizan para mejorar la eficacia de nuestros servicios publicitarios”, respondió Melanie Bosselait, portavoz de TikTok, a los hallazgos de Consumer Reports.

¿Fugas, espionaje y más?

Si bien es cierto que las preocupaciones sobre la privacidad de los datos no son exclusivas de TikTok, la aplicación de videos cortos se ha enfrentado a varios escándalos que plantean dudas sobre su independencia.

TikTok es propiedad del gigante tecnológico ByteDance con sede en Beijing. En diciembre de 2022 la compañía confirmó el espionaje a reporteros como parte de un intento de rastrear las fuentes de los periodistas, según un correo electrónico interno obtenido y citado por Forbes.

“Me sentí profundamente decepcionado cuando me informaron la situación… y estoy seguro de que ustedes sienten lo mismo”, escribió el director ejecutivo de ByteDance, Rubo Liang, en un correo electrónico interno compartido con Forbes. “La confianza pública en la que hemos invertido grandes esfuerzos en construir se verá significativamente socavada por la mala conducta de algunas personas. … Creo que esta situación nos servirá de lección a todos”.

Chew describió este incidente como un error que la empresa resolvió de inmediato. “También notificamos a este Comité sobre estas acciones desacertadas al momento de informar a nuestros empleados”, escribió Chew. “Condeno esta mala conducta en los términos más enérgicos posibles”.

En junio de 2022, BuzzFeed revisó el audio filtrado de más de 80 reuniones internas de TikTok y encontró 14 declaraciones de nueve empleados que indicaban que ingenieros en China tenían acceso a datos de EE. UU. “Todo se ve en China”, dijo un miembro del departamento de Confianza y Seguridad de TikTok en una reunión de septiembre de 2021, según cita BuzzFeed. Durante otra reunión, otro empleado mencionó a un ingeniero con sede en Beijing a quien describió como un “administrador maestro” que “tiene acceso a todo”.

Otro punto espinoso involucra la Ley de Seguridad Nacional de China de 2017 que requiere que las empresas chinas “apoyen, ayuden y cooperen” con los esfuerzos de inteligencia nacional, señala Politico.

En su discurso, Chew reiteró que todos los datos de todos los estadounidenses se almacenan en Estados Unidos y están alojados en una empresa con sede en Estados Unidos. ByteDance ha formado una subsidiaria de propósito especial llamada TikTok US Data Security Inc. (USDS) que controla todo el acceso a los sistemas que contienen datos de usuarios de EE. UU.

En 2019, el Washington Post planteó otra sospecha al publicar una historia en la que se hace referencia a la falta de publicaciones en TikTok sobre las protestas que se estaban realizando en Hong Kong en septiembre de 2019. Además, el director ejecutivo de Facebook, Mark Zuckerberg, afirmó que la aplicación estaba bloqueando el contenido a favor de Hong Kong de los usuarios estadounidenses. ByteDance rechazó estas acusaciones y una prueba posterior realizada por BuzzFeed News no encontró censura.

“Las afirmaciones de censura en TikTok no parecen tener en cuenta el hecho de que los adolescentes estadounidenses tampoco parecen estar creando contenido viral a favor de Hong Kong en plataformas como Facebook o Instagram”, escribió BuzzFeed.

Proteger a los niños en TikTok

Al igual que otras redes sociales, TikTok se esfuerza por proteger a los niños de la exposición de contenido dañino, intimidación, autolesiones, trastornos alimentarios u otros riesgos que acechan en línea.

Por ejemplo, una investigación reciente realizada en Italia entre 78 pacientes con trastornos alimentarios encontró que ver contenido en TikTok provocó una disminución del autoestima en el 59% de ellos, y el 27% reportó cambios significativos en su vida diaria relacionados con TikTok. Para casi el 63 por ciento de todos los pacientes encuestados TikTok fue la principal red social.

Además de eso, el Departamento de Seguridad Nacional de EE. UU. también inició una investigación sobre las acusaciones de que TikTok no hace lo suficiente para combatir el material de abuso sexual infantil, informó el Financial Times en abril de 2022.

Chew dijo que TikTok analiza constantemente el contenido en busca de indicios de posibles comportamientos depredadores o abusivos. También elimina el contenido que promueve el acoso, los mensajes de odio, los trastornos alimentarios y el extremismo violento.

“Todos y cada uno de los videos subidos a TikTok pasan por una moderación automática, y el contenido potencialmente infractor se elimina o escala automáticamente para que lo revise uno de nuestros moderadores expertos que han recibido capacitación especializada para detectar signos de grooming o comportamiento depredador”, escribió Chew.

Para lidiar con los problemas de protección infantil, TikTok introdujo en 2020 una función llamada Emparejamiento Familiar (en inglés, Family Pairing). Como explicamos en ese momento, la herramienta brinda a padres y madres cierto grado de control y supervisión sobre las cuentas de sus hijos e hijas.

Un padre puede vincular su cuenta de TikTok a la de su hijo y establecer controles parentales, incluido el tiempo de pantalla diario, la exposición restringida a algunos contenidos, las opciones de búsqueda del niño y la visibilidad para otros.

Durante el debate en curso sobre el futuro de TikTok en los Estados Unidos, la plataforma social anunció nuevas herramientas para padres el 1 de marzo de 2023. Padres y madres podrán elegir diferentes límites de tiempo según el día de la semana y establecer un horario para silenciar las notificaciones. TikTok también anunció para Family Pairing un panel de tiempo de pantalla, que proporciona resúmenes del tiempo en la aplicación, la cantidad de veces que se abrió TikTok y un desglose del tiempo total dedicado durante el día y la noche.

Fuente: www.welivesecurity.com