Cómo los teléfonos inteligentes crean un dosier sobre ti

Desglosamos el mecanismo más encubierto de vigilancia de teléfonos inteligentes con ejemplos de la vida real.

Probablemente hayas escuchado el rumor: nuestros teléfonos inteligentes siempre están escuchando. Pero la verdad es que no necesitan hacerlo. La información que comparten prácticamente todas las aplicaciones de tu teléfono inteligente, desde juegos hasta aplicaciones meteorológicas, con los agentes de datos es más que suficiente para crear un perfil detallado sobre ti. Durante mucho tiempo, el “seguimiento en línea” significó que los motores de búsqueda, los sistemas de publicidad y los anunciantes sabían qué sitios web visitabas. Pero desde que los teléfonos inteligentes aparecieron en escena, la situación ha empeorado mucho: ahora los anunciantes saben dónde vas físicamente y con qué frecuencia. ¿Cómo lo hacen?

![]()

Cada vez que una aplicación móvil se prepara para mostrar un anuncio, se produce una subasta ultrarrápida para determinar qué anuncio específico verás según los datos enviados desde tu teléfono inteligente. Aunque solo veas el anuncio ganador, todos los participantes en la subasta reciben datos sobre el espectador potencial, es decir, tú. Un experimento reciente ha demostrado cuántas empresas reciben esta información, con qué nivel de detalle y la ineficacia de funciones integradas en los teléfonos inteligentes, como “No rastrear” y “No permitir anuncios personalizados” para proteger a los usuarios. Sin embargo, todavía recomendamos algunos métodos de protección.

¿Qué datos reciben los anunciantes?

Cada aplicación móvil está diseñada de forma diferente, pero la mayoría comienza a “filtrar” datos a las redes publicitarias incluso antes de mostrar ningún anuncio. En el experimento mencionado anteriormente, un juego para móviles envió inmediatamente una gran cantidad de datos a la red Unity Ads después de su lanzamiento:

- Información sobre el teléfono inteligente, incluida la versión del sistema operativo, el nivel de batería, la configuración de brillo y volumen y la memoria disponible.

- Datos sobre el operador de red.

- Tipo de conexión a Internet.

- Dirección IP completa del dispositivo.

- Código de proveedor (identificador del desarrollador del juego).

- Código de usuario único (IFV): un identificador vinculado al desarrollador del juego que utiliza un sistema de publicidad.

- Otro código de usuario único (IDFA/AAID): un identificador de anuncios compartido por todas las aplicaciones en el teléfono inteligente.

- La ubicación actual.

- Consentimiento para el seguimiento de anuncios (sí/no).

Curiosamente, la ubicación se transmite incluso si este servicio está desactivado en el teléfono inteligente. Sin embargo, es una aproximación calculada en función de la dirección IP. Gracias a las bases de datos públicas que cotejan las direcciones físicas y las de Internet, esta aproximación puede ser sorprendentemente precisa, hasta el distrito de la ciudad o incluso el edificio. Si los servicios de ubicación están habilitados y permitidos para la aplicación, se transmiten datos de ubicación exactos.

En el mismo experimento, el consentimiento para el seguimiento de anuncios se marcó como “El usuario está de acuerdo”, aunque el autor del experimento no había proporcionado dicho consentimiento.

¿Quién obtiene los datos y con qué frecuencia?

El flujo de datos se envía a todas las plataformas publicitarias integradas en la aplicación. Suele haber varias plataformas de este tipo, y un algoritmo complejo determina cuál se utilizará para mostrar el anuncio. Sin embargo, algunos datos se comparten con todas las redes conectadas, incluso aquellas que actualmente no muestran anuncios. Además de la mencionada Unity (cuya plataforma publicitaria genera el 66 % de los ingresos de los desarrolladores que utilizan este motor de juegos), otras plataformas importantes son las de Facebook, Microsoft, Google, Apple, Amazon y decenas de empresas especializadas, como ironSource.

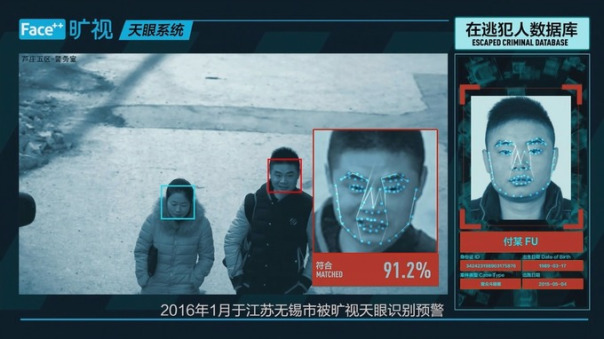

Después, la red publicitaria que actualmente muestra anuncios en la aplicación envía un gran conjunto de datos de usuario a un sistema de ofertas en tiempo real (RTB). Aquí, varios anunciantes analizan los datos y hacen ofertas para mostrar sus anuncios, todo a una velocidad ultrarrápida. El usuario ve el anuncio ganador, pero la información sobre tu ubicación, junto con la hora exacta, la dirección IP y todos los demás datos, se comparte con todos los participantes de la subasta. Según el autor del experimento, cientos de empresas oscuras recopilan estos datos, algunas de las cuales pueden ser empresas fantasma propiedad de agencias de inteligencia.

En este vídeo del experimento, se muestra cómo se realizaron conexiones a servidores de publicidad decenas de veces por segundo; incluso Facebook recibió datos a pesar de que no había ninguna aplicación Meta instalada en el teléfono inteligente del participante en el experimento.

La ilusión del anonimato

A los propietarios de las redes publicitarias les encanta afirmar que utilizan datos anónimos y despersonalizados para la segmentación publicitaria. En realidad, los sistemas de publicidad hacen grandes esfuerzos para identificar con precisión a los usuarios en diferentes aplicaciones y dispositivos.

En el conjunto de datos mencionado anteriormente, se enumeran dos códigos de usuario diferentes: IFV e IDFA/AAID (IDFA para Apple y AAID para Android). Cada desarrollador de aplicaciones le asigna un IFV individual a tu dispositivo. Si tienes tres juegos del mismo desarrollador, cada uno enviará el mismo IFV al mostrar anuncios. Mientras tanto, las aplicaciones de otros desarrolladores enviarán sus propios IFV. El IDFA/AAID, por otro lado, es un identificador publicitario único asignado al teléfono inteligente en su totalidad. Si aceptaste la “personalización de anuncios” en la configuración de tu teléfono, la totalidad de juegos y aplicaciones de tu dispositivo usará el mismo IDFA/AAID.

Si desactivas la personalización de anuncios o rechazas el consentimiento, el IDFA/AAID se reemplaza por ceros. Pero los IFV se seguirán enviando. Al combinar los datos transmitidos con cada anuncio, las redes publicitarias pueden elaborar un dosier detallado sobre los usuarios “anónimos”, para luego vincular su actividad en diferentes aplicaciones a través de estos identificadores. Tan pronto como el usuario introduce su dirección de correo electrónico, número de teléfono, detalles de pago o dirección de domicilio en cualquier lugar (por ejemplo, al realizar una compra en línea), el identificador anónimo puede vincularse a esta información personal.

Como comentamos en el artículo sobre la filtración de datos de Gravy Analytics, los datos de ubicación son tan valiosos que algunas empresas que se hacen pasar por agentes de anuncios se crean únicamente para recopilarlos. Gracias al IFV, especialmente al IDFA/AAID, es posible trazar los movimientos del “Sr. X” y, a menudo, desanonimizarle utilizando únicamente estos datos.

A veces, ni siquiera es necesario un análisis de movimientos complejo. Las bases de datos que vinculan identificadores de anuncios con nombres completos, direcciones particulares, correos electrónicos y otros datos altamente personales pueden venderse fácilmente por agentes inescrupulosos. En estos casos, los datos personales detallados y un historial de ubicación integral forman un dosier completo sobre el usuario.

Cómo protegerse del seguimiento de anuncios

En la práctica, ni leyes estrictas como el RGPD ni configuraciones de privacidad integradas ofrecen protección completa contra los métodos de seguimiento descritos anteriormente. El solo hecho de pulsar un botón en una aplicación para desactivar la personalización de anuncios no es ni siquiera una medida a medias, es más bien una décima parte de una medida. La realidad es que esto solo elimina un identificador de los datos de telemetría, mientras que el resto de los datos se siguen enviando a los anunciantes.

Casos como la filtración de datos de Gravy Analytics y el escándalo que involucra al agente de datos Datastream demuestran la magnitud del problema. La industria del seguimiento de anuncios es enorme y aprovecha casi todas las aplicaciones, no solo los juegos. Además, una amplia variedad de entidades adquiere los datos de ubicación, desde empresas publicitarias hasta agencias de inteligencia. A veces, los piratas informáticos obtienen esta información de forma gratuita si un agente de datos no protege adecuadamente sus bases de datos. Para minimizar la exposición de tus datos a este tipo de filtraciones, debes tomar algunas precauciones importantes:

- Solo concédeles acceso a tu ubicación a las aplicaciones que realmente lo necesitan para su función principal (por ejemplo, aplicaciones de navegación, mapas o servicios de taxi). Por ejemplo, los servicios de entrega o las aplicaciones bancarias en realidad no necesitan tu ubicación para funcionar, y mucho menos los juegos o las aplicaciones de compras. Siempre puedes introducir manualmente la dirección de envío.

- En general, concédeles a las aplicaciones los permisos mínimos necesarios. No les permitas que rastreen tu actividad en otras aplicaciones y no les concedas acceso completo a tu galería de fotografías. Se desarrolló malware que puede analizar datos de fotografías mediante inteligencia artificial, y los desarrolladores de aplicaciones sin escrúpulos podrían hacer lo mismo. Además, todas las fotos tomadas con tu teléfono inteligente incluyen geoetiquetas de manera predeterminada, entre otra información.

- Configura un servicio DNS seguro con funcionalidad de filtrado de publicidad en tu teléfono inteligente. Esto bloquea una cantidad significativa de telemetría publicitaria.

- Procura utilizar aplicaciones que no contengan anuncios. Por lo general, se trata de aplicaciones FOSS (software libre de código abierto) o aplicaciones pagas.

- En iOS, desactiva el uso del identificador de publicidad. En Android, elimínalo o restablécelo al menos una vez al mes (desafortunadamente, no se puede desactivar por completo). Recuerda que estas acciones reducen la cantidad de información que recopilan sobre ti, pero no eliminan por completo el seguimiento.

- Siempre que sea posible, evita utilizar “Iniciar sesión con Google” u otros servicios similares en las aplicaciones. Intenta utilizar aplicaciones sin crear una cuenta. Esto les dificulta a los anunciantes la posibilidad de recopilar tu actividad en diferentes aplicaciones y servicios en un perfil publicitario unificado.

- Minimiza la cantidad de aplicaciones que tienes en tu teléfono inteligente y elimina periódicamente las aplicaciones que no uses, ya que pueden rastrearte incluso si no las usas activamente.

- Utiliza soluciones de seguridad robustas en todos tus dispositivos, por ejemplo, Kaspersky Premium. Esto puede protegerte de aplicaciones más agresivas, cuyos módulos publicitarios pueden ser tan maliciosos como el spyware.

Si la vigilancia de los teléfonos inteligentes aún no te preocupa, aquí hay algunas historias escalofriantes sobre quién nos espía y cómo:

Fuente: www.latam.kaspersky.com