Termina (o comienza) el año con tranquilidad: haz copias de seguridad

Vamos a terminar el año con un consejo de esos que nunca pasan de moda, porque incluso a para quienes conocemos la teoría al dedillo, nos cuesta poner en práctica: copias de seguridad. Hay que hacer copias de seguridad, de manera regular y, en definitiva, efectiva. No es una de esas cosas que es mejor hacer, no: es una de esas cosas que hay que hacer, porque cuando lleguen mal dadas será lo único que quede.

Una copia de seguridad no deja de ser eso: «una copia de los datos originales que se realiza con el fin de disponer de un medio para recuperarlos en caso de su pérdida», recoge la descripción básica del término en Wikipedia. «Las copias de seguridad son útiles ante distintos eventos y usos: recuperar los sistemas informáticos y los datos de una catástrofe informática, natural o ataque; restaurar una pequeña cantidad de archivos que pueden haberse eliminado accidentalmente, corrompido, infectado por un virus informático u otras causas».

No hace falta ser un experto en nada para entender el concepto de «copia de seguridad». Ahora bien ¿cómo se hace una copia de seguridad «efectiva», que resulte sencilla de ejecutar y mantener, que conserve los datos originales actualizados y garantice su accesibilidad…? Esto ya es otro tema, aunque lo cierto es que soluciones puede haber tantas como respuestas te puede dar a quien preguntes. Por ejemplo, hay quien considera «la nube» como un medio para sus copias de seguridad, cuando no siempre tiene por qué serlo.

¿Eres más concienzudo y haces copias de seguridad siguiendo prácticas estrictas (con programación, en diferentes medios, con copias incrementales, evitando la redundancia, con deduplicación, con cifrado…) y además eres disciplinado y lo mantienes todo al día? En este caso eres uno entre un millón y este recordatorio no es para ti.

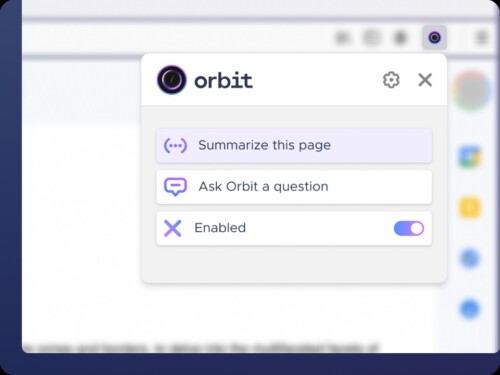

La cuestión es -y voy ya al grano- que hay quien se cree, por ejemplo,. que el sistema de sincronización del datos del navegador hace las veces de copia de seguridad de datos de mayor o menor importancia, como los marcadores, el historial de navegación y las opciones de personalización… o las contraseñas. Pero la realidad nos da bofetadas de vez en cuando y es entonces cuando a uno se le aclaran las ideas. Cuando es tarde.

Como muestra, un acontecimiento reciente tan penoso como fue la debacle de Vivaldi, sobre el que ya me extendió hace un par de semanas. Un fallo bochornoso debido al cual un número indeterminado de usuarios ha perdido sus datos ligados al navegador y el servicio de sincronización del mismo. No sé cuántos habrán sido, pero en los foros y canales sociales de Vivaldi hay quejan muy encendidas y con razón, porque los responsables de Vivaldi se vieron incapaces de salvar la situación como hubiera sido deseable: ante la calamidad hicieron borrón y cuenta nueva.

Sin embargo, no vengo a criticar otra vez a Vivaldi. Vivaldi es, eso sí, un ejemplo inmejorable de la lección que muchos aprendemos a la fuerza, pese a que en esta ocasión yo no perdí nada. Por suerte: porque tenía mis datos sincronizados en varios sistemas que uso de manera regular. Aun así, he pecado del mismo error de quienes lo han perdido todo: confiar en la sincronización como si de un servicio de copias de seguridad se tratase.

¿Tú lo haces igual? Pues cuidado, porque todo puede llegar a fallar. Lo curioso de este caso es que Vivaldi no insiste demasiado en trasladar al usuario la idea de que la sincronización del navegador no suple a las copias de seguridad, como sí hacen Firefox o Brave, dos de los navegadores más usados en Linux… Y me apuesto una mano a que la mayoría comete el mismo error con ellos. Hasta que llegue el día en que lo lamenten.

Por supuesto, cuando hablo de copias de seguridad no me refiero solo a los datos del navegador, sino a todo lo demás. La importancia de cada cosa se la das tú, como también serás tú quien elija el método que te resulte más conveniente. No todo el mundo tiene la capacidad o los medios de implementar una estructura compleja para resguardar sus datos como un profesional; pero es que muchas veces tampoco es necesario. Pero no vamos a entrar en eso ahora. Me lo guardo como tema a desarrollar este año que viene.

Este es un mero recordatorio: haz copias de seguridad… pero hazlas tú, no delegues en otros, porque el que sufrirá las consecuencias de una pérdida de datos no serán ellos (y sé sincero: confías en la sincronización de Firefox, de Brave etc., porque «como nunca me ha fallado»…). Y ahora, a los comentarios: ¿quién y cómo hace sus copias de seguridad? ¡Se aceptan consejos, que en este tema hay mil y un caminos por andar.

Fuente: www.muylinux.com