ONLYOFFICE Docs, la suite ofimática abierta y privada para usuarios y empresas

En el entorno profesional, académico e incluso personal, el software de oficina sigue siendo un pilar fundamental para la productividad y la organización. La gran pregunta es por qué solución apostar… y una gran respuesta es ONLYOFFICE Docs, la suite ofimática abierta y privada para usuarios y empresas diseñada para cubrir todas tus necesidades.

Durante décadas, Microsoft Office ha marcado el estándar y, más recientemente, Google Docs ha revolucionado la colaboración en línea. Sin embargo, ¿qué pasa con quienes buscan una alternativa que no solo ofrezca prestaciones de alto nivel, sino que también garantice libertad, privacidad y control sobre los datos? Solo el código abierto puede brindar estas características y ONLYOFFICE Docs es un buen ejemplo de ello.

De hecho, ONLYOFFICE Docs es probablemente la solución más completa de su categoría, ya que aúna todas las ventajas del software de código abierto con la versatilidad de un producto desarrollado para su uso on-prem o como saas alineada con la creciente necesidad de soberanía tecnológica, con especial significación para las empresas y usuarios de la Unión Europea que desean reducir su dependencia de gigantes tecnológicos externos.

ONLYOFFICE Docs puede funcionar sobre plataformas propias como ONLYOFFICE Workspace y ONLYOFFICE DocSpace, o en combinación con plataformas de terceros como Nextcloud, ownCloud, Redmine, Odoo o Moodle, entre otras.

ONLYOFFICE Docs, la suite ofimática integral

ONLYOFFICE Docs es, a priori, una propuesta tradicional, apoyada en las tres aplicaciones elementales de toda suite ofimática: procesador de texto, hojas de cálculo y presentaciones… y un potente editor de PDF. Sin embargo, se distingue de otras alternativas por un enfoque particular, a medio camino entre Microsoft Office y Google Docs en lo práctico.

ONLYOFFICE Docs se caracteriza por ofrecer la mejor compatibilidad con los formatos de Microsoft Office (DOCX, XLSX, PPTX) y una interfaz familiar para quienes provienen de la suite de Microsoft. Por otro lado, se trata de una solución diseñada específicamente para entornos colaborativos y de trabajo en la nube, por lo que la experiencia que provee, en este caso, es similar a Google Docs.

Más allá del enfoque práctico, ONLYOFFICE Docs se distribuye bajo la licencia AGPLv3, lo que garantiza su naturaleza de código abierto y, por ende, el control y la privacidad que proporciona una implementación en servidores propios o en la nube privada.

Con todo, ONLYOFFICE Docs también ofrece soporte de formato OpenDocument (ODF), así como aplicaciones de escritorio integradas o independientes, según se desee, para Linux, Mac y Windows, además de Android e iOS. En este sentido ONLYOFFICE Docs es, cabe repetir, la solución más completa de su categoría. Con más detalle, las principales características de la suite ofimática comprenden:

Compatibilidad con Microsoft Office

Tradicionalmente, una de las grandes barreras para la adopción de suites ofimáticas libres ha sido la compatibilidad con los formatos de Microsoft Office. Un problema que se ha pulido de manera consistente en los últimos años, pero para el cual ONLYOFFICE Docs se sigue posicionando como la opción, minimizando los desajustes de formato que pueden surgir al intercambiar documentos con usuarios de Microsoft Office.

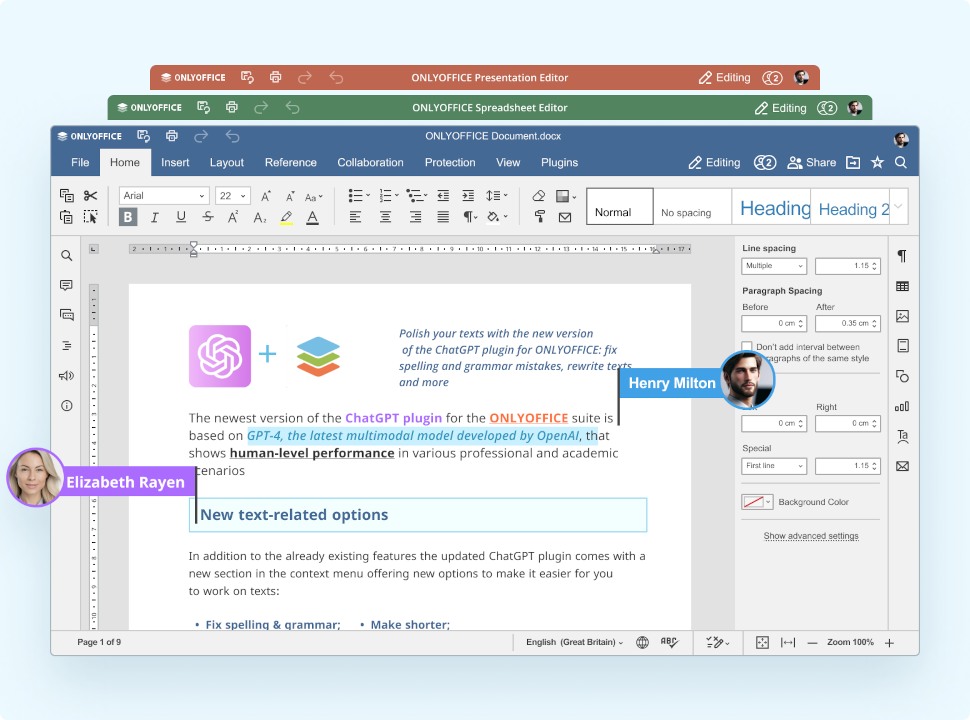

Colaboración en tiempo real

El trabajo en equipo es fundamental hoy en día y muestra de ello es la posición dominante de soluciones como Google Docs y Microsoft 365. Nacida expresamente con dicho propósito, ONLYOFFICE Docs es la alternativa de código abierto más robusta y avanzada en este escenario: permite la edición simultánea de documentos con diferentes niveles de permisos, comentarios, historial de versiones y chat integrado.

Integración con soluciones de terceros

ONLYOFFICE Docs se puede integrar con servicios de almacenamiento y plataformas de gestión documental y colaboración de terceros como Nextcloud, ownCloud, Seafile, Redmine, Jira y Confluence, facilitando que las empresas y organizaciones lo incorporen a sus flujos de trabajo sin depender de soluciones privativas. No obstante, ONLYOFFICE Docs también ofrece integración con Microsoft SharePoint y muchísimos otros servicios.

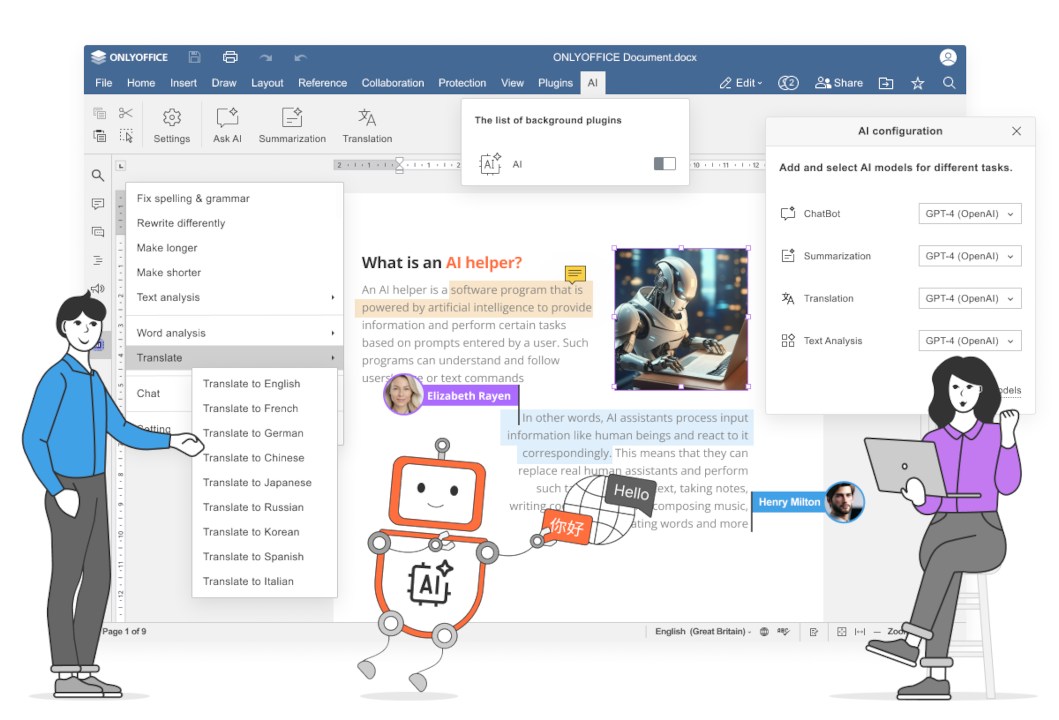

Productividad impulsada por la IA

En ONLYOFFICE Docs no echarás de menos a tu asistente de inteligencia artificial favorito: ChatGPT, Mistral, DeepSeek… Usa el que desees para chatear, generar y reescribir textos, realizar resúmenes y traducciones o generar imágenes, entre otras tareas. Más información.

Seguridad y privacidad

Dado que ONLYOFFICE Docs es una solución autoalojada, los datos permanecen bajo el control del usuario, lo que supone una ventaja clave para empresas, gobiernos y cualquier entidad que necesite proteger información sensible. En cualquier, incluye opciones de cifrado y autenticación para garantizar la seguridad de los documentos.

Extensibilidad y personalización

Al ser software de código abierto, ONLYOFFICE Docs permite la personalización mediante plugins y API. Esto lo hace flexible y adaptable a necesidades específicas, algo que no es posible con suites cerradas. Y sí, también ofrece soporte de extensiones con el que ampliar la funcionalidad de las diferentes aplicaciones de la suite, al más puro estilo de Google Docs.

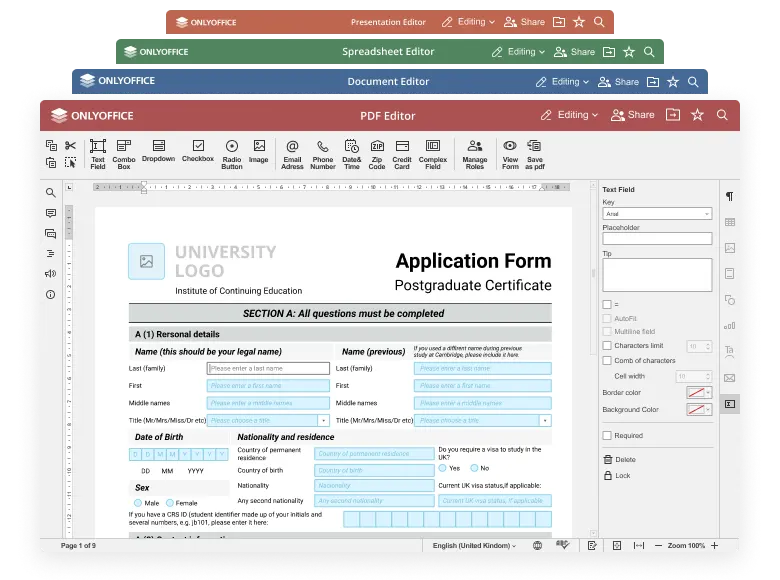

Editor de PDF

ONLYOFFICE Docs presume también de ofrecer un editor de PDF completo con el crear y editar documentos en este formato incluyendo formularios, una funcionalidad clave para empresas y administraciones públicas que necesitan generar documentos editables de manera eficiente. Una herramienta realmente potente a la par de accesible. Más información.

ONLYOFFICE Docs (on-prem)

Las opciones de descarga e instalación de ONLYOFFICE Docs para su despliegue en infraestructura propia, según el tipo de usuario, incluyen:

- Community Edition (gratis): Pensado para usuarios individuales y pequeñas empresas, se puede instalar en servidores propios y ofrece todas las funcionalidades básicas. Más información.

- strong>Enterprise Edition (de pago): Diseñado para empresas que necesitan soporte profesional, mayor escalabilidad y funcionalidades avanzadas. Más información.

- Developer Edition: Dirigido a desarrolladores que quieren integrar ONLYOFFICE Docs en sus propias aplicaciones. Más información.

Uno de los aspectos más interesantes de ONLYOFFICE Docs es su amplia documentación, siempre actualizada para las últimas versiones del software. Aquí puedes ver cómo instalar ONLYOFFICE Docs Community Edition en Debian, Ubuntu y derivados. Es un tutorial específico, que no el único: ONLYOFFICE Docs da soporte también a Red Hat Enterprise Linux y derivados, a Windows Server, está preparado para su despligue como imagen Docker, en plataformas como Amazon Web Services, Alibaba Cloud…

ONLYOFFICE Docs (SaaS)

Para quienes prefieran no instalar software en servidores propios, ONLYOFFICE ofrece opciones en la nube, tanto para usuarios individuales como para equipos de trabajo y empresas, con distintas prestaciones según el caso de uso. Esta oferta se integra ahora en la solución ONLYOFFICE DocSpace, la plataforma de gestión documental y colaboración basada en salas, disponible en versión autoalojada o a modo de servicio como ONLYOFFICE DocSpace Cloud.

Los usuarios individuales pueden optar por el plan Startup de ONLYOFFICE DocSpace y utilizar el servicio tal y como lo harían con Google Workspace o Microsoft 365, vía navegador web o aplicación de escritorio y móvil, con un espacio de almacenamiento gratuito de 2 GB. No es mucho, pero los documentos pesan poco y las capacidades de ampliación mediante integración pueden solventar este límite.

Puedes abrir una cuenta gratuita de ONLYOFFICE DocSpace Cloud en ese enlace

Por su parte, los usuarios profesionales tienen a su disposición el plan Business, con una capacidad de 250 GB de almacenamiento, un administrador y usuarios ilimitados, además de otras ventajas, a partir de 20 € al mes. Por último, ONLYOFFICE ofrece opciones personalizadas para grandes organizaciones que requieren infraestructura dedicada sin límites de uso y con diferentes niveles de soporte.

Cabe mencionar que ONLYOFFICE DocSpace Cloud implementa altos estándares de seguridad, con cifrado en tránsito y en reposo para proteger los datos almacenados, además de autenticación de doble factor (2FA) y controles avanzados de acceso para evitar filtraciones. En cuanto a la privacidad, ONLYOFFICE Docs no monetiza datos ni analiza documentos con fines comerciales y se rige estrictamente por la RGPD europea.

Compara los planes de ONLYOFFICE DocSpace Cloud en ese enlace.

En un momento en el que la soberanía tecnológica se ha convertido en una cuestión estratégica, optar por soluciones de código abierto es una decisión que va más allá de la simple preferencia por herramientas libres. ONLYOFFICE Docs encaja perfectamente en este escenario, ofreciendo una solución ofimática que puede ser implantada en infraestructuras propias sin depender de proveedores externos, garantizando el control sobre los datos y el cumplimiento de normativas como la RGPD.

ONLYOFFICE Docs se presenta como una alternativa real y bien equilibrada frente a las opciones más extendidas en el sector. Tanto en su versión autoalojada como en la nube, ofrece un nivel de funcionalidad y compatibilidad que facilita la transición sin renunciar a la independencia tecnológica. Para quienes buscan una suite ofimática moderna, potente y con la garantía del código abierto, es una opción que merece la pena considerar.

Fuente: www.muylinux.com