¿Qué preguntas no hacerle al ChatGPT?

Ecuador – Chatear con una inteligencia artificial puede parecer una experiencia mágica y revolucionaria, ya que la tecnología que hay detrás de ChatGPT responde con rapidez, entiende contextos complejos e incluso escribe textos enteros. Sin embargo, mucha gente olvida que la IA no tiene conciencia, sentimientos ni opiniones propias. En este contexto, ESET, compañía líder en detección proactiva de amenazas, advierte que hay ciertos tipos de preguntas que pueden dar respuestas inexactas, inapropiadas o incluso peligrosas.

El equipo de especialistas comenta que saber qué no preguntar a una IA no es solo una cuestión de etiqueta digital, sino también una forma de utilizar esta poderosa herramienta de manera más eficaz. Más al considerar que según encuestas, las preguntas más comúnmente utilizadas con las IA son sobre temas personales relevantes: ¿Cómo puedo mejorar mi salud mental? ¿Qué método es más efectivo para perder peso? ¿Cómo puedo empezar un negocio exitoso?

“Al hablar de seguridad y privacidad, hay información que se debe evitar incluir al realizar consultas en ChatGPT. Por defecto, ChatGPT utiliza la información que se le proporciona para entrenar su modelo, a menos que se modifique esta configuración o se utilicen chats temporales. Si un ciberdelincuente consigue acceder a una cuenta de ChatGPT, tendrá acceso a toda la información que se comparta con la herramienta, incluidos los datos sensibles que se hayan introducido en las conversaciones. ”, comenta Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Estas son, según ESET, algunas de las principales preguntas que no deberías hacer a ChatGPT y el porqué:

Preguntas relacionadas con información confidencial o sensible: En el mundo de la ciberseguridad, la regla es clara: nunca compartir datos personales, bancarios, contraseñas o cualquier tipo de información sensible en conversaciones con una inteligencia artificial. A pesar de parecer una interacción privada, las herramientas de IA desde ESET destacan que no son entornos cifrados o seguros para compartir datos sensibles.

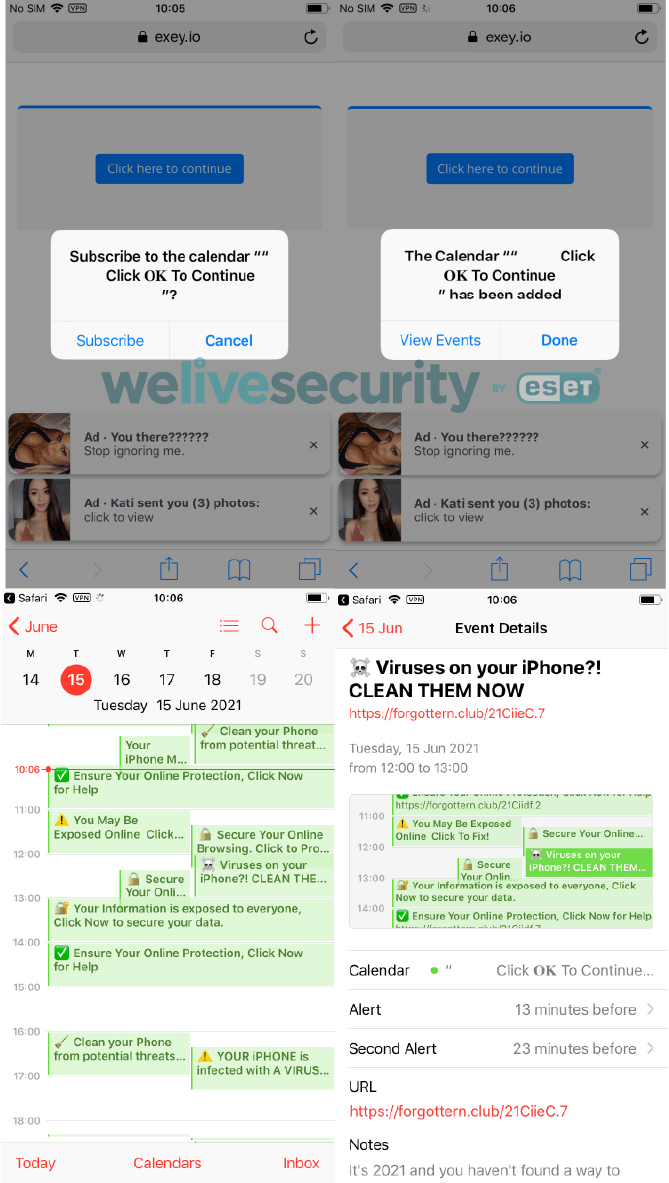

Esto significa que al compartir información sensible con la IA, se están poniendo esos datos en riesgo. Los ciberdelincuentes ya están comerciando en foros de la dark web cuentas de ChatGPT robadas, lo que es una clara señal del interés que despierta el robo de estas cuentas.

Preguntas relacionadas con datos confidenciales o de propiedad de la empresa: Los empleados que utilicen IA deben ser extremadamente cuidadosos cuando traten con datos corporativos confidenciales. Nunca compartir informes financieros, estrategias empresariales, información sobre clientes o proyectos confidenciales con estas plataformas. Esto se debe a que la IA puede no distinguir automáticamente entre datos públicos y privados, lo que supone un riesgo significativo para la seguridad e integridad de la información corporativa.

Además, cuando se hagan preguntas relacionadas con los datos o la información de una empresa, es importante recordar que las plataformas de IA no son entornos autorizados para tratar estos temas. Para garantizar la protección de los datos corporativos y cumplir con las políticas internas de seguridad, es preferible acudir siempre a plataformas y herramientas autorizadas por cada organización para el tratamiento de información corporativa sensible.

Preguntas que esperan un asesoramiento médico, legal o financiero definitivo: Además de las cuestiones de seguridad y privacidad relacionadas con el uso de ChatGPT, también es importante destacar aspectos relacionados con la veracidad de la información y el uso responsable de la información proporcionada por ChatGPT.

Aunque las IAs pueden ayudar a aclarar conceptos y proporcionar información general de fuentes fiables, no sustituyen a los profesionales cualificados. Buscar un diagnóstico médico, asesoramiento jurídico o decidir sobre inversiones basándose únicamente en las respuestas de la IA es como buscar síntomas en Google: podría acabar en concluir que un simple dolor de cabeza es algo mucho más grave. Es posible que la IA no tenga acceso a todo el contexto de la situación y no pueda hacer una evaluación personalizada y responsable, que es exactamente lo que requieren estos ámbitos.

Así que evitar confiar ciegamente en las respuestas automatizadas cuando se trate de la salud, dinero o asuntos jurídicos delicados. Estos ámbitos requieren un análisis minucioso, que tenga en cuenta detalles que solo pueden evaluar profesionales experimentados. Para garantizar las decisiones más seguras y acordes con su realidad, buscar siempre el consejo de un médico, abogado o asesor financiero, que sabrá interpretar su caso de forma personalizada y responsable.

Preguntas que requieren opiniones, preferencias o sentimientos humanos: Aunque la IA utiliza un lenguaje natural y amigable, no tiene conciencia, emociones u opiniones reales. Las respuestas que proporciona se basan en algoritmos lingüísticos y patrones de datos, sin ninguna experiencia emocional ni juicio personal. Esto significa que cuando se le pregunta «¿Qué harías?» o «¿Te gusto?», la respuesta que se recibirá será una simulación de una interacción humana, pero sin la verdadera intención o sentimiento que hay detrás.

Es importante recordar que cuando se interactúa con una IA, se está tratando con una herramienta que ha sido programada para generar respuestas basadas en datos. La IA puede parecer empática, pero no tiene la capacidad de sentir ni de formar opiniones propias. Así que si lo que se busca es un consejo genuino o una respuesta emocional, es mejor que hablar con una persona real que pueda ofrecer empatía y criterio.

Preguntas sobre decisiones personales importantes: La IA puede ser muy útil para organizar ideas y proporcionar información objetiva, pero no debe ser la única base para tomar decisiones fundamentales sobre la vida personal, la carrera o el propio bienestar. Tomar decisiones cruciales, como un cambio de carrera profesional, cuestiones de salud mental o elecciones familiares, requiere un análisis más profundo, que tenga en cuenta no solo los datos y la lógica, sino también los aspectos emocionales y subjetivos. Es posible que la IA no comprenda el contexto completo de las emociones y circunstancias.

Por eso, a la hora de enfrentarse a decisiones que afectan significativamente la vida, como cambios de carrera o cuestiones personales complejas, es esencial buscar la orientación de expertos y personas de confianza. La interpretación de la IA puede ser útil como punto de partida, pero la decisión final debe tomarse de manera personal, con el apoyo de un mentor/a, terapeuta o consejeros que puedan tener en cuenta los matices de la situación.

“Al interactuar con herramientas como ChatGPT, destacan que es importante centrarse en la seguridad digital y el uso responsable. Entender qué preguntas no se deben hacer a una IA ayuda a preservar la privacidad, garantizar la exactitud de la información y proteger los datos sensibles. Además, utilizar la IA como herramienta complementaria, en lugar de como fuente definitiva de respuestas, contribuye a tomar decisiones más informadas y seguras. Siguiendo las pautas anteriores, se podrá sacar el máximo partido a esta tecnología sin poner en riesgo tu seguridad ni la de los demás.”, concluye Gutiérrez Amaya, de ESET.

Fuente: Departamento de Comunicación ESET Ecuador