Programa “Quédate en casa”: un engaño que busca robar información de los usuarios

Analizamos un engaño que ha estado circulando a través de WhatsApp en el que se ofrece una supuesta ayuda en estos tiempos de coronavirus.

Una nueva campaña de ingeniería social activa a través de WhatsApp se aprovecha de estos tiempos de confinamiento a raíz de la pandemia del COVID-19 con el objetivo de robar datos personales de los usuarios. Bajo la consigna “Quédate en casa”, las potenciales víctimas reciben un mensaje en el que se ofrece un supuesto bono como forma de ayuda, aunque sin hacer referencia a una entidad, empresa u organismo como responsable de esta iniciativa.

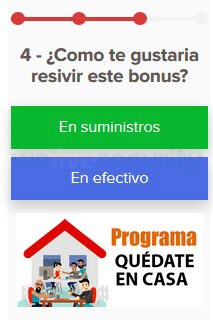

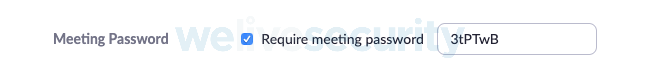

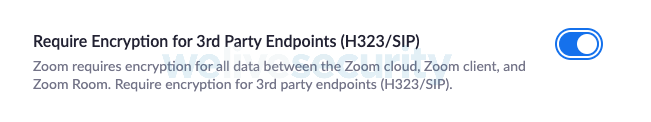

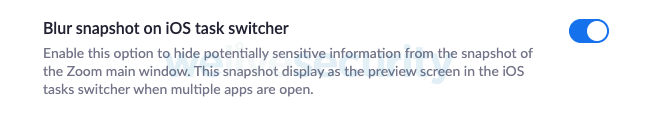

Si bien por motivos de seguridad ocultamos la URL, la dirección a la que invita a acceder posee algunos claros errores ortográficos. En este caso se trata de un dominio finalizado en “CAS” en lugar de “CASA”, e inclusive en el texto se aprecia un error de concordancia en el término CASAS.

Como se puede observar en la Imagen 1, el mensaje apela a la necesidad de quienes precisan una ayuda e intenta dar la sensación de que se trata de un dominio real asociado a una campaña legítima. Otra particularidad, tal como vimos en otras campañas similares, es que la URL cuenta con certificado SSL, logrando de esta manera que la navegación por el sitio se presente como segura al comenzar la URL con HTTPS.

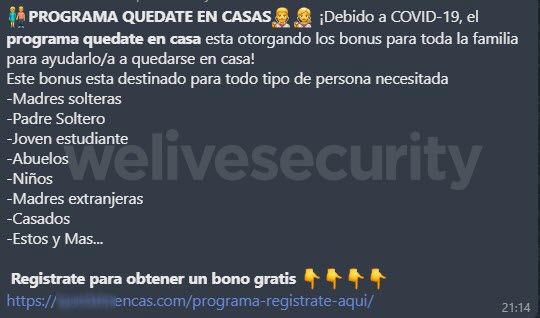

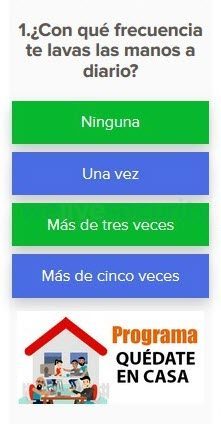

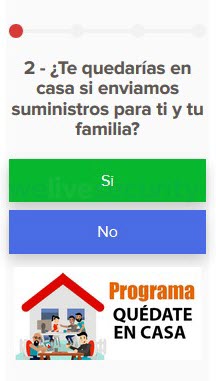

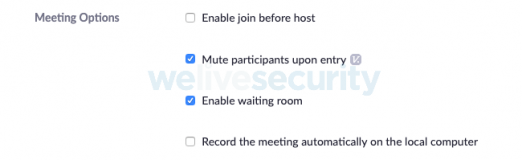

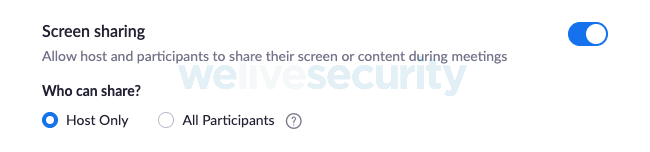

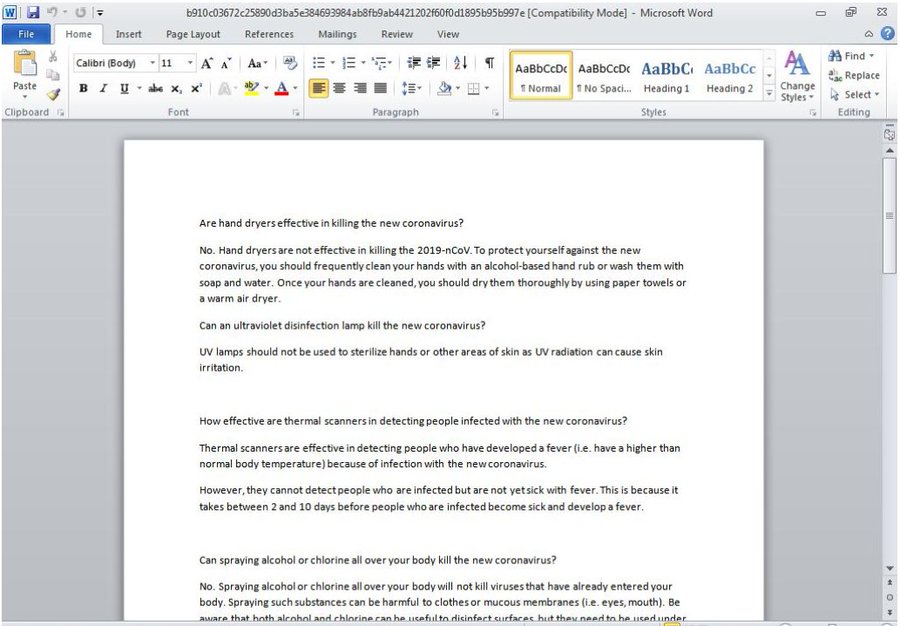

En el caso de avanzar con la supuesta promoción, se accede la siguiente pantalla:

La particularidad de esta campaña es la forma en la cual busca hacerse de los datos personales de sus víctimas, ya que desde el primer momento que se accede a la página se solicita al usuario el ingreso de sus datos. Además, el mensaje advierte que, si durante las primeras 24 horas no recibe información al respecto, ingrese los datos nuevamente.

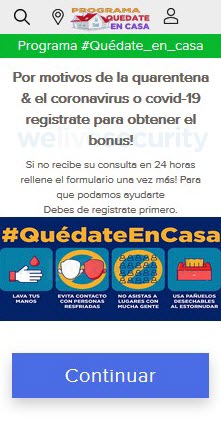

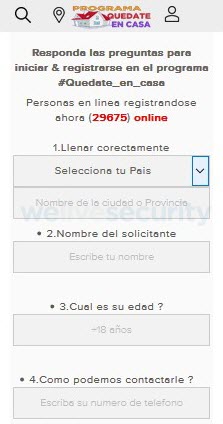

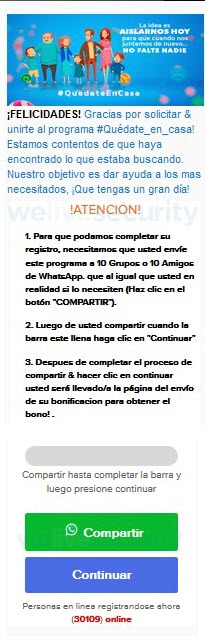

Una vez que la víctima ingresa sus datos personales, la campaña continúa con una simple encuesta. Finalizado este proceso, el engaño realiza una supuesta verificación de las respuestas.

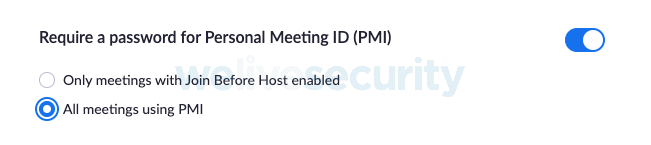

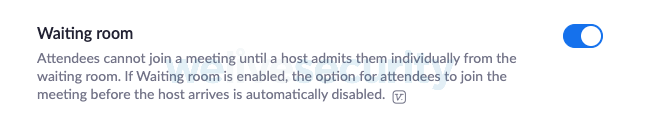

Luego, como es costumbre en este tipo de engaños, como parte de la estrategia de distribución de este, se solicita al usuario compartir el mensaje con un mínimo de 10 grupos o contactos de WhatsApp.

Vale la pena recordar a los lectores que con solo acceder a un sitio de Internet el usuario posiblemente ya haya entregado información personal, como información del dispositivo, por nombrar un ejemplo.

Los métodos de seguimiento de los usuarios en Internet y sus hábitos se están volviendo cada vez más sofisticados. Un ejemplo es la explotación de las cookies por los cibercriminales luego de que la víctima ingresa a un sitio web controlado por el atacante, lo cual le podría permitir al cibercriminal conocer las vulnerabilidades del equipo del usuario o en el navegador, ya sea para redireccionar a otros sitios o para el robo de cookies.

Si bien las cookies son utilizadas para mejorar la experiencia del usuario o para acciones de marketing, en los casos más peligrosos pueden ser utilizadas para ataques más dirigidos, tanto de phishing como de vishing (ataques de ingeniería social vía llamada telefónica), en los que, por ejemplo, con la información recolectada del equipo más la que pudiera haber entregado el usuario en alguna encuesta, se le podría pedir al usuario datos de su cuenta bancaria haciendo referencia a que ahí recibirá el bono de asistencia.

Buscar información adicional de la supuesta oferta

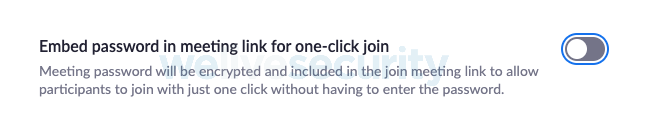

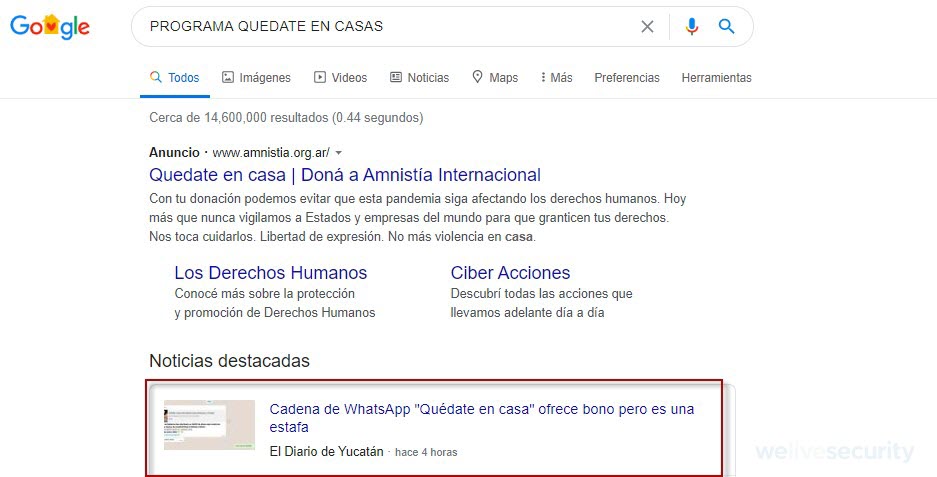

Una de las recomendaciones que siempre brindamos es buscar información adicional sobre el mensaje que nos llega. Lo ideal es que los usuarios se tomen el trabajo de hacer una simple búsqueda, ya que en casos como este podrían corroborar, como se aprecia en la Imagen 5, que este engaño ya fue reportado.

Imagen 6. Una búsqueda en Google de la supuesta oferta nos permite corroborar que se trata de un engaño que ya fue reportado

Si bien durante el análisis no detectamos que se busque instalar códigos maliciosos en el dispositivo de la víctima, sino que el objetivo de la campaña parece ser el robo de datos personales y la entrega de publicidad a lo largo del proceso.

Para estar protegido de estos y otras campañas de phishing, recomendamos utilizar una solución de seguridad tanto en el dispositivo móvil como en la computadora. Asimismo, tener siempre presente que se debe evitar acceder a enlaces que llegan ofreciendo oportunidades inesperadas, ya sea por una red social o por el correo electrónico, y comparar el enlace del mensaje con el del sitio oficial para corroborar que la URL es legítima.

Fuente: www.welivesecurity.com