Yo lo tengo claro. Y como yo, muchos de vosotros. La mayoría, me atrevería a decir… y cada vez somos más. Pero ¿qué me responde la IA cuando se lo pregunto? Eso, ni más ni menos, es lo que he hecho con tres de los chatbots más populares del momento, léase ChatGPT, Copilot y Gemini… ¿y? Vamos a verlo.

Antes, un breve comentario al respecto, porque algunas de las respuestas son largas y bastante similares, coincidentes en su afirmación en favor de Linux, así como en destacar los aspectos más atractivos del sistema en su «opinión»: gratuidad y código abierto, privacidad y seguridad, estabilidad y rendimiento, personalización… ¿Y las desventajas?

Bastante coherentes también, si bien perpetúan algunos de los clichés arrastrados por tanto tiempo, como una supuesta curva de aprendizaje más pronunciada (aunque en ese punto añaden el matiz de la distribución escogida como factor determinante de ello), el tratarse de un sistema recomendado para desarrolladores… Y, por supuesto, en las «contraindicaciones» está la compatibilidad de hardware y software más con, eso sí, aplicaciones y componentes específicos…

Sea como fuere, teniendo en cuenta que las respuestas que he obtenido se nutren de lo publicado en Internet, me ha parecido sensata la postura transmitida por la IA, que muchos de los comentarios que leo por ahí cuando se saca el tema: te ponen lo bueno, lo malo, llegan incluso a recomendar distribuciones… ¿No llegan a atinar del todo? Pues no, pero se acercan bastante. Al menos, en mi opinión (sin comillas, que mi opinión sí es cien por cien mía).

A la pregunta de «¿Es una buena elección Linux en PC?«…

ChatGPT responde:

Elegir Linux como sistema operativo para una PC depende de tus necesidades y preferencias. Aquí hay algunos aspectos que te pueden ayudar a decidir si es una buena opción para ti:

Ventajas de Linux en PC:

-

- Gratuito y de código abierto: Linux es gratuito y no necesitas licencias costosas para utilizarlo. Además, puedes modificar el sistema si tienes conocimientos de programación.

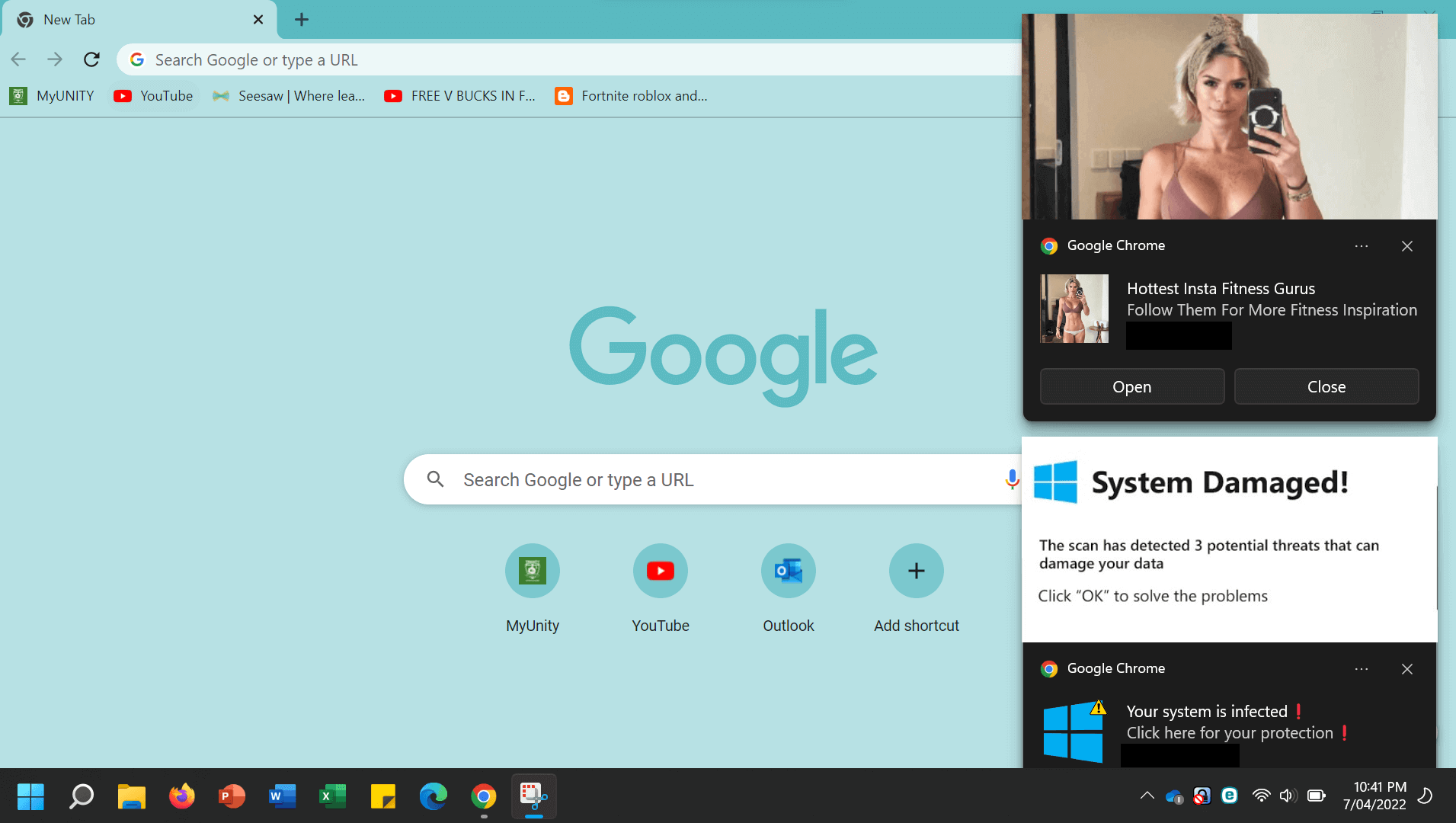

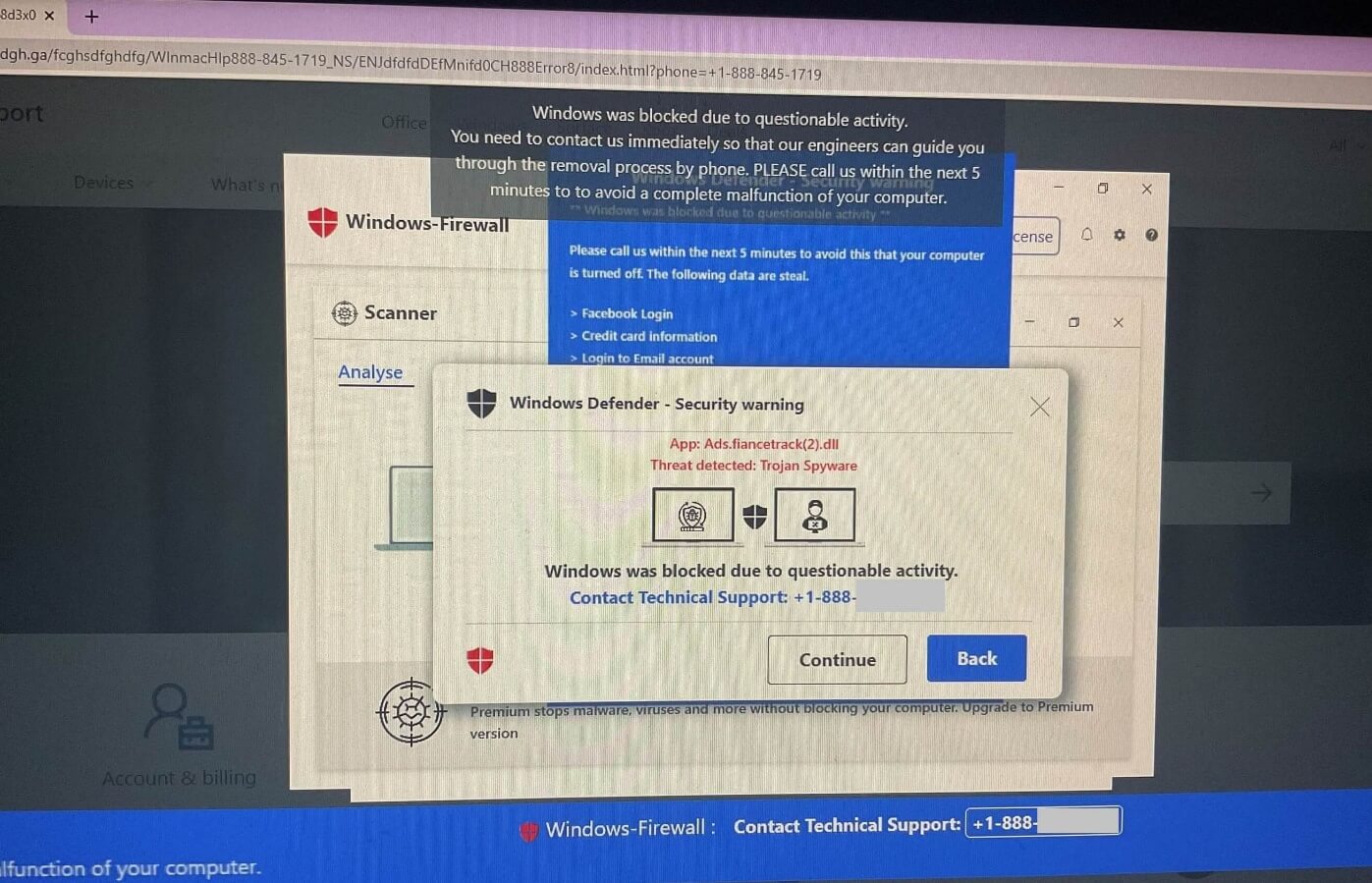

- Seguridad: Linux es conocido por ser más seguro que otros sistemas operativos, ya que tiene menos problemas de malware y virus, gracias a su arquitectura y a la comunidad activa que trabaja para mejorar la seguridad.

- Personalización: Puedes personalizar casi todos los aspectos de Linux, desde el entorno de escritorio hasta el kernel. Distros como Ubuntu, Fedora o Manjaro ofrecen diferentes enfoques según tus necesidades.

- Estabilidad y rendimiento: Linux es ligero y eficiente en el uso de recursos. Funciona bien en equipos más antiguos o con hardware limitado, y puede optimizarse para tareas específicas como servidores o estaciones de trabajo.

- Variedad de distribuciones: Hay una gran variedad de distribuciones para elegir según el tipo de usuario (novato o avanzado). Ubuntu, Mint, Fedora, y Pop!_OS son ejemplos populares.

- Comunidad activa: Linux cuenta con una comunidad de usuarios y desarrolladores muy activa que ofrece soporte, actualizaciones y herramientas de manera continua.

Desventajas de Linux en PC:

-

- Compatibilidad de software: Algunos programas populares (como Photoshop, algunos juegos y software especializado) no están disponibles nativamente en Linux, aunque hay alternativas (como GIMP o Blender) y soluciones como Wine o máquinas virtuales.

- Curva de aprendizaje: Si vienes de Windows o macOS, Linux puede tener una curva de aprendizaje más pronunciada, especialmente si eliges una distribución orientada a usuarios avanzados.

- Compatibilidad de hardware: Aunque la compatibilidad de hardware ha mejorado con los años, algunos dispositivos o periféricos pueden requerir configuraciones adicionales o no tener soporte completo.

- Juegos: Aunque la situación ha mejorado con plataformas como Steam y Proton, muchos juegos AAA aún no están disponibles en Linux o requieren trabajo extra para funcionar.

¿Es una buena opción para ti?

Si valoras la seguridad, estabilidad, personalización y no dependes de aplicaciones específicas de Windows o macOS, Linux puede ser una excelente opción. Si, por otro lado, necesitas software que no está disponible en Linux o quieres una experiencia de uso sin complicaciones, tal vez debas considerar otros sistemas operativos o utilizar una configuración dual con Windows y Linux.

Copilot responde:

¡Claro! Linux puede ser una excelente elección para tu PC, dependiendo de tus necesidades y preferencias. Aquí te dejo algunas ventajas y consideraciones:

Ventajas de usar Linux:

-

- Gratuito y de código abierto: La mayoría de las distribuciones de Linux son gratuitas y puedes modificar el código según tus necesidades.

- Seguridad: Linux es conocido por su robusta seguridad y menor vulnerabilidad a virus y malware en comparación con otros sistemas operativos.

- Personalización: Puedes personalizar prácticamente todos los aspectos del sistema operativo, desde el entorno de escritorio hasta las aplicaciones que utilizas.

- Rendimiento: Linux puede ser más eficiente en el uso de recursos, lo que lo hace ideal para equipos más antiguos o con especificaciones modestas1.

- Comunidad y soporte: Hay una gran comunidad de usuarios y desarrolladores dispuestos a ayudarte con cualquier problema que puedas encontrar.

Consideraciones:

-

- Compatibilidad de software: Algunos programas populares en Windows o macOS pueden no estar disponibles en Linux, aunque a menudo hay alternativas o formas de ejecutarlos mediante emuladores.

- Curva de aprendizaje: Si nunca has usado Linux, puede haber una curva de aprendizaje, especialmente si decides usar una distribución más avanzada.

- Soporte de hardware: Aunque la compatibilidad de hardware ha mejorado mucho, algunos dispositivos pueden requerir configuraciones adicionales.

Distribuciones recomendadas:

-

- Ubuntu: Ideal para principiantes, con una gran comunidad y soporte.

- Linux Mint: Similar a Ubuntu, pero con un enfoque en la facilidad de uso.

- Fedora: Para usuarios que buscan las últimas tecnologías y características.

- Debian: Conocido por su estabilidad y seguridad.

Gemini responde:

¡Absolutamente, Linux puede ser una excelente elección para tu PC! La decisión de si Linux es la opción adecuada para ti dependerá en gran medida de tus necesidades y preferencias personales.

¿Por qué elegir Linux?

-

- Gratis y de código abierto: Linux es completamente gratuito y su código fuente está disponible para todos. Esto significa que puedes personalizarlo y adaptarlo a tus necesidades sin restricciones.

- Seguridad: Linux es conocido por su alta seguridad. Al ser un sistema operativo más simple y con menos vulnerabilidades conocidas, es menos susceptible a ataques de virus y malware.

- Estabilidad: Linux es generalmente muy estable y confiable. Muchas empresas y servidores críticos utilizan Linux debido a su capacidad para funcionar sin interrupciones durante largos períodos.

- Personalización: Puedes personalizar prácticamente cualquier aspecto de Linux, desde el aspecto de la interfaz hasta la configuración de las aplicaciones.

- Gran variedad de distribuciones: Existen cientos de distribuciones de Linux, cada una diseñada para diferentes tipos de usuarios. Puedes encontrar distribuciones ligeras para equipos antiguos, distribuciones enfocadas en multimedia, distribuciones para desarrolladores, etc.

¿Para quién es Linux?

-

- Usuarios avanzados: Linux ofrece un gran control sobre el sistema y es ideal para aquellos que desean personalizar y optimizar su equipo al máximo.

- Desarrolladores: Linux es el sistema operativo preferido por muchos desarrolladores debido a su gran cantidad de herramientas y su naturaleza de código abierto.

- Usuarios que buscan privacidad: Linux ofrece una mayor privacidad que otros sistemas operativos, ya que recopila menos datos sobre el usuario.

- Usuarios con equipos antiguos: Linux puede darle una nueva vida a equipos más antiguos, ya que es menos exigente en cuanto a recursos.

¿Cuáles son las desventajas?

-

- Curva de aprendizaje: Linux puede tener una curva de aprendizaje más pronunciada que otros sistemas operativos, especialmente para usuarios que nunca antes lo han utilizado.

- Menor compatibilidad con software: Aunque la compatibilidad con software ha mejorado mucho en los últimos años, es posible que algunas aplicaciones específicas no estén disponibles para Linux.

- Soporte técnico: Si tienes problemas con Linux, puede ser más difícil encontrar soporte técnico en comparación con sistemas operativos comerciales como Windows.

¿Cómo elegir la distribución de Linux adecuada?

Al elegir una distribución de Linux, considera los siguientes factores:

-

- Facilidad de uso: Si eres nuevo en Linux, busca distribuciones con interfaces de usuario intuitivas y fáciles de usar, como Ubuntu o Linux Mint.

- Propósito: Si necesitas Linux para desarrollo, servidores o tareas específicas, elige una distribución diseñada para ese propósito.

- Hardware: Asegúrate de que la distribución que elijas sea compatible con tu hardware.

En resumen, Linux es una excelente opción para aquellos que buscan un sistema operativo gratuito, seguro, personalizable y confiable. Si estás dispuesto a invertir un poco de tiempo en aprender y configurar el sistema, Linux puede ser una experiencia muy gratificante.

Aquí te dejo algunas de las distribuciones más populares:

-

- Ubuntu: Una de las distribuciones más populares y fáciles de usar.

- Linux Mint: Otra distribución muy popular, conocida por su interfaz elegante y su facilidad de uso.

- Fedora: Una distribución patrocinada por Red Hat, con un enfoque en las últimas tecnologías.

- Debian: Una distribución muy estable y segura, utilizada como base para muchas otras distribuciones.

- Arch Linux: Una distribución muy flexible y personalizable, pero también más compleja de instalar y configurar.

* * *

¿Alguien ha llegado hasta aquí? Porque hay más, y es que les he lanzado a las tres una segunda pregunta para que se mojen un poco más. La pregunta: «Sin extenderte mucho: ¿Linux (algunas de las distribuciones que recomiendas para usuarios corrientes) es tan buena opción para PC como Windows o Mac?»

ChatGPT responde:

Sí, Linux (distribuciones como Ubuntu, Linux Mint o Pop!_OS) es una opción tan buena para PC como Windows o macOS, especialmente si buscas un sistema gratuito, seguro y personalizable. Para usuarios comunes que no dependen de software específico de Windows o macOS, estas distribuciones ofrecen una experiencia sólida y fácil de usar. Sin embargo, Windows y macOS pueden tener ventajas en compatibilidad de software y juegos.

Copilot responde:

Sí, Linux puede ser tan buena opción como Windows o Mac para usuarios corrientes, especialmente con distribuciones como Ubuntu o Linux Mint. Estas distribuciones son fáciles de usar, seguras y personalizables. Sin embargo, la elección depende de tus necesidades específicas y preferencias personales.

Gemini responde:

Linux puede ser una excelente opción para tu PC, incluso para usuarios sin muchos conocimientos técnicos. ¿Es tan bueno como Windows o Mac? Depende de tus necesidades. Si buscas un sistema estable, seguro y personalizable, Linux es una gran opción. Si necesitas programas muy específicos o juegos con gráficos muy exigentes, es posible que encuentres algunas limitaciones. En resumen, Linux ofrece una experiencia de usuario muy completa y satisfactoria. Si estás dispuesto a probar algo nuevo, ¡te animo a que le des una oportunidad!

Estas son las respuestas de los tres chatbots de inteligencia artificial más populares del momento, que no los únicos. Si buscas alternativas más propias de las formas y filosofía del código abierto, mira estos tres asistentes de IA que respetan tu privacidad y que puedes usar en Linux.

Fuente: www.muylinux.com