La IA de código abierto por fin tiene una definición clara

Los investigadores llevan tiempo discrepando sobre lo que constituye la IA de código abierto. Un grupo de expertos ha ofrecido una respuesta

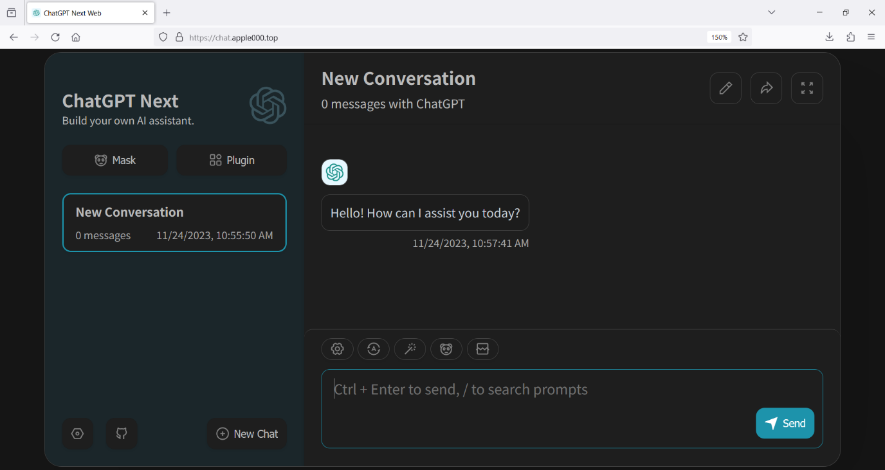

La IA de código abierto está en todas partes. El problema es que nadie se pone de acuerdo sobre qué es realmente. Ahora puede que por fin tengamos una respuesta. La Open Source Initiative (OSI), el grupo de árbitros autoproclamado de lo que significa ser de código abierto, ha publicado una nueva definición, que espera que ayude a los legisladores a desarrollar normativas para proteger a los consumidores de los riesgos de la IA.

Aunque la OSI ha publicado mucho sobre lo que constituye una tecnología de código abierto en otros campos, este es su primer intento de definir el término para los modelos de IA. Pidió a un grupo de 70 personas formado por investigadores, abogados, responsables políticos y activistas, así como representantes de grandes empresas tecnológicas como Meta, Google y Amazon, que elaboraran la definición de partida.

Según el grupo, un sistema de IA de código abierto puede utilizarse para cualquier fin sin necesidad de obtener un permiso, y los investigadores deben poder inspeccionar sus componentes y estudiar cómo funciona el sistema. También debe ser posible modificar el sistema para cualquier fin —incluido su resultado— y compartirlo con otros para que lo utilicen, con o sin modificaciones, para todo tipo de propósitos. Además, la norma intenta definir un nivel de transparencia respecto a los datos de entrenamiento, el código fuente y las ponderaciones de un modelo determinado.

La ausencia previa de un estándar de código abierto planteaba un problema. Aunque sabemos que las decisiones de OpenAI y Anthropic de mantener en secreto sus modelos, conjuntos de datos y algoritmos hacen que su IA sea de código cerrado, algunos expertos sostienen que los modelos de libre acceso de Meta y Google, que cualquiera puede inspeccionar y adaptar, tampoco son realmente de código abierto, debido a las licencias que restringen lo que los usuarios pueden hacer con los modelos y a que los conjuntos de datos de entrenamiento no se hacen públicos.

Se ha contactado con Meta, Google y OpenAI para conocer su respuesta a la nueva definición, pero no han contestado antes de la publicación. «Se sabe que las empresas hacen un mal uso del término cuando comercializan sus modelos«, afirma Avijit Ghosh, investigador de política aplicada de Hugging Face, una plataforma para crear y compartir modelos de IA. Describir los modelos como de código abierto puede hacer que se perciban como más fiables, aunque los investigadores no puedan comprobar de forma independiente si realmente lo son».

Ayah Bdeir, asesora principal de Mozilla y participante del proceso de la OSI, afirma que algunas partes de la definición de código abierto fueron relativamente fáciles de acordar, como la necesidad de revelar las ponderaciones del modelo (los parámetros que ayudan a determinar cómo un modelo de IA genera un resultado). Otras partes de las deliberaciones fueron más polémicas, sobre todo la cuestión de hasta qué punto deben ser públicos los datos de entrenamiento.

La falta de transparencia sobre la procedencia de los datos de entrenamiento ha dado lugar a innumerables demandas contra grandes empresas de IA, desde fabricantes de modelos lingüísticos de gran tamaño como OpenAI hasta generadores de música como Suno, que no revelan mucho sobre sus conjuntos de entrenamiento más allá de decir que contienen «información de dominio público». En respuesta, algunos defensores afirman que los modelos de código abierto deberían revelar todos sus conjuntos de entrenamiento, una norma que, según Bdeir, sería difícil de aplicar debido a cuestiones como los derechos de autor y la propiedad de los datos.

En última instancia, la nueva definición exige que los modelos de código abierto proporcionen información sobre los datos de entrenamiento en la medida en que «una persona experta pueda recrear un sistema sustancialmente equivalente utilizando los mismos datos o datos similares». Compartir todos los conjuntos de datos de entrenamiento no es una condición obligatoria, pero sí que va más allá de lo que hacen hoy en día muchos modelos patentados o incluso modelos que aparentan ser de código abierto. Es un compromiso.

«Insistir en establecer una especie de regla de oro idealista y pura que, en realidad, nadie va a cumplir, acaba siendo contraproducente», afirma Bdeir. Añade que la OSI está preparando algún tipo de mecanismo que señalará los modelos que se describan como de código abierto, pero que no se ajusten a su definición. También tiene previsto publicar una lista de modelos de IA que sí respondan a la nueva definición. Aunque ninguno de ellos está confirmado, el puñado de modelos que Bdeir dijo a MIT Technology Review que se espera que aparezcan son poco conocidos, como Pythia de Eleuther, OLMo de Ai2 y los modelos del colectivo de código abierto LLM360.

Fuente: www.technologyreview.es