Cada cuánto tiempo debes cambiar tus contraseñas según los expertos en Ciberseguridad

En la era digital, las contraseñas son la primera línea de defensa para proteger nuestra información personal y profesional. Sin embargo, una pregunta recurrente es: ¿cada cuánto tiempo debemos cambiar nuestras contraseñas?

Los expertos en ciberseguridad han debatido sobre este tema durante años, y aunque las recomendaciones han cambiado con el tiempo, la clave está en la gestión inteligente de las contraseñas, más que en cambiarlas constantemente sin un propósito claro.

En este artículo, exploramos las recomendaciones actuales y te damos consejos para mantener tus cuentas seguras y protegidas.

¿Es necesario cambiar las contraseñas con frecuencia?

Anteriormente, muchas empresas y organismos recomendaban cambiar las contraseñas cada 60 o 90 días, con la intención de reducir riesgos en caso de filtraciones. Sin embargo, esta práctica ha demostrado ser contraproducente, ya que muchas personas terminaban eligiendo contraseñas más débiles y fáciles de recordar, repitiéndolas en varios sitios.

¿Qué dicen los Expertos?

Organizaciones como el National Institute of Standards and Technology (NIST) y la Agencia de Ciberseguridad de la Unión Europea (ENISA) han actualizado sus recomendaciones:

✅ No es necesario cambiar la contraseña periódicamente, a menos que haya sospecha de compromiso.

✅ Usar contraseñas fuertes y únicas para cada servicio.

✅ Implementar autenticación en dos pasos (2FA) para mayor seguridad.

✅ Utilizar un administrador de contraseñas para generar y almacenar credenciales de manera segura.

¿Cuándo sí deberías cambiar tu contraseña?

Hay situaciones donde sí es crucial cambiar tus contraseñas de inmediato:

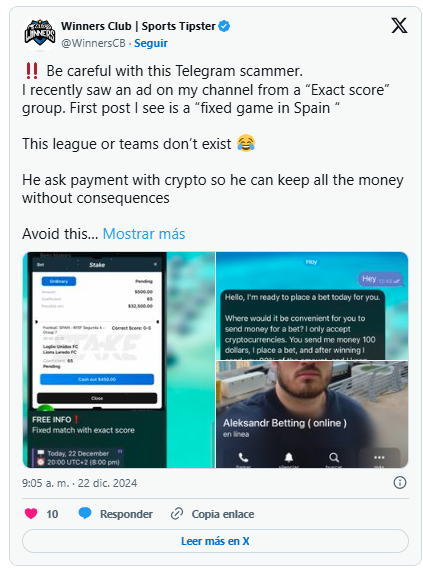

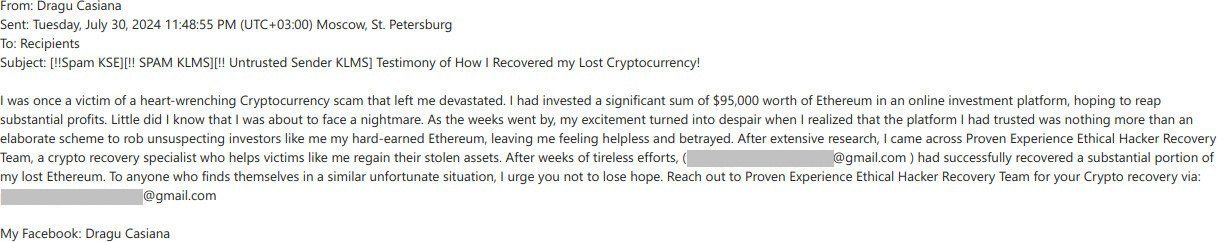

1. Si detectas una filtración de datos

Si un servicio que utilizas ha sufrido un ataque y tus datos han sido expuestos, cambia tu contraseña de inmediato y revisa si la misma clave se usó en otros sitios.

🛠 Herramientas útiles:

- 🔍 Have I Been Pwned

- 🔍 Firefox Monitor

2. Si notas actividad sospechosa en tu cuenta

Si recibes notificaciones de intentos de acceso desconocidos, inicios de sesión desde ubicaciones extrañas o cambios en la configuración sin tu permiso, cambia tu contraseña inmediatamente.

3. Si has reutilizado contraseñas en varios sitios

Si usas la misma contraseña en múltiples cuentas, un solo ataque a uno de esos servicios podría comprometer todos tus accesos.

4. Si compartiste tu contraseña con alguien más

Si en algún momento compartiste una contraseña con un familiar, amigo o compañero de trabajo, asegúrate de cambiarla si ya no debería tener acceso.

5. Después de usar redes públicas o inseguras

Si ingresaste tus credenciales en un Wi-Fi público (cafeterías, aeropuertos, hoteles), existe el riesgo de que hayan sido interceptadas. Es recomendable cambiarlas para prevenir accesos no autorizados.

Buenas prácticas para mantener seguras tus contraseñas

Ahora que sabemos cuándo cambiar las contraseñas, aquí te dejamos recomendaciones clave para mejorar tu seguridad:

1. Usa una contraseña fuerte y única

Tu contraseña debe cumplir con estas características:

🔹 Mínimo 12 caracteres

🔹 Combina mayúsculas, minúsculas, números y símbolos

🔹 Evita palabras comunes o información personal (fechas de nacimiento, nombres, etc.)

Ejemplo de una contraseña segura:

🔒 Tg#29!vLz@Qd8%>

2. Habilita la autenticación en dos pasos (2FA)

El 2FA añade una capa adicional de seguridad solicitando un código temporal al iniciar sesión, generalmente enviado a tu teléfono o generado por una app como Google Authenticator o Authy.

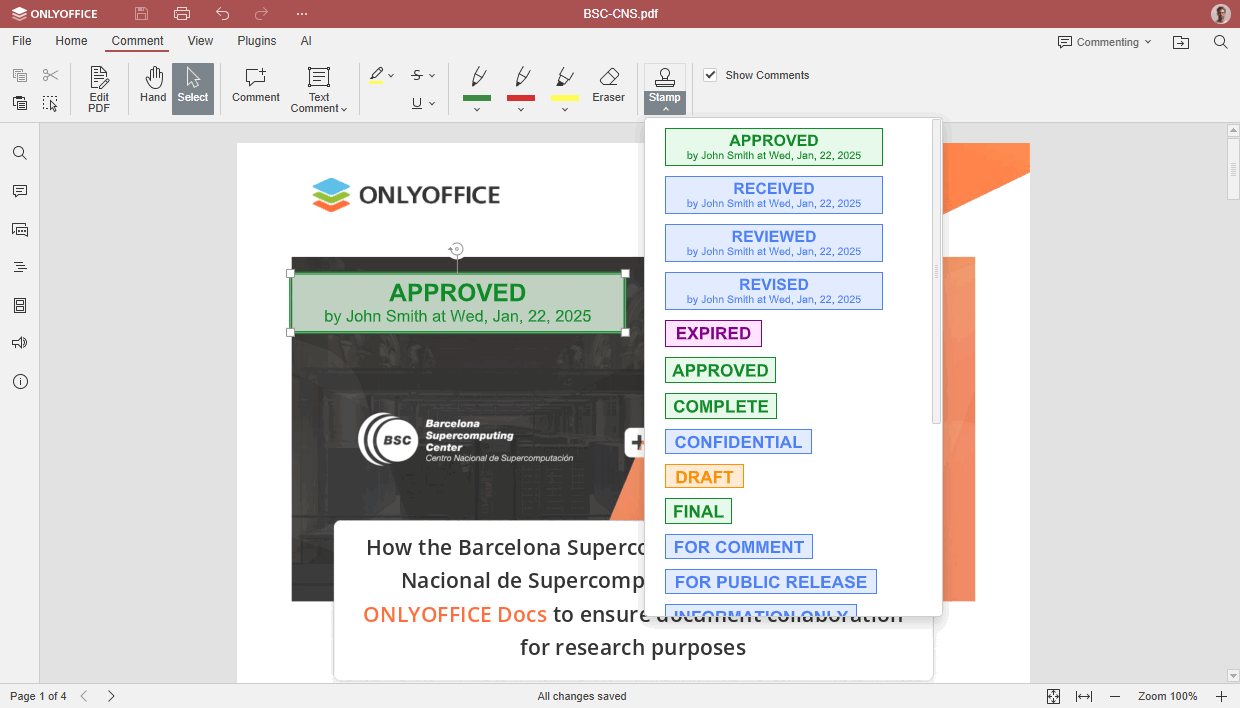

3. Usa un administrador de contraseñas

Gestores como Bitwarden, 1Password o KeePassXC pueden generar y almacenar contraseñas seguras para todas tus cuentas, evitando la necesidad de recordarlas manualmente.

4. No guardes contraseñas en el navegador

Evita guardar contraseñas en Google Chrome, Firefox o Edge, ya que pueden ser robadas si tu equipo es comprometido. Mejor usa un gestor de contraseñas dedicado.

5. Configura alertas de seguridad

Activa las notificaciones de seguridad en tus cuentas para recibir alertas de inicios de sesión sospechosos o cambios en la configuración.

La Seguridad es un hábito

Más que cambiar contraseñas constantemente, lo más importante es crear hábitos de seguridad sólidos. Utilizar contraseñas fuertes, únicas y protegidas con autenticación en dos pasos es mucho más efectivo que cambiarlas con frecuencia sin una razón válida.

📢 Recuerda: Solo cambia tus contraseñas cuando haya una razón de seguridad, y usa herramientas modernas para protegerlas. ¡Tu seguridad digital depende de ello!

Fuente: www.somoslibres.org