Reconocimiento facial: ¿quién es el dueño de los datos de nuestras caras?

¿Qué significa que tu cara se convierta en datos? La respuesta tiene grandes implicaciones éticas, según la autora.

¿Qué significa que tu cara se convierta en datos? La respuesta tiene grandes implicaciones éticas, según la autora.

¿A quién pertenece tu cara? Por supuesto, una pregunta tonta… ¿verdad?

¿Pero qué pasa con los datos generados a partir de tu cara? ¿Y qué significa que tu cara se convierta en datos?

Ya existen muchos datos sobre millones de caras. Hemos ofrecido nuestros rostros en las redes sociales y en las fotos almacenadas en la nube.

Pero aún no hemos determinado a quién pertenecen los datos asociados a los contornos de nuestros rostros.

- Cómo algunas empresas usan los datos de nuestro celular para decidir cuánto cobrarnos

En la era de las grandes tecnologías, tenemos que reflexionar sobre las expectativas que podemos y debemos tener sobre quién tiene acceso a nuestros rostros.

Los recientes disturbios en el Capitolio de Estados Unidos han puesto la cuestión en el punto de mira, ya que el reconocimiento facial se convierte en una herramienta vital para identificar a los que participaron en la protesta:

¿Cuál es el poder de la tecnología de reconocimiento facial? ¿Estamos preparados para asumirlo?

Incluso antes de los disturbios, la tecnología de reconocimiento facial se estaba utilizando de muchas maneras que probablemente no hemos considerado con la suficiente seriedad, y muchos de nosotros hemos contribuido voluntariamente a generar datos sobre nuestros rostros, ya sea explícita o implícitamente.

La tecnología de reconocimiento facial, por ejemplo, está muy presente en los espacios públicos.

A la hora de decidir sobre el uso de esta tecnología para garantizar el cumplimiento de la ley, para vigilancia o para otras iniciativas de claros fines sociales, debemos parar y preguntarnos: ¿cuáles son los costes de perder nuestras caras en favor de los datos?

Las consecuencias son graves, incluso para el derecho a la intimidad y nuestra capacidad de vivir sin vigilancia.

Esta tecnología permite rastrear los movimientos de los individuos cuando deambulen por la ciudad.

Esta tecnología permite rastrear los movimientos de los individuos cuando deambulen por la ciudad.

Rastrear nuestros movimientos

En Belgrado, según informes y un vídeo de la ONG SHARE Foundation, realizado en apoyo de su iniciativa #hiljadekamera (miles de cámaras), se desplegarán cámaras de alta definición para diversas funciones de vigilancia.

El director de SHARE, Danilo Krivokapić, sostiene que la tecnología de reconocimiento facial de esas cámaras rastreará los movimientos de los individuos cuando deambulen por la ciudad serbia.

- Las innovadoras tecnologías que está utilizando China para combatir el coronavirus (y las preocupaciones que plantean)

Las fotos que ya existen en el sistema se cotejan con los datos captados por las cámaras y luego se analizan mediante un sistema de inteligencia artificial.

Esta tecnología abre la posibilidad de rastrear los movimientos de una persona en tiempo real mientras se mueve por Belgrado. Y no es el único lugar donde ocurre.

Los gobiernos y la vigilancia van de la mano, y la tecnología de reconocimiento facial les da más opciones y formas de rastrear y restringir el movimiento de las personas dentro de sus fronteras.

Muchos están en contra de que se despliegue esta tecnología por las calles.

Muchos están en contra de que se despliegue esta tecnología por las calles.

La ciudad de Londres decidió el año pasado desplegar cámaras con capacidad de reconocimiento facial junto a sus 627.727 cámaras de CCTV. La medida provocó protestas.

Las empresas también lo emplean

Y no solo los gobiernos quieren tu cara.

El año pasado, Cadillac Fairview, una de las mayores empresas inmobiliarias comerciales de Norteamérica, fue denunciada por la Oficina del Comisario de Privacidad de Canadá por instalar cámaras discretas en 12 de sus centros comerciales, incluido el emblemático Eaton Centre de Toronto.

Estas cámaras captaron cinco millones de imágenes de clientes y utilizaron un software de reconocimiento facial que generó más datos, incluidos el sexo y la edad.

- La multa récord de US$5.000 millones que deberá pagar Facebook en EE.UU.

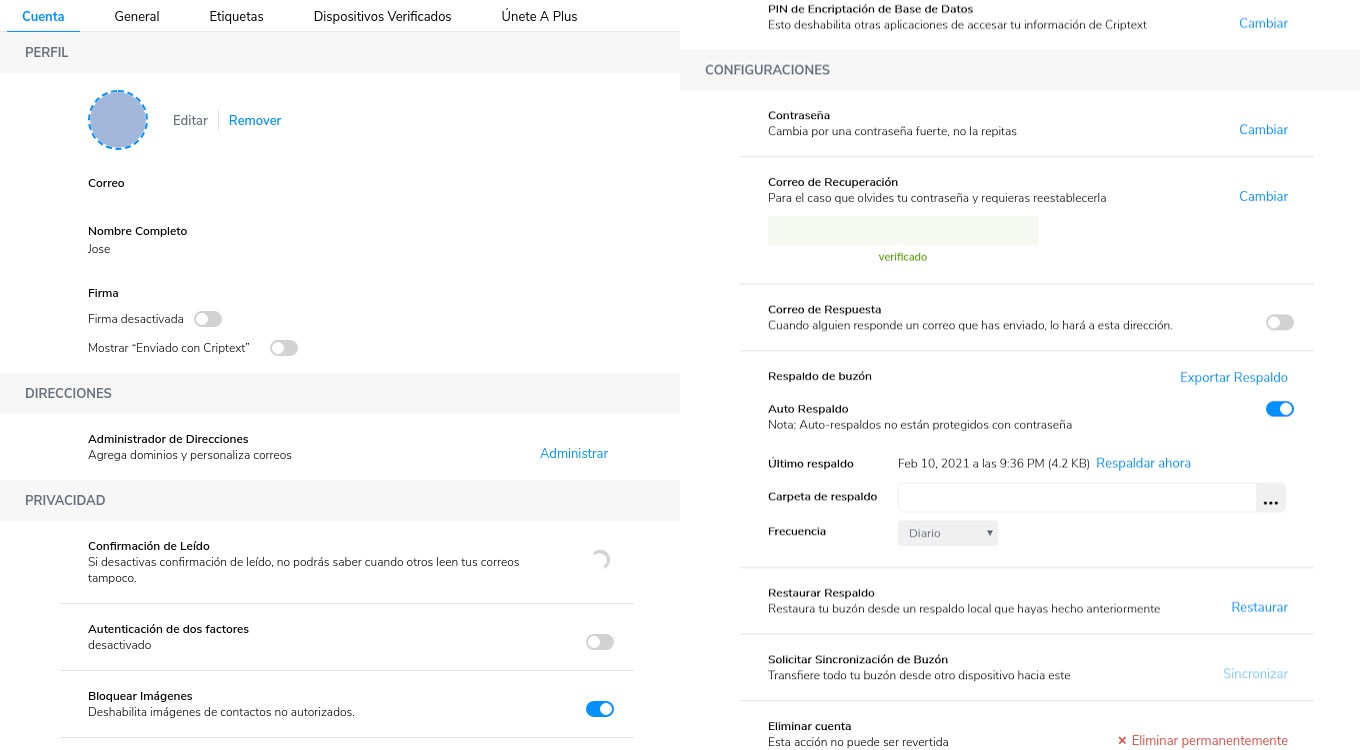

Aunque las imágenes se borraron, los datos generados a partir de ellas fueron conservados en un servidor por un tercero.

En respuesta al informe del comisario de privacidad, el diputado del partido Nueva Democracia Charlie Angus declaró: «Tenemos derecho a poder ir a lugares públicos sin que nos fotografíen, nos rastreen y nos metan en máquinas de seguimiento de datos, ya sea para las empresas o para la policía y el gobierno».

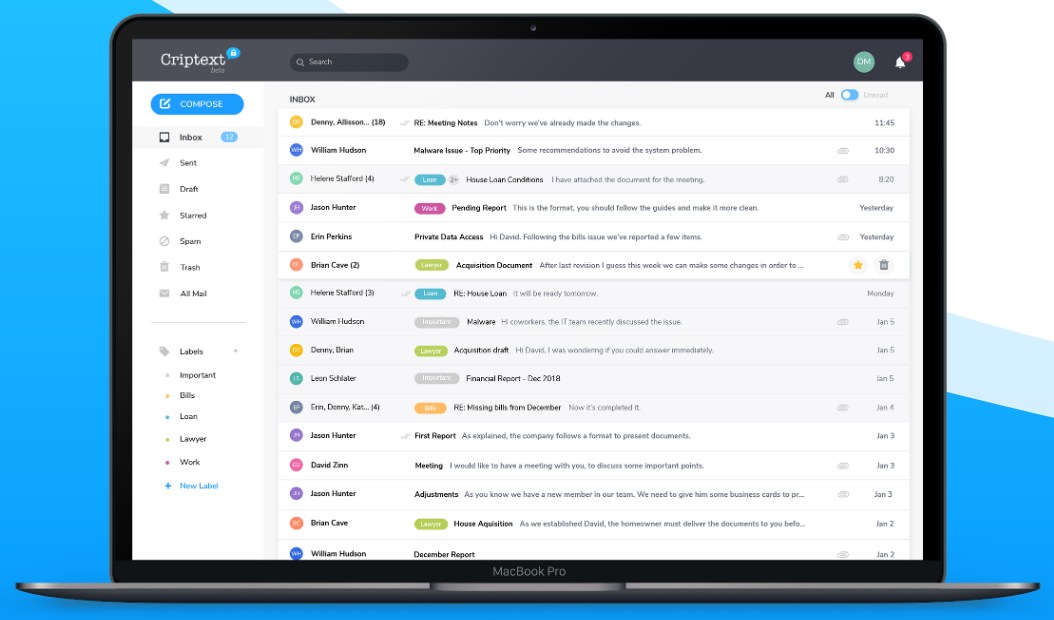

Apple, Google y otras empresas utilizan ya esta tecnología que en ocasiones escapa al control de los usuarios.

Apple, Google y otras empresas utilizan ya esta tecnología que en ocasiones escapa al control de los usuarios.

Por desgracia, Angus se equivoca: no existe tal derecho.

Y ya que Cadillac Fairview no se quedó con las fotos, sino con los datos de los rostros que aparecían en las fotos, el problema es el consentimiento, no la violación del derecho a la intimidad.

¿Qué derechos tenemos cuando ofrecemos nuestros rostros a la datificación?

La periodista Rebecca Heilweil documenta las múltiples formas en que introducimos la tecnología de reconocimiento facial en nuestras vidas.

Muchos están familiarizados con la tecnología de etiquetado de fotos de Facebook, que etiqueta no sólo tu cara, sino a otras personas en tus fotos.

Esta tecnología también está presente en las apps de fotos de Google y Apple.

Pero este tipo de tecnología de reconocimiento facial se está extendiendo a otros ámbitos.

Por ejemplo, el fabricante de automóviles Subaru la despliega para detectar distracciones al volante.

Apple ofrece funcionalidades llamadas HomeKit que cruzan los datos recogidos de varios dispositivos y utiliza el reconocimiento facial para decirte si un amigo, reconocido por tus fotos, está en la puerta.

Nest Hub Max de Google emplea la tecnología de reconocimiento facial para, literalmente, buscarte; de la misma forma en que siempre está escuchando para oír las palabras: «OK, Google».

Y Hirevue utiliza la inteligencia artificial para evaluar las imágenes de posibles empleados y decidir sobre su idoneidad y probabilidad de éxito.

Parte fundamental de lo que somos

El rostro humano es una de las cosas más básicas que los niños pequeños reconocen y aprenden, a medida que sus cerebros ordenan el mundo.

¿Los datos asociados a ese rostro -es decir, la representación digital de tu rostro a partir de tu cara real o tus fotos- forman parte de esa esencia fundamental de ti que quieres salvaguardar para ti mismo?

¿O esa es una ingenua esperanza en nuestro mundo de datos?

Lo que nos lleva de nuevo a la insurrección del Capitolio de EE.UU.

Sin duda, es justo que la tecnología de reconocimiento facial se utilice para llevar a los supremacistas blancos ante la justicia. ¿Pero a qué precio?

Conocemos los sesgos de los datos existentes contra las personas de color, las mujeres y las personas con bajos ingresos.

Sabemos que la policía que utiliza estos datos sesgados en nombre de la vigilancia algorítmica, que ha dado lugar a un acoso a esas comunidades puestas en entredicho y a detenciones injustas de personas negras.

El reconocimiento facial puede ser útil para las labores policiales. Pero, ¿tiene un precio?

El reconocimiento facial puede ser útil para las labores policiales. Pero, ¿tiene un precio?

Es mucho lo que está en juego, no sólo para las fuerzas del orden, sino para nuestro derecho a la intimidad como individuos.

Nuestras expectativas sobre la recopilación de datos y la privacidad no se ajustan a lo que realmente es la recopilación y el almacenamiento de datos, sean faciales o no.

Por eso es importante considerar nuestros derechos en su apropiado contexto.

Nuestros datos personales se han recogido y se recogen cada día a un ritmo asombroso.

Esto está provocando un cambio fundamental no sólo en términos económicos y éticos, sino en la forma en que vivimos como seres humanos.

Nuestra comprensión de los derechos humanos y las leyes correspondientes para protegerlos necesitan ser reiniciados para que contemplen los cambios que se están produciendo en la forma en que se recogen nuestros datos.

*Wendy H. Wong es profesora de ciencias políticas en la Universidad de Toronto

Esta nota apareció originalmente en The Conversation y se publica aquí bajo una licencia de Creative Commons.

Fuente: www.bbc.com