Ciberbullying: los adultos también pueden ser víctimas

El ciberbullying puede ocurrirle a cualquiera, en cualquier momento y a cualquier edad. ¿Cómo pueden los adultos hacer frente a las diversas formas de abuso y acoso en línea?

Siempre que se menciona el ciberacoso, nuestras mentes suelen asociar el tema con niños o adolescentes. Mucho se ha dicho sobre el ciberacoso por parte de psicólogos, organizaciones, figuras públicas, así como otras partes interesadas. Sin embargo, a menudo no nos damos cuenta de que los adultos también pueden ser víctimas del ciberbullying.

Si piensas que es una exageración afirmar que los adultos también son víctimas, mira los comentarios en las publicaciones de las redes sociales de las celebridades, los atletas o incluso los políticos. Podrías decir: “¡Esas son figuras públicas; deberían ser capaces de manejarlo!” Si hablamos de la crítica constructiva, entonces sí, por supuesto. ¿Pero cuándo la crítica cruza la línea y se convierte en ciberacoso?

Pero lamentablemente, el ciberacoso no se limita a las figuras públicas; cualquiera de nosotros puede convertirse en el blanco de un acosador. Un estudio reciente sobre el acoso en línea publicado por Pew Research Center reveló que aproximadamente cuatro de cada diez adultos en los EE.UU. experimentó el acoso en línea en primera persona y que la cuarta parte de los encuestados describió su experiencia como muy o extremadamente perturbadora. Según comentó una víctima de ciberbullying de 59 años que participó en el estudio elaborado por Pew, “los ciberacosadores anónimos son implacables. Encuentran una debilidad e insisten en utilizarla para perturbarte una y otra vez”.

Aprovechando que hoy se conmemora el Stop Cyberbullying Day, es importante ser conscientes de los signos y formas del acoso cibernético y de cómo podemos hacerle frente.

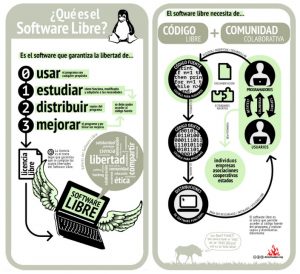

¿Qué es el ciberbullying?

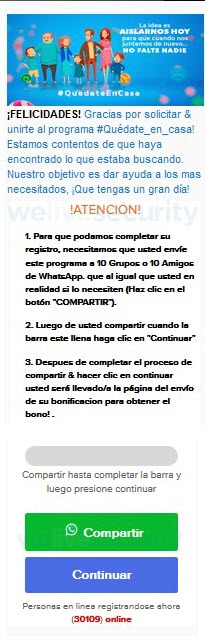

El diccionario Merriam-Webster define al ciberacoso como “la publicación electrónica de mensajes malintencionados sobre una persona (como un estudiante) que a menudo se hace de forma anónima”, mientras que stopbullying.gov dice que “el ciberbullying es un acoso que tiene lugar a través de dispositivos digitales como teléfonos móviles, ordenadores y/o tabletas”.

Tiene lugar en redes sociales, servicios de mensajería, secciones de comentarios, foros o incluso en plataformas de videojuegos. Las redes sociales son el canal más frecuente; casi el 60% de los encuestados en el estudio de Pew Research declararon que el episodio de acoso más reciente que experimentaron fue a través de las redes sociales.

Existen distintas formas de ciberbullying. Algunos acosadores se centrarán en sus creencias – políticas, religiosas o de otro tipo – mientras que otros pueden apuntar a su apariencia física, carácter, género, etnia, orientación sexual o cualquier cosa o pretexto que pueda ser utilizado para provocarlo.

Los acosadores pueden tratar de humillarlo revelando información personal que usted prefiere mantener en privado. A menudo la persona que te acosa será un extraño, pero en algunos casos podría tratarse de un conocido, un compañero de trabajo o una antigua pareja.

Cuando múltiples hostigadores participan del acto de ciberacoso, se llama mobbing. Muchas veces se asocia al mobbing con el lugar de trabajo, donde otros empleados tratan de forzar a que alguien deje su trabajo mediante la intimidación, la humillación, la difusión de rumores maliciosos, o por otros medios.

También mencionamos las plataformas de videojuegos. El ciberbullying se da con frecuencia dentro de la comunidad gamer. Suele ocurrir cuando el rendimiento de un jugador en un equipo no es óptimo. Los otros miembros del equipo se dedican a regañarlos, usando ataques personales y un lenguaje agresivo. La peor manifestación del ciberacoso (y no sólo en la comunidad gamer) es el swatting, una táctica que consiste en engañar a los servicios de emergencia para que envíen un equipo de respuesta policial a la dirección de otra persona informando falsamente sobre una situación de rehenes o una amenaza de bomba. En algunos casos, estos incidentes han provocado muertes.

Los debates políticos a través de redes sociales o en diferentes foros también pueden ser focos de ciberacoso. Los ánimos están caldeados y los participantes quieren convencerte de que su partido político es la solución a todos los problemas del país. El discurso de las personas puede convertirse en violento, lleno de discursos de odio y de gritos virtuales con comentarios que buscan lastimar al otro y argumentos pobres de fundamentos. Desafortunadamente, para empeorar las cosas, a los trolls les gusta unirse sólo para avivar el fuego y ver qué pasa.

Ahora, ¿qué puedes hacer para protegerte contra el ciberacoso?

Medidas de protección y cómo reaccionar ante el ciberacoso

Cuando los niños y adolescentes son acosados a través de Internet, se suele aconsejar que acudan a los adultos para recibir ayuda. ¿Pero qué pueden hacer los adultos? ¿A quién recurren?

Sorprendentemente, el consejo sigue siendo el mismo. Los adultos deben recurrir a otros adultos, más específicamente: a las autoridades. El ciberbullying es considerado un crimen en muchos países del mundo desarrollado. La policía, o las organizaciones que se ocupan de este tipo de delitos, pueden iniciar una investigación a partir de una denuncia.

¿Pero qué debería hacer si quiere evitar acudir a la policía y mantener esa opción como último recurso?

La mayoría de las redes sociales cuentan con herramientas para lidiar con cualquier tipo de abuso en línea. En Facebook, por ejemplo, puedes denunciar comentarios, publicaciones y perfiles ofensivos; estos últimos también pueden ser bloqueados. El gigante de las redes sociales también ofrece páginas dedicadas a ayudar con el comportamiento abusivo y el acoso o la intimidación a través de su plataforma. Instagram también anima a los usuarios a denunciar cualquier caso de acoso e intimidación y ofrece recursos para ayudar a aquellos que lo han experimentado. Por su parte, Twitter también ofrece consejos sobre cómo lidiar con el abuso en línea en su plataforma.

En el caso de las plataformas de videojuegos en línea ocurre algo similar. La mayoría de las plataformas de videojuegos más conocidas ofrecen algún tipo de protección contra el acoso y la intimidación en línea. Normalmente, éstas comprenden una combinación que va desde la denuncia manual de jugadores hasta la detección automatizada de comportamientos abusivos, lo que puede llevar a prohibiciones temporales y permanentes para los hostigadores reincidentes. Usted puede argumentar que pueden volver a registrarse desde otro correo electrónico, pero tendrán que empezar desde cero su viaje a través del juego, lo que puede ser suficiente disuasión para un ávido jugador que se involucra en algún tipo de ciberacoso.

Recuerda siempre

El ciberbullying nunca es culpa de la víctima: nadie debe ser tratado con crueldad ni atacado, no importa quién sea, su origen o a quién ame. Nadie. Si algo así le sucede, no lo guarde en su interior, por el contrario, busque ayuda. Hable con sus amigos, familiares, con el área de recursos humanos o incluso con profesionales de la salud. Ellos están ahí para ayudarle a encontrar una solución al problema.

También es importante conservar la evidencia ante un caso de ciberacoso o de abuso en línea, para que pueda probar que ocurrió en caso de querer denunciarlo. Guarde copias de los mensajes directos, publicaciones de blog y de redes sociales, correos electrónicos, fotos o cualquier otra cosa que se haya utilizado.

Fuente: www.welivesecurity.com

Maneja la TI – Con el Poder de la Libertad

Maneja la TI – Con el Poder de la Libertad