¡Freeware, Software Libre y la Crisis del Coronavirus – Elige tus herramientas con sabiduría!

» Animando al cuerpo médico y de enfermería, cosiendo mascarillas, donando guantes y gel desinfectante, construyendo respiradores, realizando recados para los vecinos mas mayores.Todo el mundo quiere contribuir para aliviar las dramáticas situaciones provocadas por la pandemia del COVID-19.»

La industria del software está tratando de hacer su parte, dando acceso a los usuarios a versiones de prueba de programas propietarios. Pero, antes de empezar y aprovecharse de este gesto tan generoso, deberías leer la letra pequeña. Lo que parece una gran ayuda ahora, podría convertirse en una carga mañana.

Por supuesto, todo el mundo aprecia todas las contribuciones, cualquier cosa que pueda sobrellevar la crisis juntos. Pero deberías ser cauteloso con las ofertas provenientes de los vendedores de software propietario. Entre los autónomos, los programas de oficina (procesadores de texto, hojas de cálculo, bases de datos) tienen gran demanda, por ejemplo. Pero ten cuidado con cuál eliges: cuando la crisis haya acabado, podrías despertarte con un restrictivo bloqueo por parte del vendedor, con costes inesperados y otros problemas anexos.

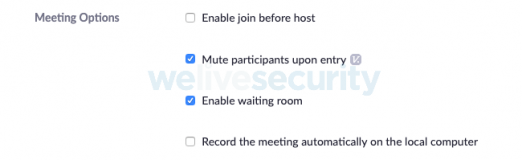

Lo mismo sucede con las compañías que solicitan a sus trabajadores que trabajen desde casa. Las soluciones que elijan para sobrellevar los retos del trabajo en remoto pueden causar problemas que repercutirán en el futuro, una vez la crisis haya pasado.

Aquí tienes algunas orientaciones de qué deberías buscar cuando estás buscando Software Libre

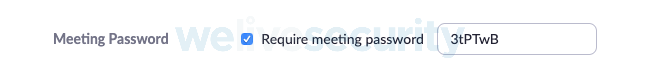

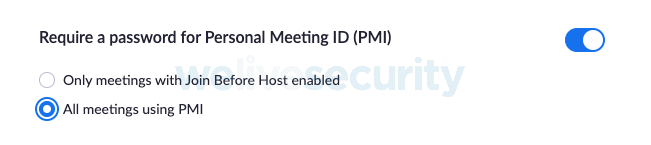

- ¿Se ofrece el software gratis, pero por un tiempo limitado? – No es Software Libre. Es bastante probable que tengas que pagar honorarios por usar el software después de la crisis.

- ¿Puede usarse el software solamente para algunas estaciones de trabajo / para un número limitado de usuarios? – No es Software Libre. Es bastante probable que tengas que pagar honorarios por usar el software por las estaciones de trabajo que estás usando gratis en un futuro cercano.

- ¿Se ofrece la aplicación gratis sólo para uso comercial? – No es Software Libre. Es bastante probable que tengas que pagar honorarios después de la crisis para poder seguir usando este software.

- ¿Está incluida la palabra “trial” en la descripción del software? – No es Software Libre. Después del período «trial», tendrás que pagar los honorarios completos para usar la herramienta.

- ¿Se ofrece el software solo para hospitales, escuelas u otro sector específico? – No es software Libre. Este es freeware (software de libre distribución) solo para ciertas industrias, y es bastante probable que estas mismas tendrán que pagar por este software algún día.

- ¿Se indica que puedes ganar una licencia? – No es Software Libre. Incluso si eres uno de los afortunados ganadores, no te será posible adaptar el software a tus necesidades. Además, incurrirás en costes inesperados cuando quieras actualizar a una nueva o versión superior de la herramienta.

- ¿Dicen los creadores que harán esta herramienta open source? – No es (actualmente) Software Libre. ¡Ten cuidado con las promesas! Los creadores podrían liberar solamente partes del software y parar el soporte de la herramienta con actualizaciones en poco tiempo.Esto te forzará a actualizar a una nueva versión no libre.

Fuente: www.fsfe.org