Analizamos la seguridad de los gestores de contraseñas ante los ciberdelincuentes y cómo proteger tus contraseñas de la mejor manera posible.

El año pasado presenciamos una avalancha de noticias sobre filtraciones de datos personales en diversos servicios online y hasta en gestores de contraseñas populares. Por ende, si usas una bóveda digital, quizá empieces a imaginar la peor de las pesadillas cuando lees sobre una filtración de datos de este tipo, pensando que los atacantes puedan acceder a todas tus cuentas cuyos datos se almacenen en tu gestor de contraseñas.

Pero ¿estos miedos son justificados? Usando como ejemplo Kaspersky Password Manager, te contamos cómo funcionan las múltiples capas de defensa de los gestores de contraseñas y cómo puedes fortalecerlas.

Principios generales

Primero, hay que recordar por qué los gestores de contraseñas son una buena idea. La cantidad de servicios que usamos en Internet no para de crecer y eso significa tener que introducir constantemente tus datos. Es difícil recordar todas, pero anotarlas por ahí es arriesgado, por ello la solución es guardar todos tus datos de inicio de sesión en un lugar seguro y luego bloquear esa bóveda con una clave única; así, solo deberás recordar la contraseña principal.

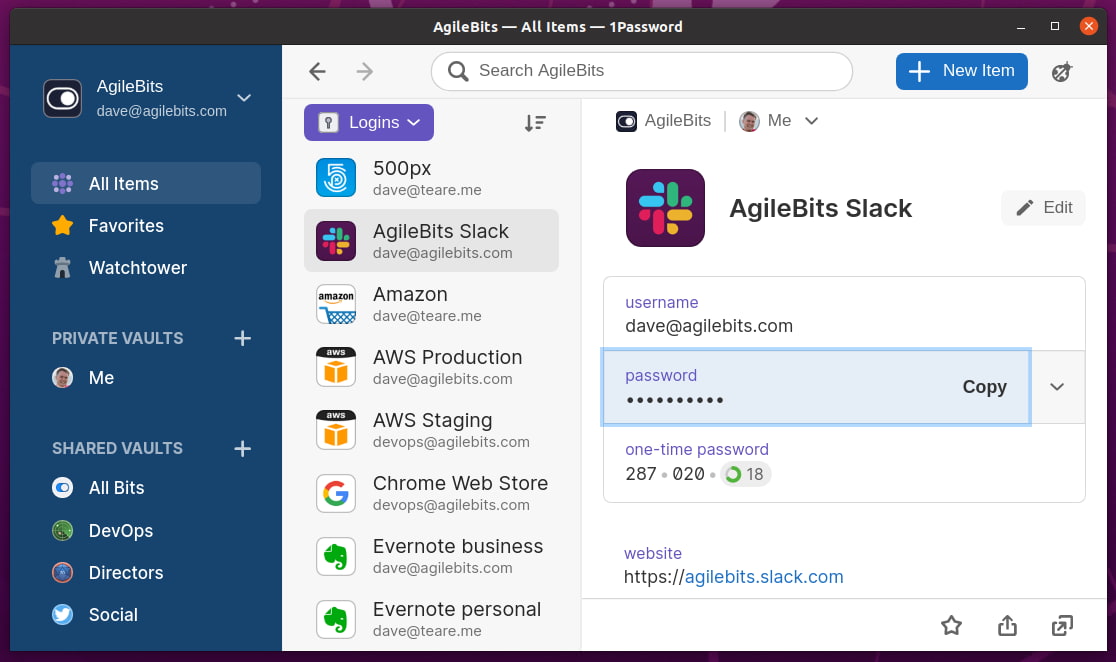

Cuando activas por primera vez Kaspersky Password Manager, tienes que crear una contraseña principal que usarás para abrir tu bóveda digital. Después, puedes introducir los datos de cada servicio de Internet que utilizas dentro de esta bóveda: URL, nombre de usuario y contraseña. Puedes hacerlo manualmente o configurar una extensión para navegador del gestor de contraseñas y usar un comando especial para transferir todas las contraseñas guardadas en el navegador a la bóveda. Además de contraseñas, puedes agregar otros personales como tu identificación escaneada, datos de seguros, tarjetas bancarias y fotos importantes, por ejemplo.

Cuando visites un sitio web, solo debes abrir la bóveda y copiar manualmente los datos que necesitas o dejar que el gestor de contraseñas complete los datos de inicio de sesión guardados de cada sitio web de forma automática. Después, lo único que debes hacer es bloquear la bóveda.

Bóveda digital y autobloqueo

Veamos los mecanismos de protección. El archivo de la bóveda se cifra mediante un algoritmo de clave simétrica basado en el Advanced Encryption Standard (AES-256), que se utiliza en todo el mundo para proteger datos confidenciales. Para acceder a la bóveda, utilizas una clave basada en tu contraseña principal. Si esta contraseña es segura, los atacantes necesitarán mucho tiempo para descifrar el archivo sin la clave.

Además, nuestro gestor de contraseñas bloquea automáticamente la bóveda después de que el usuario esté inactivo durante cierto tiempo. Por ende, si un atacante roba tu dispositivo y logra eludir la protección del sistema operativo y llega al archivo de la bóveda, no podrá leerlo sin la contraseña principal.

El autobloqueo es cosa tuya. Quizá los ajustes predeterminados de la aplicación no bloqueen la bóveda hasta después de un período de inactividad bastante largo. Pero si sueles usar tu laptop o smartphone en lugares que quizá no son seguros del todo, puedes configurar el autobloqueo que se activará después de un minuto.

No obstante, hay otro posible bache: si un atacante instaló un troyano o usó otro método para instalar un protocolo de acceso a distancia en tu computadora, es posible que intente extraer contraseñas de la bóveda mientras estés conectado a ella. En 2015, unos ciberdelincuentes crearon una herramienta de este tipo para el gestor de contraseñas KeePass que descifraba y almacenaba como un documento separado un archivo completo con contraseñas que se ejecutaba en una computadora con una instancia abierta de KeePass.

Sin embargo, Kaspersky Password Manager generalmente se usa junto con las soluciones antivirus de Kaspersky, y eso hace que sea mucho menos probable que un gestor de contraseñas se ejecute en una computadora infectada.

Conocimiento cero

El archivo cifrado con contraseñas puede guardarse no solo en tu dispositivo, sino también en la infraestructura en la nube de Kaspersky; esto te permite utilizar la bóveda desde distintos dispositivos, incluso computadoras particulares y celulares. Una opción especial en la configuración permite la sincronización de los datos de todos sus dispositivos con el Kaspersky Password Manager instalado. También puedes usar la versión web del gestor de contraseñas desde cualquier dispositivo a través del sitio web de My Kaspersky.

Pero ¿es posible una filtración de datos mientras se usa el almacenamiento en la nube? Primero, es importante entender que estamos operando según el principio de conocimiento cero; esto significa que tu bóveda de contraseñas está cifrada tanto para Kaspersky como para todos los demás. Los desarrolladores de Kaspersky no podrán leer el archivo; solo puede abrirlo quien conoce la contraseña principal.

Muchos de los servicios actuales, aunque no todos, que almacenan contraseñas y otros secretos funcionan bajo un principio similar. Por ende, si te encuentras con la noticia sobre una filtración de datos en un servicio de almacenamiento en la nube, no entres en pánico de inmediato: esto no significa que los atacantes hayan podido descifrar los datos robados necesariamente. Este tipo de violación es como robar una caja fuerte armada de un banco sin contar con la combinación de la cerradura.

En este caso, la combinación es tu contraseña principal. Otro principio de seguridad importante es que Kaspersky Password Manager no guarda tu contraseña principal en tus dispositivos o la nube. Por tanto, si un ciberdelincuente accede a tu computadora o al servicio de almacenamiento en la nube, no podrá robar la contraseña principal del producto en sí, ya que tú eres el único que la conoce.

Una contraseña principal fuerte

No obstante, la filtración de un archivo cifrado con contraseñas también puede crear problemas. Una vez que los atacantes robaron la bóveda, pueden intentar hackearla.

Hay dos métodos de ataque principales. El primero es la fuerza bruta que, como regla general, consume mucho tiempo. Si tu contraseña está formada de una docena de caracteres aleatorios e incluye letras minúsculas y mayúsculas, números y caracteres especiales, la fuerza bruta de todas las combinaciones requiere más de un sextillón de operaciones; leíste bien… ¡un número entero con 21 cifras!

Pero si decidiste hacer tu vida más fácil y pusiste una contraseña débil, como una sola palabra o una combinación simple de números como “123456”, el escáner automático la detectará en menos de un segundo porque en este caso la fuerza bruta no se basa en símbolos individuales sino en un diccionario de combinaciones populares. A pesar de esto, en la actualidad hay muchos usuarios que eligen contraseñas de diccionario (combinaciones de símbolos que han estado durante mucho tiempo en los diccionarios de los escáneres de los ciberdelincuentes).

Por ejemplo, en diciembre del 2022, el gestor de contraseñas LastPass advirtió a sus usuarios sobre este potencial problema cuando la cuenta de uno de sus desarrolladores fue hackeada y los atacantes obtuvieron acceso al alojamiento en la nube que la empresa utiliza. Entre otros datos, los atacantes obtuvieron copias de seguridad de las contraseñas de la bóveda de los usuarios. La compañía garantizó a sus usuarios que si seguían todas las recomendaciones para crear una contraseña principal segura y única no habría de qué preocuparse, ya que “llevaría millones de años” forzarla. Aconsejaron por tanto a las personas que usaban contraseñas más débiles que las cambiaran cuanto antes.

Por fortuna, muchos gestores de contraseñas, entre los que se incluye Kaspersky Password Manager, ahora comprueban de forma automática la seguridad de tu contraseña principal. Si es débil o de fuerza media, el gestor te enviará un aviso que no hay que ignorar.

Una contraseña principal única

El segundo método de ataque se basa en el hecho de que usualmente los usuarios a menudo utilizan las mismas contraseñas para diferentes servicios de Internet. Por ende, si se viola uno de los servicios, los atacantes podrían usar automáticamente la fuerza bruta con las combinaciones de nombre de usuario y contraseña en otros servicios en un ataque, generalmente exitoso, conocido como “relleno de credenciales”.

Por ejemplo, a principios de este año los usuarios de Norton Password Manager recibieron una advertencia sobre este tipo de ataque. La empresa NortonLifeLock (antes conocida como Symantec) anunció que no existían filtraciones en su infraestructura. Pero al comenzar diciembre del 2022, se documentaron intentos masivos de acceso a las cuentas de Norton Password Manager usando contraseñas que los ciberdelincuentes robaron debido a una violación en otro servicio. Las investigaciones de NortonLifeLock descubrieron que los delincuentes habían podido usar este ataque para acceder a las cuentas de algunos de sus clientes.

La conclusión de esta historia es que no debes usar la misma contraseña para diferentes cuentas. En cuanto a las formas técnicas de protegerte de este tipo de ataques, Kaspersky Password Manager puede realizar dos comprobaciones importantes de tu base de datos de contraseñas…

Primero, verifica la singularidad: la aplicación te avisa si alguna de tus contraseñas guardadas se utiliza en varias cuentas.

Segundo, nuestro gestor de contraseñas comprueba si tus contraseñas están en una base de datos de filtraciones. Realiza esta comprobación de forma segura utilizando el algoritmo hash cifrado SHA-256. Esto quiere decir que la aplicación no envía las contraseñas para que las verifiquen; sino que calcula una suma de comprobación para cada contraseña y compara estos hashes con las sumas de comprobación en la base de datos de contraseñas comprometidas. Si las sumas de comprobación coinciden, la aplicación te advierte de que la contraseña está comprometida y debes cambiarla.

Recuerda que estas comprobaciones se realizan solo con las contraseñas que guardadas en la bóveda. De ti depende asegurarte de que la contraseña principal sea única, ya que solo tú la conoces.

Una contraseña principal que puedas recordar

Hay otras formas de filtrar las contraseñas principales y aquí es donde entra en juego el temido factor humano. Por ejemplo, algunos usuarios anotan su contraseña principal en un lugar donde podrían robarla, como en un archivo sin cifrar en su escritorio o en un papelito que pegan en la pared de su oficina.

Trata de recordarla en vez de escribirla. Es cierto que las reglas de seguridad dicen que una contraseña debe ser larga y complicada; a veces incluso se nos pide que generemos una combinación aleatoria de 12 a 16 caracteres y recordar una contraseña como esa es difícil. Por eso, muchos usuarios intentan usar contraseñas más simples que acaban convirtiéndose en objetivos de los ciberdelincuentes.

Entonces, ¿cómo puedes hacer que tu contraseña principal sea fuerte y fácil de recordar? Una buena estrategia es generar una contraseña basada en tres o cuatro palabras secretas. Por ejemplo, puedes coger el nombre de la ciudad donde pasaste las mejores vacaciones de tu vida, añadir el nombre del mejor bar en el que estuviste durante esas vacaciones y luego agregar el nombre y la cantidad de cócteles que bebiste. Una contraseña como esa será larga y única, además de fácil de recordar, claro está, si no bebiste demasiados cócteles y aún recuerdas todos esos datos por separado.

Fuente: latam.kaspersky.com