Ataque a la privacidad: desagradables sorpresas en Chrome, Edge y Firefox

Cómo contrarrestar las nuevas invasiones a la privacidad que realizan los equipos de desarrollo de navegadores.

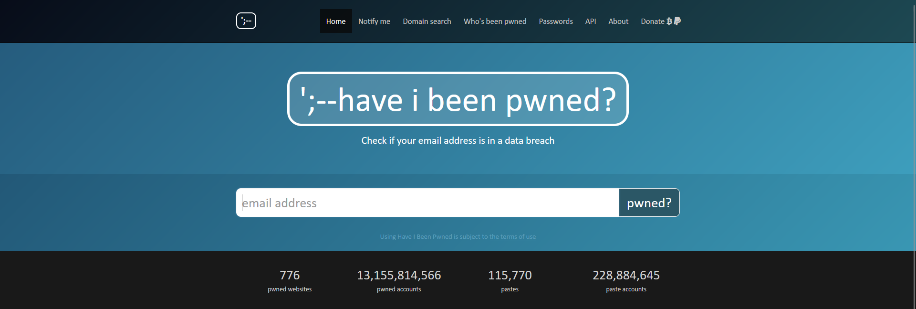

Durante las últimas semanas, han aparecido una serie de noticias desagradables sobre anuncios y privacidad de usuario relativas a todos los principales desarrolladores de navegadores, excepto Apple: Google permite hacer un seguimiento de la eficacia de anuncios mediante huellas digitales; potentes bloqueadores de anuncios que dejan de funcionar en Edge y en Chrome, y Mozilla modifica su acuerdo de licencia que parecería mostrar mucho más interés en los datos de usuarios que antes. ¿Qué significa cada uno de estos nuevos desarrollos y qué debemos hacer para alcanzar un nivel alto de privacidad?

Google aprueba el seguimiento de huellas dactilares

A partir de las regulaciones y la presión de los usuarios, el gigante de Internet ha dedicado años a idear formas de rastrear el rendimiento de los anuncios y ofrecer publicidad relevante sin utilizar los métodos de seguimiento obsoletos y de gran rechazo: cookies de terceros y huellas digitales de navegadores. Google ha propuesto las soluciones FLoC, Ad Topics y Privacy Sandbox como reemplazos, pero probablemente no han alcanzado su objetivo. Por lo tanto, la empresa cambió de opinión acerca de la eliminación del soporte para cookies de terceros en Chrome. Mientras tanto, la red publicitaria de Google (la más extensa del mundo) ha permitido, a partir de febrero de 2025, la recopilación de datos de huellas digitales, que incluyen la dirección IP del usuario al mostrar anuncios. Esto significa que pueden identificarse los navegadores de los usuarios independientemente de la configuración de cookies, el modo incógnito o cualquier medida de privacidad similar. Las huellas digitales son muy precisas y alterar o desactivar una es un verdadero desafío.

Chrome y Edge eliminan las extensiones que bloquean los anuncios y el rastreo

Chrome está desarrollado sobre el navegador de código abierto Chromium, totalmente financiado por Google. Se podría decir que Chrome es Chromium con la integración de los servicios de Google, pero muchos otros navegadores, como Edge y Opera, también se basan en Chromium.

Quienes desarrollan Chromium han estado realizando la transición gradual de la plataforma de extensiones para navegador desde el marco Manifest V2 al nuevo Manifest V3 durante años. La plataforma consta de varios componentes, pero el más importante es la lista completa de funciones y capacidades que el navegador proporciona a una extensión.

Manifest V3 ofrece varias ventajas, pero también priva a las extensiones de Chrome, Edge, Opera y Vivaldi de ciertas características útiles que son vitales para los bloqueadores de contenido. Aunque los complementos populares (como uBlock Origin y Adblock Plus) ya se implementan con Manifest V3, solo la versión de V2 tiene un rendimiento eficaz al bloquear anuncios.

La tienda Chrome Web Store ha dejado de aprobar extensiones basadas en Manifest V2 desde hace tiempo. Desde finales del otoño de 2024, las nuevas versiones de Chrome comenzaron a mostrar advertencias de que las extensiones de Manifest V2 instaladas debían desactivarse y luego comenzaron a desactivarlas automáticamente. Cualquier usuario aún puede volver a activarlas, pero obviamente esto no durará mucho tiempo.

Por otro lado, se descubrió que Microsoft Edge hizo lo mismo en febrero. Si el plan actual de Google se mantiene, incluso usuarios empresariales de Chrome verán que las extensiones con Manifest V2 se anularán en junio de 2025, a lo que probablemente le seguirá el retiro total del soporte a Manifest V2 de Chromium.

¿Qué harán los equipos de desarrollo de docenas de navegadores basados en Chromium? Inevitablemente tendrán que eliminar el soporte de Manifest V2. Sin este soporte, las extensiones que mejoran la privacidad y los bloqueadores de anuncios preferidos dejarán de funcionar.

Mozilla también pone la mira en el mercado de anuncios

La fundación sin fines de lucro Mozilla Foundation y su filial Mozilla Corporation siempre han estado en una posición incómoda, ya que su principal fuente de ingresos eran las asociaciones con motores de búsqueda, principalmente Google. La gestión actual de Mozilla está integrada por empleados anteriores de empresas como Meta y eBay, cuyos ingresos dependen principalmente de la publicidad. No es ninguna sorpresa que las últimas actualizaciones de desarrollo de Firefox hayan enfadado a quienes admiraban las características de privacidad del navegador.

Desde la versión 128, Firefox ha incorporado el sistema de Atribución para preservar la privacidad (PPA), que está probando en colaboración con Facebook. A fines de febrero de 2025, apareció el siguiente aviso en las Condiciones del servicio de las cuentas de Mozilla: “Usted puede cargar contenido a Mozilla como parte de las funciones de los Servicios. Al hacerlo, usted nos otorga permiso no exclusivo, exento de derechos y de ámbito internacional mediante el que podemos utilizar su contenido en función de la prestación de los Servicios”.

Los usuarios expresaron su indignación. Interpretaron esta cláusula como un permiso explícito para revender sus datos e incorporar otras formas de rastreo. Bajo la presión pública, Mozilla modificó el texto a “Usted le da a Mozilla los derechos necesarios para operar Firefox”. La empresa argumentó que esta cláusula solo expresa algo que el navegador ya hacía (y, de hecho, siempre ha hecho), pero los usuarios no se dejaron convencer. Después de todo, también hubo cambios sospechosos en otras secciones de las Preguntas frecuentes: por ejemplo, se eliminaron las cláusulas que prometían que Firefox nunca vendería datos a anunciantes.

De todos modos, no hubo cambios reales en ninguna de las funciones relevantes del navegador. Por el momento, todavía es seguro utilizar Firefox. Sin embargo, debería prestar atención a las nuevas características de cada actualización. Considere desactivarlas o buscar una alternativa a Firefox. Si quiere enterarse de estas novedades, suscríbase a nuestro blog o siga nuestro canal de Telegram.

Nada cambia en Safari de Apple

La gran mayoría de los usuarios de Apple utilizan el navegador Safari, que se basa en el motor WebKit. Tiene su propio sistema de extensiones, disponible a través del App Store, que utiliza los mecanismos especiales de Apple para bloquear contenido en el navegador. Si bien Safari puede no tener las extensiones más potentes como uBlock Origin y NoScript, existen sólidas herramientas cotidianas que bloquean anuncios y el rastreo, tanto desde la configuración estándar de Safari como mediante extensiones como Ghostery.

Apple sigue haciendo hincapié en la privacidad como su principal diferenciador respecto a otras plataformas, por lo que no se han observado concesiones alarmantes ante la industria publicitaria en Safari. Desafortunadamente, aunque todavía puede instalar este navegador en Windows, dejó de actualizarse en 2010, por lo que quienes usan Windows enfrentan una difícil decisión que detallaremos en la siguiente sección…

El mejor navegador para proteger la privacidad en 2025

A partir de junio, los populares navegadores Chrome y Edge se volverán bastante ineficaces para quienes se preocupan por la privacidad, sin importar qué extensiones o configuraciones hayan activado. Lo mismo ocurre con la mayoría de otros navegadores que se basan en Chromium.

En cuanto a Firefox, a pesar de las dudosas declaraciones de Mozilla, el navegador todavía admite las extensiones con Manifest V2 y el equipo de desarrollo ha dicho que mantendrá este soporte en el futuro próximo. Aun así, si no quiere pensar en características controvertidas, como esta “atribución” que se activa de forma semiencubierta, siempre puede utilizar un navegador que use el código fuente de Firefox, pero cuya esencia sea mantener la privacidad. Las principales opciones son el Navegador Tor y bifurcaciones populares de Firefox como Waterfox y LibreWolf.

A pesar de su asociación como el “navegador de la Web oscura”, el Navegador Tor puede usarse perfectamente para visitar sitios web tradicionales, aunque su configuración de privacidad predeterminada es tan estricta que puede provocar que muchos sitios web se muestren de manera extraña o no funcionen en su totalidad. De todos modos, es fácil solucionar esto: tan solo cambie la configuración de cookies y scripts a un modo menos paranoico.

Waterfox es un punto intermedio entre Firefox y el Navegador Tor: no hay telemetría para desarrolladores, no hay servicios integrados como Pocket y se utilizan las ESR (versiones de soporte extendido) de Firefox como código fuente. Una desventaja es que su equipo de desarrollo es pequeño, por lo que Waterfox está por detrás de Mozilla en términos de parches de seguridad (aunque no por mucho).

LibreWolf, cuya atención está en la privacidad, se posiciona como Firefox sin todos esos adicionales. El navegador nunca “llama a casa” (excluye todo tipo de informes del fabricante y telemetría) e incluye de fábrica el popular bloqueador de anuncios uBlock Origin. LibreWolf sigue de cerca a Firefox en términos de actualizaciones y está disponible para Windows, macOS y varias versiones de Linux.

El navegador Brave basado en Chromium, que cuenta con herramientas de privacidad integradas incluso antes de añadir cualquier extensión, sigue siendo una opción popular. Sus desarrolladores se han comprometido a mantener el soporte vital de una serie de extensiones clave de Manifest V2: AdGuard AdBlocker, NoScript, uBlock Origin y uMatrix. Sin embargo, Brave tiene varias características adicionales controvertidas, como una cartera de criptomonedas incorporada y un asistente de inteligencia artificial llamado “Leo”.

En resumen, no existe un navegador perfecto, pero si intenta clasificar estas opciones desde la más privada pero menos fácil de usar hasta la más fácil de usar pero aún privada, el orden debería ser así: Navegador Tor, LibreWolf, Waterfox, Brave y Firefox.

En cualquier navegador, excepto Tor y LibreWolf, deberá configurar ciertos parámetros de seguridad y activar algunas de las extensiones antes mencionadas para bloquear rastreadores y scripts si quiere tener la máxima privacidad.

En Brave y Firefox, también puede activar la opción “Indicar a los sitios web que no vendan ni compartan mis datos”, una función establecida en virtud de la nueva iniciativa de Control de Privacidad Global. Algunas jurisdicciones, como la Unión Europea, el Reino Unido, California, Colorado y Connecticut, exigen legalmente que los sitios web respeten esta seguridad, pero esta protección es de naturaleza administrativa más que técnica.

La opción más sencilla, y que mejora significativamente la privacidad en línea al usar cualquier navegador, es instalar la solución de seguridad de Kaspersky para usuarios domésticos y activar Navegación privada. De manera predeterminada, la función se ejecuta solo en modo de detección, sin bloquear nada: detecta, cuenta y registra los intentos de recopilación de datos. Si activa el modo de bloqueo, se anula la recopilación de datos de manera predeterminada en todos los sitios, con las siguientes excepciones:

- Sitios web que has añadido como exclusiones

- Kaspersky y sus sitios web asociados

- Sitios web que sabemos que pueden ser inoperables si se bloquean los servicios de rastreo

También puede configurar el componente para bloquear la recopilación de datos en los sitios mencionados anteriormente. Navegación privada tiene ciertas limitaciones. Puede administrar este componente desde la aplicación de Kaspersky y mediante la extensión Kaspersky Protection para la mayoría de los navegadores.

Fuente: www.latam.kaspersky.com