Cómo crear una contraseña fácil de recordar

Este es un recordatorio sobre cómo crear contraseñas seguras y recordarlas.

El flujo de información nueva con la que nos bombardean nunca disminuye. En 2025, tendrás cada vez menos espacio en tu cabeza para recordar cosas como la contraseña de la cuenta de correo electrónico que configuraste en 2020 para registrar a tu mamá en ese mercado en línea. Te sugerimos que hagas un pequeño esfuerzo para combatir la mala memoria, las contraseñas poco seguras y los ciberdelincuentes.

Como nuestros expertos han demostrado en repetidas ocasiones, es solo cuestión de tiempo (y dinero) antes de que alguien que tenga como objetivo tu contraseña la descifre. A menudo, también se necesita muy poco tiempo y dinero. Nuestra misión es complicar al máximo el descifrado de tu contraseña, para que los piratas informáticos pierdan el deseo de acceder a tus datos.

A través de un estudio que realizamos el año pasado, descubrimos que los algoritmos inteligentes, ya sea que se ejecuten en una tarjeta gráfica potente como la RTX 4090 o en un hardware de nube alquilado y económico, pueden descifrar el 59 % de todas las contraseñas del mundo en menos de una hora. Nos encontramos en medio de la segunda fase de ese estudio, y estamos a punto de compartir si la situación ha cambiado para mejor durante el año, así que suscríbete a nuestro blog o canal de Telegram para ser de los primeros en saberlo.

La conversación de hoy cubre más que solo los métodos de autenticación más seguros y las formas de crear contraseñas seguras. Analizaremos técnicas para recordar contraseñas y responderemos la pregunta de por qué utilizar un administrador de contraseñas en 2025 es una gran idea.

Cómo iniciar sesión de forma más segura en 2025

Hoy en día existen varias opciones para iniciar sesión en servicios y sitios web en línea:

- La combinación tradicional de nombre de usuario y contraseña

- Iniciar sesión con un servicio de terceros como Google, Facebook, Apple, etc.

- Autenticación de dos factores utilizando uno de los siguientes métodos de verificación:

- Código de un solo uso por SMS

- Aplicación de autenticación como Kaspersky Password Manager, Google Authenticator o Microsoft Authenticator

- Llave de hardware como Flipper, YubiKey o un token USB

- Claves de acceso y autenticación biométrica

Naturalmente, cualquiera de estos métodos puede verse vulnerado (por ejemplo, si dejas el token de hardware en el puerto USB de un ordenador desatendido en un lugar público) o se puede reforzar (por ejemplo, si creas una contraseña compleja de más de 20 caracteres aleatorios). Y como la era de las contraseñas tradicionales aún no ha terminado, tratemos de descubrir cómo podemos mejorar nuestra posición actual creando y memorizando una contraseña fácil de recordar.

¿Cómo recordar una contraseña compleja?

Antes de responder a esta pregunta, recordemos las verdades básicas sobre las contraseñas:

- Longitud recomendada: 12–16 caracteres.

- Una contraseña debe utilizar diferentes tipos de caracteres: números, letras mayúsculas y minúsculas, y caracteres especiales.

- Una contraseña no debe contener información personal que pueda rastrearse fácilmente hasta el usuario.

- La contraseña debe ser única para cada una de sus cuentas.

¿Entiendes? Muy bien. La cuestión clave es que una contraseña compleja es fácil de olvidar; una sencilla, fácil de descifrar. Para ayudarte a lograr un equilibrio entre ambas opciones, hemos reunido algunas reglas conocidas, pero aún efectivas, para crear contraseñas fáciles de recordar.

Nivel básico

Junta algunas palabras no relacionadas, como las que se usan en las frases semilla al registrar carteras de criptomonedas. Y añade un par de números y caracteres especiales al final que sean significativos para ti, pero que un atacante no pueda adivinar fácilmente.

Ejemplo: SecoTierraPuestoRegalo2015;)

Las palabras más cortas son más fáciles de recordar, y el número no debe ser el año en que tú naciste o el cumpleaños de un ser querido. Podría ser cualquier combinación memorable, como el año en que fuiste por primera vez a Disney, la matrícula de tu primer coche o la fecha de tu boda.

Nivel avanzado

Piensa en una frase favorita de una canción o una cita memorable de una película, y luego reemplaza cada segunda o tercera letra con caracteres especiales que no estén en orden secuencial en el teclado. Es más práctico utilizar caracteres especiales de fácil acceso (los que ves en el teclado en pantalla de tu teléfono en modo numérico). Así puedes crear una contraseña segura que sea fácil de escribir y te haga la vida más fácil.

Por ejemplo, si eres fan de la saga de Harry Potter, puedes intentar utilizar el encantamiento Wingardium Leviosa por una buena causa. Intentemos transformar este encantamiento de levitación según la regla anterior mientras le añadimos generosamente caracteres especiales:

Wi4ga/di0mL&vi@sa

A primera vista, una contraseña como esa parece imposible de recordar, pero todo lo que se necesita es un poco de práctica de escritura. Escríbelo dos o tres veces, y verás cómo tus dedos alcanzan por sí solos las teclas adecuadas.

¿Qué tal si confiamos en las redes neuronales a la hora de generar contraseñas?

Con el reciente aumento de ChatGPT y otros modelos de lenguaje de gran tamaño (LLM), los usuarios han comenzado a recurrir a ellos para obtener contraseñas. Y es fácil ver por qué sería una opción atractiva: en lugar de esforzarte por crear una contraseña segura, simplemente le pides al asistente de IA que la genere, con resultados inmediatos. Además, puedes solicitar que esa contraseña sea mnemotécnica si lo deseas.

Lamentablemente, el peligro de utilizar IA como generador de contraseñas seguras es que crea combinaciones de caracteres que solo parecen aleatorios al ojo humano. Las contraseñas generadas por IA no son tan fiables como parecen a primera vista…

Alexey Antonov, líder del Equipo de Ciencia de Datos de Kaspersky, que realizó el estudio anterior sobre la seguridad de las contraseñas, generó contraseñas con ChatGPT, Llama y DeepSeek (mil con cada una). Resultó que cada modelo sabía que una buena contraseña constaba de al menos una docena de caracteres, incluidas letras mayúsculas y minúsculas, números y caracteres especiales. Sin embargo, DeepSeek y Llama a veces generaban contraseñas que consistían en palabras del diccionario, con algunas letras reemplazadas por números o símbolos de aspecto congruente, como B@n@n@7 o S1mP1eL1on. Curiosamente, a ambos modelos les costaba generar contraseñas y brindaban variaciones como P@ssw0rd, P@ssw0rd!23, P@ssw0rd1 o P@ssw0rdV. No hace falta decir que no son contraseñas seguras, ya que los algoritmos inteligentes de fuerza bruta conocen perfectamente el truco de la sustitución de letras.

ChatGPT lo hace mejor. A continuación se muestran algunos ejemplos de lo que se le ocurrió:

- qLUx@^9Wp#YZ

- LU#@^9WpYqxZ

- YLU@x#Wp9q^Z

- P@zq^XWLY#v9

- v#@LqYXW^9pz

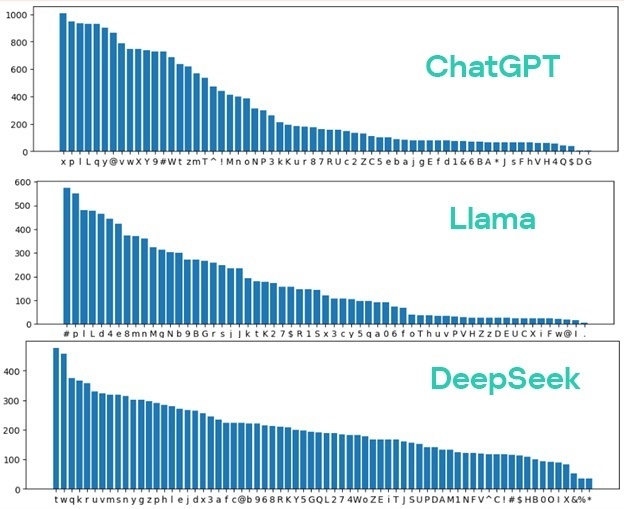

Estos parecen ser conjuntos completamente aleatorios de letras, caracteres especiales y números. Sin embargo, si miras con atención, podrás encontrar fácilmente algunos patrones. Algunos caracteres, por ejemplo, 9, W, p, x y L, se utilizan con más frecuencia que otros. Compilamos un histograma de frecuencia de caracteres para todas las contraseñas generadas, y esto es lo que encontramos: las letras favoritas de ChatGPT son x y p, a Llama le encanta el carácter # y también le gusta la p, mientras que DeepSeek se inclina por la t y la w. Mientras tanto, un generador de números perfectamente aleatorios nunca favorecería ninguna letra en particular sobre otras, sino que utilizaría cada carácter aproximadamente la misma cantidad de veces, lo que haría las contraseñas menos predecibles.

Frecuencia de uso de caracteres en diferentes modelos de lenguaje al generar miles de contraseñas. Ten en cuenta que casi todas las contraseñas generadas por ChatGPT contienen las letras x, p, I y L.

Además, los LLM, al igual que los humanos, a menudo olvidan insertar caracteres especiales o números en las contraseñas. Se encontró una falta de estos símbolos en el 26 % de las contraseñas generadas por ChatGPT, en el 32 % de las generadas por Llama y en el 29 % de las generadas por DeepSeek.

El conocimiento de estos detalles puede ayudar a los cibercriminales a forzar las contraseñas generadas por IA mucho más rápido. Pasamos todo el conjunto de contraseñas generadas por IA a través del mismo algoritmo que usamos para el estudio anterior y encontramos una tendencia desalentadora: el 88 % de las contraseñas generadas por DeepSeek y el 87 % de las generadas por Llama resultaron insuficientemente seguras. ChatGPT lideró la competencia: solo el 33 % de sus contraseñas son inseguras.

Lamentablemente, los LLM no crean una distribución verdaderamente aleatoria, y su resultado es predecible. Además, pueden generar fácilmente la misma contraseña para ti y para otros usuarios. ¿Qué deberíamos hacer?

Enfoque combinado

Te recomendamos utilizar nuestro servicio de verificación de contraseñas o, mejor aún, Kaspersky Password Manager para generar contraseñas. Estos servicios utilizan generadores criptográficamente seguros para crear contraseñas que no contienen patrones detectables, lo que garantiza una verdadera aleatoriedad. Después de generar una contraseña segura, puedes inventar una frase mnemotécnica para recordarla.

Digamos que el generador de contraseñas te da la siguiente combinación: VAVca*RV0Grr#Cbb

Entonces, una frase para ayudarte a recordar la contraseña podría verse así: en un vehículo de alta velocidad (VAV), pasas por una cima (ca) y ves una estrella (*) en realidad virtual (RV). Luego caes en gravedad cero (0G) y ves al rey y a la reina (rr) detrás de las rejas (#) en la cárcel de la bruja blanca (Cbb).

Solo la mnemotecnia puede ayudar con esto, así que esperamos que te gusten las imágenes abstractas y absurdas. También puedes intentar dibujar la escena que describe tu contraseña como se muestra arriba. Pocos podrían entender la imagen además de ti. Esta es una manera fácil de memorizar una contraseña. ¿Pero qué pasa si hay cientos de ellos?

¿Qué tal almacenar contraseñas en un navegador?

No es una buena idea Para abordar el problema de recordar contraseñas, los desarrolladores de navegadores proporcionan opciones para generar y guardar contraseñas directamente en los navegadores. Naturalmente, esto es muy cómodo: el propio navegador rellena la contraseña cuando es necesario. Desafortunadamente, un navegador no es un administrador de contraseñas, y almacenarlas allí es extremadamente inseguro.

El problema es que los cibercriminales descubrieron hace mucho tiempo cómo utilizar scripts sencillos para extraer contraseñas almacenadas en navegadores en cuestión de segundos. Y la forma en que los navegadores sincronizan datos entre distintos dispositivos en la nube (por ejemplo, a través de una cuenta de Google) es un perjuicio para los usuarios. Basta con hackear o engañar a alguien para que revele la contraseña de esa cuenta, y todas sus demás contraseñas serán un libro abierto.

Utiliza un administrador de contraseñas.

Un verdadero administrador de contraseñas almacena todas las contraseñas en un almacén cifrado. Por ejemplo, Kaspersky Password Manager almacena todas tus contraseñas en un almacén cifrado con el algoritmo de cifrado simétrico AES-256, utilizado por la Agencia de Seguridad Nacional de Estados Unidos para almacenar secretos de estado. El algoritmo utiliza una contraseña principal, que solo tu conoces (ni siquiera nosotros la sabemos) como clave de cifrado. Siempre que accedes a Kaspersky Password Manager, la aplicación te solicita esta contraseña y descifra el almacén para la sesión actual. En este mismo almacén cifrado también puedes almacenar otra información importante como números de tarjetas bancarias, escaneos de documentos o notas.

Kaspersky Password Manager también ofrece otras funciones útiles:

- Se puede utilizar para generar combinaciones de contraseñas únicas y verdaderamente aleatorias.

- Puede rellenar tus contraseñas tanto en ordenadores como en dispositivos móviles.

- La aplicación está disponible tanto para las principales plataformas móviles como para ordenadores macOS y Windows; también hay extensiones para navegadores populares.

- La base de datos de contraseñas se sincroniza en todos tus dispositivos de forma cifrada.

- Puedes usarla en lugar de Google Authenticator a fin de generar códigos 2FA para todas tus cuentas en todos tus dispositivos, incluidos los ordenadores.

- Comprueba si tus contraseñas han sido filtradas o vulneradas, y te avisa si necesitas cambiar alguna de ellas.

Con Kaspersky Password Manager, lo único que debes hacer es utilizar los métodos descritos anteriormente para crear y recordar una contraseña principal, que se utiliza para cifrar el almacén del administrador de contraseñas. Solo recuerda: tendrás que memorizar muy bien esta contraseña, porque si la pierdes, volverás al punto de partida. Nadie, ni siquiera los empleados de Kaspersky, puede acceder a tu almacén cifrado. Tampoco conocemos tu contraseña principal.

Recapitulemos

Entonces, ¿cómo gestionar adecuadamente las contraseñas en 2025?

- Sigue las pautas anteriores para crear una contraseña principal segura y utiliza nuestro servicio Verificador de contraseñas para probar su fortaleza criptográfica.

- ¿No puedes pensar en una contraseña principal segura? Crea una allí mismo y usa reglas mnemotécnicas para memorizarla.

- Instala Kaspersky Password Manager en todos tus dispositivos. Con esta aplicación, solo necesitas recordar la contraseña principal. La aplicación recordará el resto por ti.

- Utiliza claves de acceso y diversos métodos de autenticación de dos factores siempre que sea posible, preferiblemente a través de la aplicación. La combinación de una contraseña segura con métodos de autenticación seguros crea una sinergia poderosa que mejora significativamente la protección contra el acceso no autorizado a tus cuentas.

Fuente: www.latam.kaspersky.com