La masiva filtración de datos afecta a más de 17 millones de personas.

Ecuador tiene menos de 17 millones de habitantes y, según una firma de seguridad, la mayoría de los datos personales de casi todos ellos han sido expuestos.

La compañía de seguridad informática vpnMentor aseguró en un informe que dos de sus expertos detectaron a inicios de septiembre que un servidor utilizado por una empresa de análisis de datos y que contenía información personal sobre millones de ecuatorianos no contaba con los protocolos de protección necesarios.

Y, por lo tanto, casi cualquier persona podía acceder a ellos.

El gobierno de Ecuador no confirmó de inmediato la filtración, aunque indicó que está investigando lo sucedido y recopilando información al respecto.

«Desde primeras horas de la mañana, el gobierno ecuatoriano realiza una investigación para levantar toda la información y descubrir qué ha sucedido y quiénes son los responsables», indicó una fuente oficial a BBC News Mundo.

De confirmarse de forma oficial, sería la mayor filtración en línea de información personal en la historia del país sudamericano y una de las mayores en Latinoamérica, dado el número de personas expuestas.

¿Qué se sabe de la filtración?

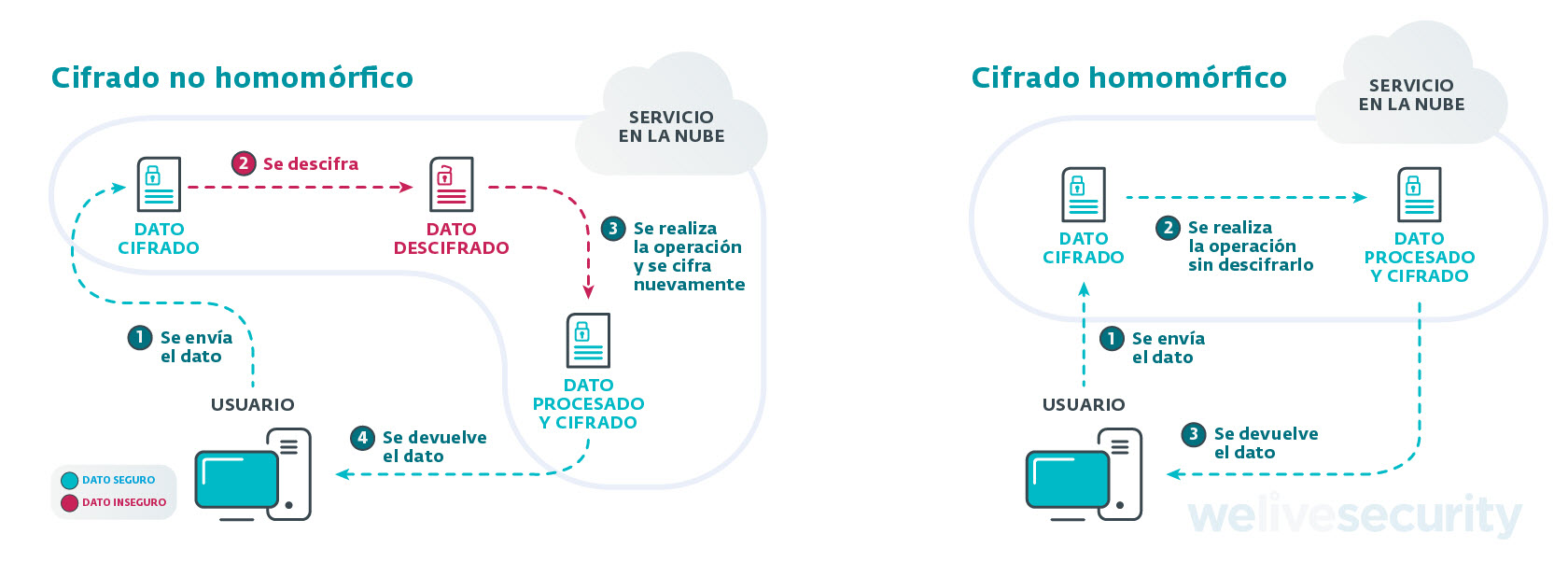

De acuerdo con vpnMentor, la filtración ocurrió desde un servidor en Miami que no contaba con los requisitos de seguridad establecidos y que era administrado por Novaestrat, una empresa ecuatoriana de marketing y análisis.

Se trata de 18 GB de datos distribuidos en una variedad de archivos y que incluía nombres, información financiera y datos civiles de hasta 20 millones de personas.

La filtración comprometió la información personal de millones de personas en Ecuador.

«La filtración abarca una gran cantidad de información personal confidencial (…) La mayoría de los individuos afectados parecen estar ubicados en Ecuador», señala la firma en un comunicado en su página web.

Tras el comunicado de vpnMentor, el acceso al servidor fue restringido por el equipo de seguridad informática de emergencia de Ecuador.

Novaestrat no respondió de forma inmediata a las preguntas de la BBC.

¿Qué información reveló la filtración?

Además de los datos de identidad básicos, los archivos expuestos incluían:

- números oficiales de identificación del gobierno

El caché de información también incluía algunos registros financieros que contaban los saldos de las cuentas de los clientes de un gran banco ecuatoriano, según la firma de seguridad informática.

Mientras, los registros de impuestos, incluidos los números de identificación de ingresos oficiales de las empresas, se encontraron en otro archivo.

¿Cuán grave es la filtración?

Según vpnMentor, se trata de una falla informática «particularmente grave», dado el tipo y la cantidad de información que se reveló sobre cada individuo.

«La violación de datos implica una gran cantidad de información sensible de identificación personal a nivel individual», escribieron Noam Rotem y Ran Locar, los expertos que encontraron la falla.

El gobierno de Ecuador anunció que investiga lo sucedido.

La noticia sobre la violación de datos fue revelada en el sitio web de ZDNet, quien consideró que esa información podría ser «tan valiosa como el oro en manos de bandas criminales».

Las búsquedas simples revelaban listas de ecuatorianos ricos, sus domicilios, si tenían hijos, los autos que conducían y sus números de matrícula, indicó el portal de tecnología.

«Esto pone a las personas en riesgo de robo de identidad y fraude financiero. Una parte maliciosa con acceso a los datos filtrados posiblemente podría reunir suficiente información para obtener acceso a cuentas bancarias y más», consideró vpnMentor.

La empresa informática estimó además que el acceso a detalles sobre los carros puede ayudar a los delincuentes a identificar vehículos específicos y la dirección de su propietario.

«Este tipo de violación de datos podría haberse evitado con algunas medidas de seguridad básicas», consideró el portal tecnológico.

¿Cómo se descubrió?

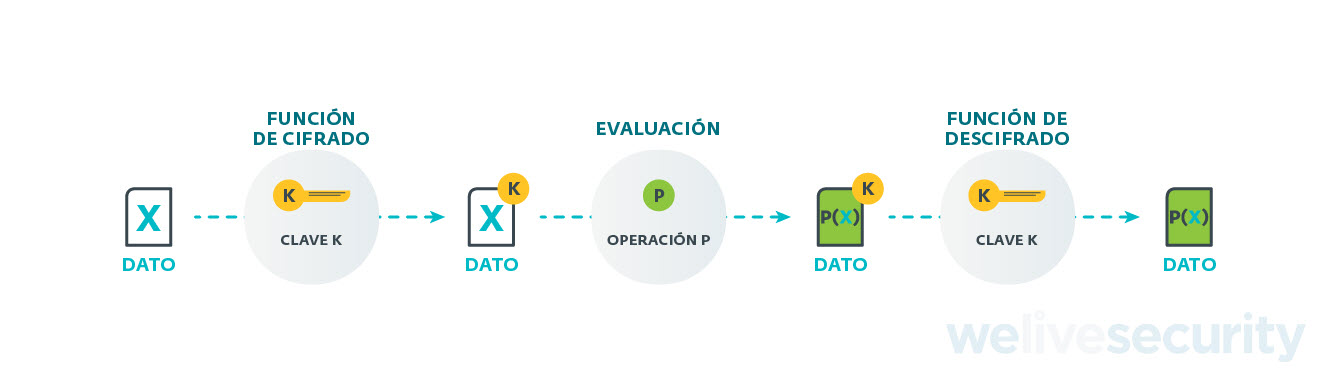

La agencia de seguridad informática indicó que descubrió la filtración como parte de un proyecto de mapeo web a gran escala.

Los expertos de vpnMentor escanean puertos IP y luego buscan vulnerabilidades en el sistema que indiquen una base de datos abierta.

Se desconoce quién pudo obtener acceso a los datos.

Fue así como encontraron que un servidor en Miami contenía información en la nube de millones de personas.

La compañía indicó que, como parte de su práctica, tras detectar la filtración, contactaron el propietario del servidor y le informaron sobre la vulnerabilidad.

¿Aún es riesgosa la fuga?

Desafortunadamente, sí.

Según vpnMentor, una vez que los datos se han expuesto, la filtración no se puede deshacer.

Esto implica que, aunque actualmente no se puede acceder a la base de datos del servidor, la información podría estar ya en manos de partes malintencionadas.

Según el reporte, la filtración también podría tener un impacto en empresas ecuatorianas, ya que los datos filtrados incluían información sobre empleados, así como detalles sobre algunas compañías.

«Estas compañías pueden estar en riesgo de espionaje comercial y fraude. El conocimiento de los empleados de una empresa podría ayudar a los competidores u otras partes maliciosas a recopilar datos confidenciales adicionales de la empresa», indicó vpnMentor.

Fuente: www.bbc.com