La compañía ha sido elegida por el Gobierno de EE. UU. para que controle a los hackers más peligrosos del mundo. Además de los expertos que hay en su equipo, la compañía dispone de otro superpoder: la omnipresencia de sus productos le permiten ver y oír casi todo lo que pasa en internet

Recientemente, el Pentágono concedió a Microsoft un contrato de cerca de 9.000 millones de euros para transformar y los sistemas de computación en la nube de las fuerzas armadas de EE. UU. y alojarlos. Pero esa montaña de dinero venía con un desafío implícito: ¿Podría Microsoft mantener la seguridad de los sistemas del Pentágono frente algunos de los hackers más persistentes, sofisticados y con mejores recursos del mundo? El vicepresidente del Centro de Estudios Estratégicos e Internacionales, James Lewis, afirma: «Reciben un ataque cada hora todos los días».

El lucrativo contrato se ha convertido en la última victoria de Microsoft sobre Amazon, su rival en la nube. Pero también en su gran responsabilidad de cara a la seguridad nacional, un área que, hasta ahora, se ejecutaba casi en exclusiva en la capital, Washington D. C. (EE. UU.). Ahora docenas de ingenieros y analistas de inteligencia de Microsoft se dedican a vigilar y a detener la proliferación de los hackers financiados por gobiernos de todo el mundo.

Los miembros del equipo, llamado MSTIC (siglas en inglés de Centro de Inteligencia de Amenazas de Microsoft), controlan distintas amenazas. Hay un grupo responsable de los hackers rusos con su nombre en código Strontium, otro controla a los hackers norcoreanos con su nombre en clave Zinc, y otro sigue a los hackers iraníes con nombre en clave Holmio. MSTIC rastrea a más de 70 grupos de amenazas financiados por diferentes gobiernos.

Atacar y defender

John Lambert

La sede de Microsoft es tan enorme y laberíntica como cualquier instalación gubernamental, con cientos de edificios y miles de empleados. Fui ahí a conocer al equipo de Microsoft que rastrea a los hackers más peligrosos del mundo. John Lambert lleva trabajando en Microsoft desde 2000, cuando vio por primera vez una nueva realidad de ciberseguridad que se hizo patente tanto en la capital de Washington como en la sede de Microsoft del estado de Washington.

En aquel entonces, Microsoft era una compañía especialmente poderosa, ya que monopolizaba el software para PC, y se había dado cuenta de la importancia de internet. A pesar de que Windows XP era increíblemente inseguro, estaba conquistando el mundo. El equipo fue testigo de una serie de enormes y vergonzosos errores de seguridad, incluidos los gusanos que se reproducían como Code Red y Nimda. Esos errores afectaron a muchísimos clientes públicos y privados de su enorme cartera, poniendo en peligro su negocio principal. Pero en 2002, Bill Gates envió su famoso memorando en el que insistía en la importancia de una «computación fiable».

Fue entonces cuando Redmond tuvo que empezar a lidiar con la verdadera importancia de la ciberseguridad. También fue cuando Lambert descubrió con asombro el lado ofensivo del cibermundo. El responsable detalla: «Los límites de ataque y defensa deben ser perfectos. Para defenderse bien, es necesario poder atacar. También hay que tener la mentalidad ofensiva; no se puede pensar solo en la defensa si no sabemos ser creativos a la hora de atacar».

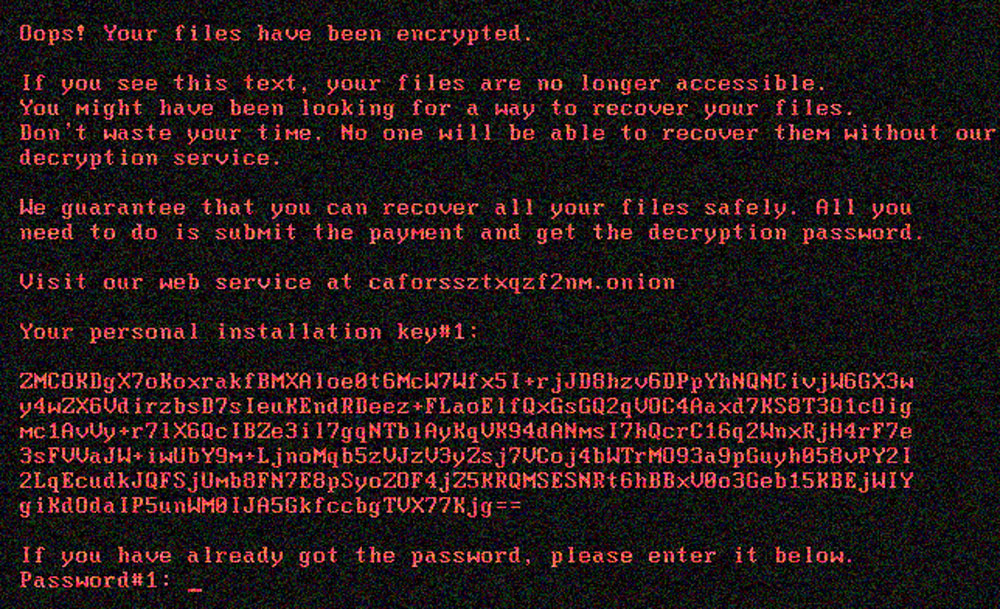

Al ver el aumento del número de ciberataques financiados por gobiernos, Lambert utilizó esta mentalidad ofensiva para impulsar cambios fundamentales en la forma en la que Microsoft abordaba el problema. El objetivo era pasar del desconocido «mundo en la sombra», en el que los equipos de defensa observaban, frustrados, cómo los hackers más sofisticados penetraban en las redes con fuertes «vulnerabilidades desde el día cero», a un dominio en el que Microsoft podría verlo casi todo.

Lambert se preguntaba: «¿Cuáles son los superpoderes de Microsoft?». La respuesta estaba en su omnipresente su sistema operativo Windows, lo que daba a la empresa las herramientas para detectar lo que ocurre en enormes regiones de internet. Por supuesto, ese superpoder también plantea cuestiones de privacidad que aún no hemos resuelto. Pero, en cuanto la seguridad se trata de una gran ventaja.

Los productos de Microsoft ya disponían sistemas de Informe de errores de Windows para tratar de comprender los errores generales y el malfuncionamiento. Pero fueron Lambert y su equipo quienes convirtieron estos sistemas en poderosas herramientas de seguridad y con una complejidad mucho menor. Anteriormente, los equipos de seguridad tenían que recorrer el mundo para encontrar las máquinas afectadas, copiar sus discos duros y sumergirse lentamente en sus incidentes. Ahora esas máquinas simplemente se comunican con Microsoft. Prácticamente todos los accidentes y comportamientos inesperados se comunican a la empresa, que clasifica esa gran cantidad de datos y suele encontrar el malware antes que nadie.

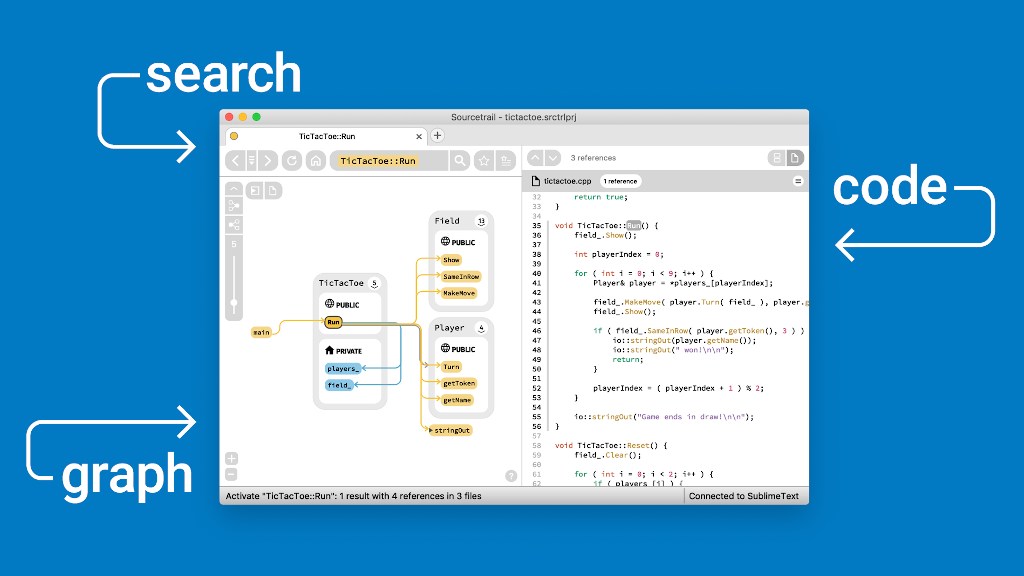

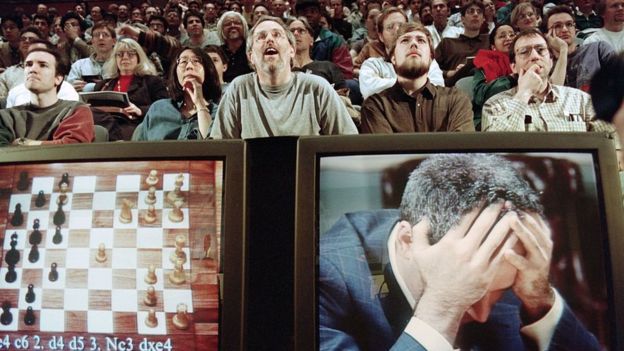

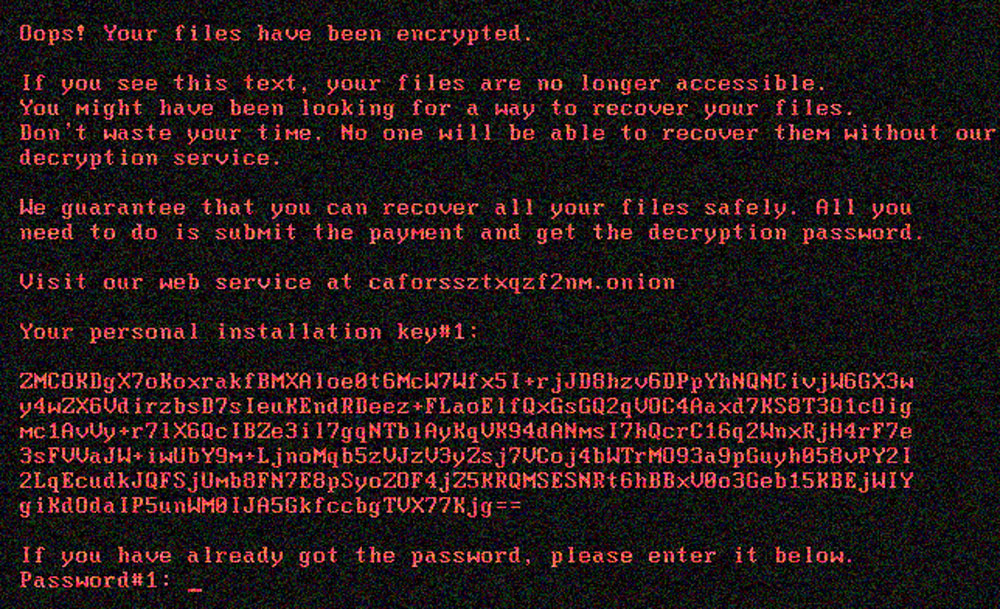

El malware conocido como Bad Rabbit, que en 2017 fingió ser una actualización de Adobe Flash para borrar el disco duro de una víctima, es un ejemplo de cómo Microsoft transformó una debilidad en un punto fuerte. A los 14 minutos de la introducción del ransomware, los algoritmos de aprendizaje automático repasaron los datos y rápidamente empezaron a comprender el ataque. Windows Defender comenzó a bloquearlo automáticamente, mucho antes de que cualquier humano supiera lo que ocurría.

Bad Rabbit fue visto principalmente en Rusia y Ucrania en 2017. Esta es la nota de rescate que recibían las víctimas. Créditos: Kasperky Labs

El antiguo miembro de la Agencia de Seguridad Nacional Jake Williams afirma: «Es algo que no tiene nadie más: visibilidad y datos. Los datos que no tiene nadie más están relacionados con los fallos de las aplicaciones en el sistema operativo y la capa de software. Incluso para fallos de terceros, la telemetría puede solucionarlos. A medida que se empiezan a buscar los objetivos del ataque, Microsoft ya dispone de esa capacidad a través de su telemetría». Esa telemetría ha convertido a cada máquina y producto de Windows en una fuente de datos y registros de Microsoft, que funciona al instante y en todo el mundo.

El experto, quien luego fundó la empresa de ciberseguridad Rendition Infosec, añade: «Microsoft ve cosas que nadie más ve. Encontramos algo de forma rutinaria, por ejemplo, como las marcas para las IP maliciosas en Office 365 que Microsoft señala, pero durante meses no lo vimos en ningún otro lugar».

Conectar los puntos

La inteligencia de las ciberamenazas requiere una disciplina de rastrear a los adversarios, seguir sus rastros y crear datos que se puedan usar para ayudar a los equipos y dificultar la vida del enemigo. Para lograrlo, el equipo de MSTIC, que ya lleva cinco años trabajando, incluye a antiguos espías y operadores de inteligencia del Gobierno, cuya experiencia en lugares como Fort Meade, el hogar de la Agencia de Seguridad Nacional de EE. UU. y el Comando Cibernético de Estados Unidos, se traduce inmediatamente en su importante papel en Microsoft.

MSTIC da nombre a docenas de amenazas, pero la geopolítica es complicada: China y Estados Unidos, dos de los jugadores más importantes del ciberespacio y las dos economías más grandes del mundo, nunca se mencionan con tanta frecuencia como ocurre con países como Irán, Rusia y Corea del Norte.

El director de programas estratégicos y asociaciones de MSTIC, Jeremy Dallman, afirma: «Nuestro equipo utiliza los datos, conecta los puntos, cuenta la historia, rastrea al autor y sus comportamientos. Caza a los atacantes, sigue sus movimientos, sus planes y sus objetivos, y se adelanta a todo eso».

El director de investigación avanzada de protección contra las amenazas del equipo de Microsoft Defender, Tanmay Ganacharya, trabaja en crear nuevas capas de defensa aplicando ciencia de datos a la gran cantidad de señales entrantes. El responsable señala: «Como tenemos productos en todos los campos, disponemos de sensores que nos traen el tipo correcto de señales. El problema consistía en abordarlos todos».

Microsoft, al igual que otros gigantes tecnológicos como Google y Facebook, informa regularmente a las personas atacadas por hackers gubernamentales, lo que ofrece a las víctimas la oportunidad de defenderse. En el último año, MSTIC notificó a unos 10.000 clientes de Microsoft que estaban sufriendo ataques de hackers gubernamentales.

Nuevos objetivos

En agosto MSTIC descubrió lo que se conoce como una campaña de descubrimiento de contraseñas. Un grupo hacker adivinó alrededor de 2.700 contraseñas de cuentas asociadas a la campaña de elecciones presidenciales de EE. UU., de los funcionarios del Gobierno, de los periodistas y de iraníes de alto perfil que vivían fuera de Irán. Cuatro cuentas fueron afectadas en este ataque. Los analistas de MSTIC identificaron los ataques rastreando una infraestructura que Microsoft sabía que estaba controlada exclusivamente por el grupo iraní de hackers llamado Phosphorus.

Dallman explica: «Cuando conseguimos comprender su infraestructura, tenemos una dirección IP que sabemos que es suya y que usan con fines maliciosos, podemos empezar a buscar los registros DNS, los dominios creados, el tráfico de la plataforma. Cuando empiezan a usar esa infraestructura para este tipo de ataques, lo vemos porque ya estamos rastreándola como un indicador conocido del comportamiento de ese actor».

Después de realizar un considerable trabajo de reconocimiento, Phosphorus intentó explotar el proceso de recuperación de la cuenta utilizando los números de teléfono reales de sus objetivos. MSTIC ha descubierto que Phosphorus y otros hackers patrocinados por gobiernos, incluido el Fancy Bear de Rusia, utilizan esa táctica sistemáticamente para intentar descubrir los códigos de autenticación de dos factores para objetivos de alto nivel.

Lo que en esta ocasión elevó la alarma de Microsoft por encima de lo normal fue que Phosphorus varió su procedimiento operativo estándar de perseguir a ONG y otras organizaciones de sanciones. El enfoque cambió, las tácticas también y el alcance aumentó. Dallman detalla: «Esto no es infrecuente, la diferencia reside en que su escala era significativamente mayor de lo que habíamos visto antes. Se dirigen a este tipo de personas con frecuencia, lo diferente fue la escala y la gran cantidad de trabajo de reconocimiento que habían realizado para esta campaña. Y finalmente, todo se redujo a las personas que fueron su objetivo, incluida la persona central de la campaña presidencial». La investigación de Microsoft finalmente señaló como responsables a hackers iraníes, tal y como informó Reuters.

El campus de Microsoft en Redmond es enorme. Con más de 8 millones de pies cuadrados (casi 750.000 metros cuadrados), cuenta con más de 50.000 empleados. Créditos: Microsoft

«Hemos visto los patrones»

En las dos décadas que Lambert lleva en Microsoft, las herramientas y las armas cibernéticas han proliferado en docenas de países, hay cientos de grupos capaces de ejecutar ciberdelitos y cada vez más empresas del sector venden vulnerabilidades a compradores dispuestos a pagar bastante. Lambert alerta: «Esta proliferación significa una gama mucho más amplia de víctimas. Más actores para rastrear».

Esto es lo que ocurre en los hackeos políticos. Una consecuencia de las elecciones estadounidenses de 2016 ha sido el aumento del gran número de actores que luchan para hackear partidos políticos, campañas y grupos de expertos, sin mencionar al propio Gobierno. Los hackeos relacionados con las elecciones han sido típicamente relacionados con los «cuatro grandes»: Rusia, China, Irán y Corea del Norte. Pero se está extendiendo a otros países, aunque los investigadores de Microsoft se negaron a especificar lo que han visto últimamente.

El director general de proyectos en MSTIC, Jason Norton, explica: «La novedad son los nuevos países que se unen a la batalla y que no estaban allí antes. Sobre los dos grandes [Rusia y China], ahora, sí que podemos decir que llevan dedicándose a esto desde mucho antes de las elecciones de 2016. Pero ahora vemos otros países haciendo lo mismo, pinchando y presionando para conocer las piezas correctas con el fin de tener un impacto o influencia en el futuro».

Dallman coincide: «El campo se está llenando. Los hackers aprenden unos de otros. Y a medida que aprenden las tácticas más conocidas, las cambian y las utilizan».

Las próximas elecciones estadounidenses también son diferentes, dado que ya nadie se sorprende de actividad maliciosa. Antes de 2016, la ciberactividad rusa fue recibida con una ingenuidad atónita colectiva, lo que contribuyó a la parálisis y a una respuesta insegura. Esta vez no será así. Dallman señala: «La diferencia estriba en que ahora sabemos lo que va a suceder«.

Y añade: «En aquel entonces, se trataba más de algo desconocido, y no estábamos seguros de cómo se desarrollarían las tácticas. Ahora sí que lo sabemos porque hemos visto los patrones. Lo vimos en 2016, vimos lo que hicieron en Alemania, los vimos en las elecciones francesas, todos siguiendo el mismo modus operandi. En la mitad de la legislatura del Gobierno de EE.UU. de 2018 lo vimos también, aunque en menor grado, algunos de los mismos modus operandi, los mismos actores, los mismos tiempos, las mismas técnicas. Ahora sí que sabemos que este es el modus operandi que estamos buscando para 2020. Y ya hemos empezado a ver a otros países con otras tácticas».

La nueva norma es que las empresas de ciberinteligencia de la industria tienden a liderar este tipo de actividad de seguridad pública mientras el Gobierno las sigue. En 2016, CrowdStrike fue el primero que investigó y señaló la actividad rusa con el objetivo de interferir con las elecciones estadounidenses. Las fuerzas policiales y de inteligencia de EE. UU. confirmaron más tarde los hallazgos de esta compañía y finalmente, tras la investigación de Robert Mueller, acusaron a los hackers rusos y detallaron la campaña de Moscú (Rusia).

Con un tamaño total cercano a los 1.000 millones de euros, Microsoft es ahora un orden de magnitud más grande, lo que le permite aportar enormes recursos al desafío de la seguridad. Y el gigante tecnológico tiene otra gran ventaja: sus ojos, oídos y software están en todas partes. Como diría Lambert, ese es su superpoder.

Fuente: www.technologyreview.es