Compartimos una serie de herramientas y recomendaciones para almacenar credenciales y datos de manera segura, como son gestores de contraseñas, soluciones VPN y herramientas de cifrado.

Compartimos una serie de recomendaciones y herramientas para administrar y proteger nuestros datos de forma más eficiente, teniendo en cuenta las mejores prácticas en materia de seguridad informática. Para cada uno de los escenarios planteados recomendamos herramientas útiles para cada una de las tareas.

En este sentido, además de recordar algunos conceptos básicos sobre la seguridad de los datos, hablaremos de las siguientes herramientas: KeePass, Have I Been Pwned, VeraCrypt, Google Drive y ExpressVPN.

1- Seguridad de Credenciales

En esta sección hablaremos de las herramientas: ‘KeePass’ y ‘Have I Been Pwned’.

Por lo general, en cualquier sistema, antes de intercambiar datos o acceder a nuestra información se nos solicitará que ingresemos nuestras credenciales de acceso. Se trata de la forma más común de demostrar nuestra identidad, ya que, en teoría, cómo está compuesta la contraseña es algo que solo nosotros sabemos.

Continuamente recordamos la importancia de utilizar contraseñas fuertes que sean difíciles de adivinar. Las mejores prácticas de seguridad también sugieren utilizar contraseñas diferentes para cada sitio o aplicación que utilicemos, además de modificarlas periódicamente, preferentemente cada 90 días.

Esto se debe a que, a pesar de tener una contraseña altamente segura, puede ocurrir que un sitio o servicio al cual ingresamos utilizando credenciales de acceso sea vulnerado en algún momento. En estos casos, es poco lo que podemos hacer como usuarios para evitar que nuestra contraseña se filtre, ya que no tenemos control sobre el sitio o servicio afectado. Sin embargo, si utilizamos contraseñas diferentes para cada sitio el impacto ante una posible brecha será menor, ya que las credenciales que se filtran únicamente funcionan para el sitio vulnerado. Si utilizamos la misma contraseña en todas las plataformas, existe siempre la posibilidad de que el efecto de una brecha en un sitio se propague, afectando nuestra privacidad en otros sitios.

Ahora bien, la mayoría de nosotros utilizamos decenas de sitios y aplicaciones. Memorizar decenas de contraseñas diferentes puede ser difícil, especialmente si tenemos que modificarlas periódicamente. Esta es la causa por la que muchos usuarios eligen utilizar siempre la mismas contraseñas y rara vez la modifican. Sin embargo, lo que quizás algunos usuarios no saben es que existen gestores de contraseñas que nos facilitan esta tarea.

Uno de estos gestores es KeePass. Se trata de una herramienta de software libre que nos permite almacenar todas nuestras credenciales (usuario + contraseña) para diversas plataformas. Se puede utilizar tanto en Windows como en MacOS y sistemas operativos tipo Unix. Sólo necesitamos recordar una única “contraseña maestra” para poder acceder a una base de datos con todas las credenciales que hayamos almacenado. Además, la herramienta nos ofrece la opción de generar y almacenar nuevas contraseñas, que son seguras y que no necesitaremos recordar. Luego, podremos copiar la contraseña elegida al portapapeles y pegarla directamente en el sitio.

Todas las credenciales que se ingresan o crean en KeePass se almacenan en una base de datos encriptada con AES + Twofish (algoritmos considerados seguros). Esta base de datos se almacena localmente en nuestro equipo, en otras palabras, KeePass no sube esta base de datos a Internet.

La herramienta soporta extensiones y también permite la modificación del código fuente. Para información más detallada, pueden visitar el sitio oficial de KeePass.

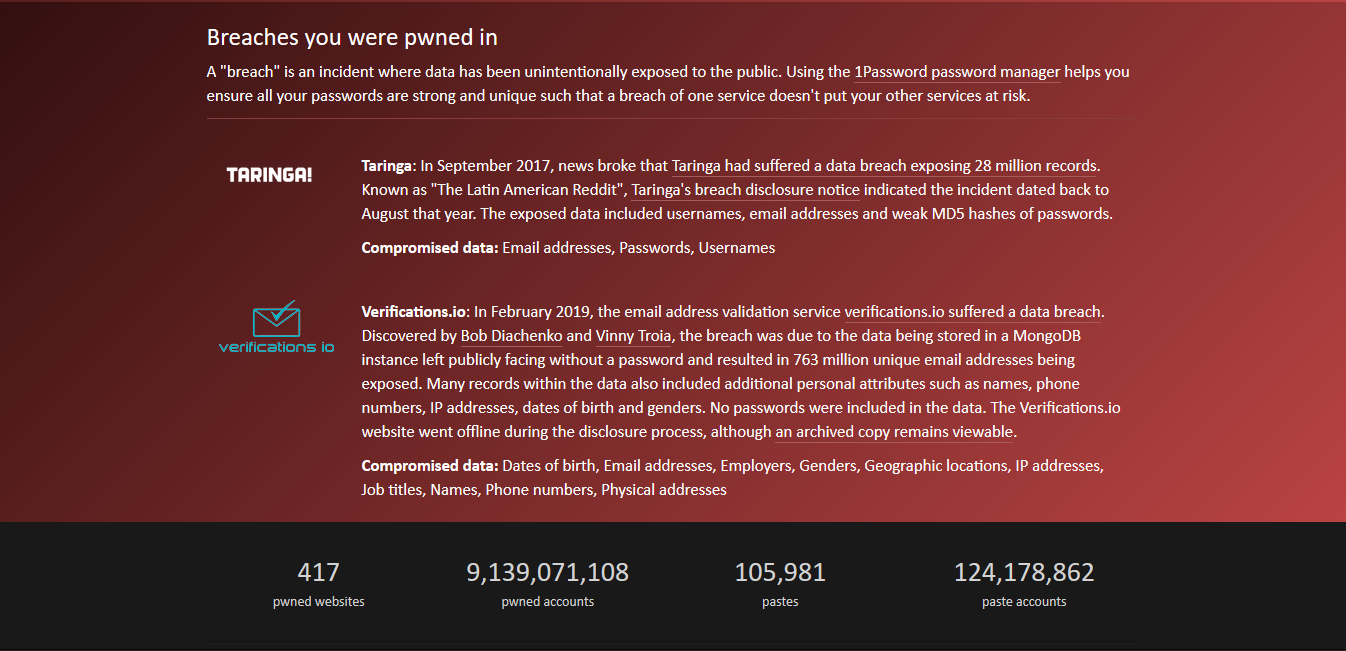

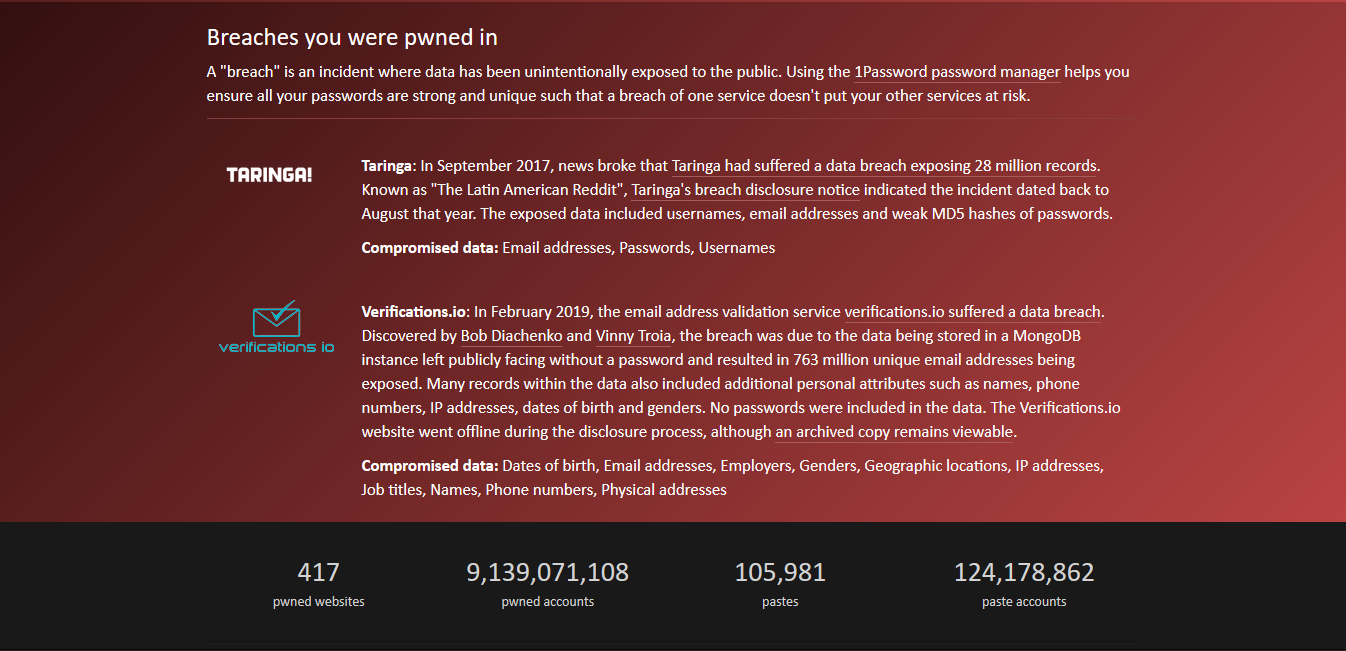

En esta misma línea, es una buena idea utilizar Have I Been Pwned. Se trata de una herramienta web que nos permite comprobar si algún sitio en el que nos hayamos registrado utilizando nuestra dirección de email ha sido vulnerado.

2- Herramientas para asegurar datos almacenados en nuestro equipo

En esta sección hablaremos de las herramientas: ‘VeraCrypt’, ‘Google Drive’ y ‘zip’.

La información puede encontrarse en tres estados: En reposo, en tránsito o en uso. Aunque en esta publicación nos enfocaremos en los primeros dos estados. Empecemos por el primer escenario, cuando nuestra información se encuentra “en reposo”. En este caso, nuestra información está almacenada en algún equipo, más precisamente, en un disco duro o unidad de almacenamiento.

¿Qué ocurre si perdemos el acceso al disco?

Puede ocurrir que nuestro equipo sea robado o que el disco duro se dañe. Para cada uno de estos escenarios surge una nueva pregunta:

- ¿Cómo nos aseguramos que un tercero no puede acceder a la información que contiene el equipo robado o extraviado?

Respuesta: encriptando los contenidos del disco.

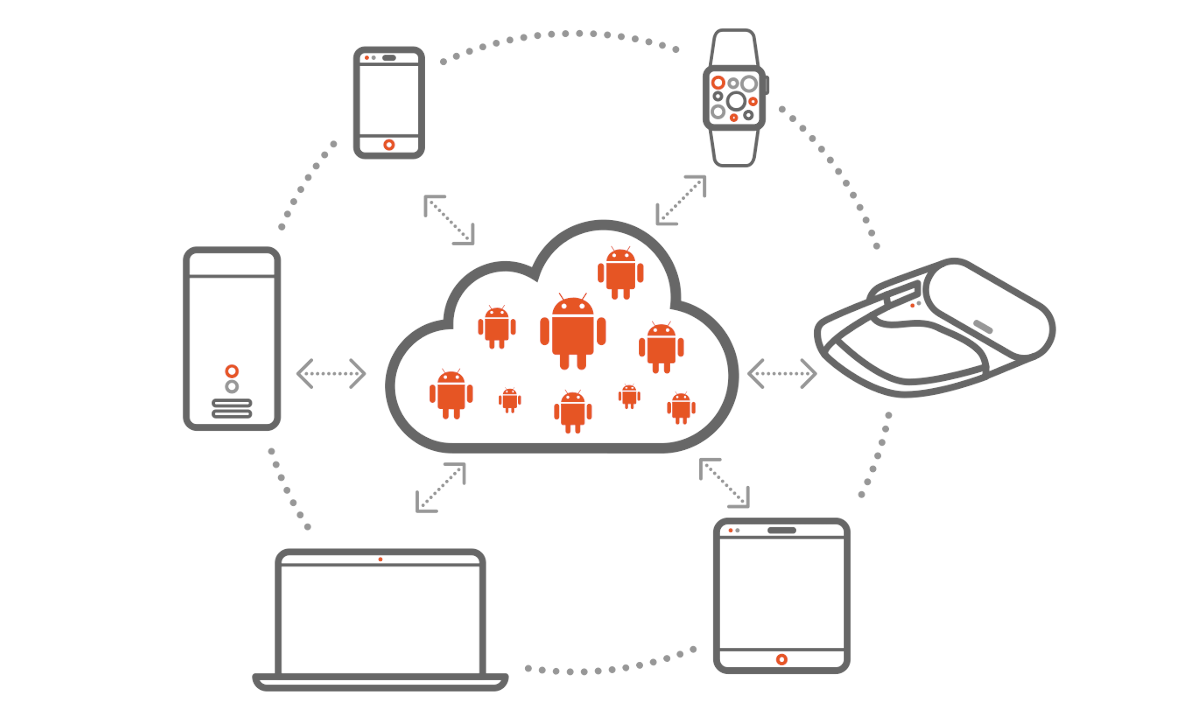

En dispositivos Android, a partir de la versión 6.0, la encriptación total de disco es obligatoria para los fabricantes y se encuentra activada por defecto. Sin embargo, esto no ocurre de la misma manera en dispositivos Windows, Mac o en sistemas operativos tipo Unix.

VeraCrypt: es una herramienta de software libre multiplataforma que permite encriptar nuestros datos en reposo en estos sistemas. Esta herramienta nos permitirá crear volúmenes encriptados en los que podemos almacenar carpetas o archivos individuales, o bien, podemos optar por encriptar la totalidad del disco duro, utilizando algoritmos como AES o TwoFish, que son altamente seguros en ambos casos, o incluso una combinación “en cascada” de ambos.

Al crear un volumen encriptado, VeraCrypt se nos solicitará una contraseña para el descifrado de los datos. Esta es una buena oportunidad para comenzar a utilizar KeePass para crear una contraseña segura.

El aspecto más importante de utilizar herramientas como VeraCrypt, o cualquier otra herramienta similar, es que nuestros datos permanecerán confidenciales aun cuando nuestro dispositivo haya sido extraviado o robado.

- ¿Cómo podemos recuperar nuestra información si esto ocurre?

Respuesta: habiendo hecho una copia de seguridad de nuestros datos de antemano.

El proceso de realizar un backup es simple: consiste en copiar nuestros datos a otros medios de almacenamiento. Realizar estas copias de seguridad es fundamental para mantener la disponibilidad de nuestros datos en el caso de que nuestro equipo se dañe o extravíe.

Siguiendo las mejores prácticas en materia de seguridad informática, lo más recomendable es que el almacenamiento de resguardo se encuentre en otra ubicación, en lo posible, lejana a la información original. Esto es para prevenir que el evento que haya afectado a la información original afecte también a la copia de seguridad, como puede ser un robo, inundación, incendio, etc.

En este sentido, si no disponemos de nuestro propio servidor, es posible utilizar servicios de almacenamiento en línea, siempre y cuando se trate de proveedores serios, como puede ser Google Drive. Este servicio permite a cualquier usuario almacenar hasta 15 GB de información de manera gratuita.

Pero antes de subir nuestra información hay que tener dos factores en cuenta:

- Compresión: para maximizar el espacio disponible, los datos que subamos a Internet deberían ser comprimidos.

- Encriptación: los datos que vayamos a subir a Internet también deben estar encriptados para garantizar la confidencialidad de la información ante cualquier incidente. Más allá de la propia encriptación que provee el servicio, es una buena idea adicionar una capa de encriptación propia.

Hay múltiples herramientas que nos permiten realizar ambas tareas, como, por ejemplo, WinRar en Windows o la herramienta zip de Unix. Ambas nos permiten cifrar archivos o carpetas usando encriptación segura, que solo pueden ser descifrados con las contraseñas que le hayamos configurado al archivo.

Es importante recordar que para recuperar la información encriptada son necesarias las credenciales, por lo que si utilizan KeePass para almacenar las claves, debemos asegurarnos de que la base de datos sea la principal prioridad a la hora de realizar una copia de seguridad.

3- Herramientas para asegurar los datos en tránsito

En esta sección hablaremos de las herramientas: ‘ExpressVPN’

Finalmente, debemos considerar la confidencialidad de nuestros datos mientras éstos son transferidos desde nuestro equipo hacia otro equipo o sitio a través de Internet. Esto se vuelve aún de mayor importancia si la red de área local a la cual estamos conectados no es segura, por ejemplo, si utilizamos una red Wi-Fi pública.

Lo primero que viene a la mente es la utilización de un servicio de VPN para generar un túnel seguro entre ambos equipos, a través del cual se transmitirá todo el tráfico de red.

ExpressVPN es un proveedor de servicios VPN que nos permite elegir entre la utilización de protocolos L2TP+IPSec o el más versátil OpenVPN. Todo el tráfico que se envía desde nuestro equipo hacia el mundo exterior viajará cifrado y será ilegible para cualquier atacante que intente espiar nuestras actividades.

Hay que aclarar que la utilización de una VPN no nos protegerá de engaños como el phishing, por lo que siempre debemos estar atentos.

Conclusión

Es importante tener en cuenta la seguridad de nuestros datos en cada uno de sus estados. Las herramientas que mencionamos en este artículo, si bien no son las únicas que deberían utilizar, los ayudarán a mantener la confidencialidad, integridad y disponibilidad de sus datos durante las etapas de reposo y tránsito. Como habrán notado, la encriptación de los datos y las copias de resguardo son conceptos fundamentales.

En este articulo no mencionamos el tercer estado, los datos en uso, ya que sería un artículo completo por sí mismo. Sin embargo, es otro factor importante a tener en cuenta. Llamamos datos en uso a aquellos que están almacenados temporalmente en la memoria RAM o registros del CPU mientras éstos se utilizan. La seguridad en esta etapa está más asociada a la utilización de aplicaciones seguras y actualizadas junto al uso de soluciones anti-malware. Lamentablemente, las medidas que mencionamos en este artículo no resultarán útiles si, por ejemplo, nuestras credenciales están siendo capturadas por un keylogger con acceso al portapapeles.

Como conclusión, cuantas más medidas de seguridad adoptemos y cuanto mayor sea el número de mejores prácticas que respetemos, el riesgo de que nuestra información sea robada será menor. Esto nos ayudará a conformar una defensa en capas que hace menos probable que suframos un incidente de seguridad. Por eso, el primer paso es ser consciente de los riesgos.

Fuente: www.welivesecurity.com