Mensajes y asuntos de correo más utilizados por los cibercriminales

Repasamos cuáles fueron los mensajes y los asuntos de correo que más efectivos resultaron para los cibercriminales al momento de llevar adelante sus ataques de ingeniería social en 2019.

Al igual que en otros años, este 2019 uno de los ataques más efectivos han sido los de ingeniería social, entre ellos los ataques de phishing. Si bien ya hemos hablado anteriormente en varias oportunidades acerca de este tipo de ataque, a continuación, vamos a repasar algunos de los conceptos que explican el porqué de este fenómeno.

Un detalle, que no es nuevo, sino que se ha mantenido a lo largo de los últimos años, inclusive en 2019, es el hecho de que los cibercriminales permanentemente están buscando mejorar sus técnicas para llevar adelante ataques cada vez más ingeniosos y elaborados. Esto lo hemos visto, por ejemplo, en una gran cantidad de campañas de phishing analizadas durante el 2019 en las cuales se incorporaron certificados SSL en los servidores, logrando de esta manera que el mismo navegador le informe al usuario que está navegando en una página “segura”. También han sido una constante los mensajes que apuntan directamente a dispositivos móviles, en los cuales la URL completa es muy difícil de ver, al igual que el crecimiento de los ataques homográficos, donde la dirección del sitio al que se invita a acceder es prácticamente la misma que el sitio real.

Los mensajes más efectivos a la hora de buscar captar posibles víctimas, según el último reporte de KnowBe4, son los relacionados a los problemas se seguridad de los usuarios finales; principalmente los dirigidos a entornos corporativos. Entre ellos, los que utilizan algunas de las siguientes excusas:

- Verificación de contraseña requerida de forma inmediata

- Un intento de entrega fue realizado

- Desactivación de la [dirección correo] en proceso

- Nuevos “food trucks” llegan a la [nombre de la empresa]

- Nuevos beneficios para los empleados

- Política de vacaciones y licencias por enfermedad revisada

- Tiene un nuevo mensaje de voz

- Nuevos cambios en la organización

- Cambio de contraseña requerido de forma inmediata

- Revisión de personal [año]

El uso de mensajes de tipo corporativo se explica a partir de la intención de buscar comprometer sistemas de empresas para así lograr exfiltrar su información.

Otra modalidad que estuvo muy presente este año fue la que se conoce como Business Email Compromise (BEC), que no se trata de otra cosa que de correos dirigidos en los que los cibercriminales suplantan la identidad de la cuenta de correo de una empresa (ya sea mediante técnicas de spoofing o directamente habiendo conseguido acceso a la misma) con la finalidad maximizar la efectividad del mensaje enviado al hacerse pasar por un remitente conocido. Generalmente, el contenido de estos mensajes está relacionado a temas de injerencia directiva o decisoria en cuanto; por ejemplo, un mensaje que reciben todos los empleados desde una supuesta casilla de recursos humanos, o bien un departamento determinado (financias por nombrar alguno) que recibe un pedido urgente por parte de su superior.

Según el reporte al respecto de la empresa Barracuda, este tipo de ataques son veinte veces más efectivos que los phishing convencionales y han generado pérdidas superiores a los 26 mil millones de dólares en los últimos 4 años.

Volviendo al tema de los mensajes que incluyen en el asunto de los correos de phishing, algunos de los asuntos que más clics generaron durante 2019 en correos que apuntaban a cuentas no corporativas, son los siguientes:

- Nuevo mensaje de voz en Skype

- Reembolso de la transacción

- [Nombre de un contacto] compartió un documento contigo

- Microsoft Teams: por favor autentificar su cuenta

- Bonos para empleados seleccionados

- Cisco Webex: su cuenta de ha sido bloqueada

- Amazon: dirección de facturación no coincide

- USPS: Paquete de alta prioridad: ¡Verifique por dónde va!

- Verizon: actualización seguridad

- Adobe Cloud: compartieron un documento con usted

En la mayoría de los casos los ciberdelincuentes buscan enviar correos con este tipo de mensaje en el asunto para robar credenciales de acceso a servicios masivos, ya sea con la finalidad de obtener datos sensibles de las víctimas almacenados en los mismos o generar bases de datos para luego comercializarlas en el mercado negro.

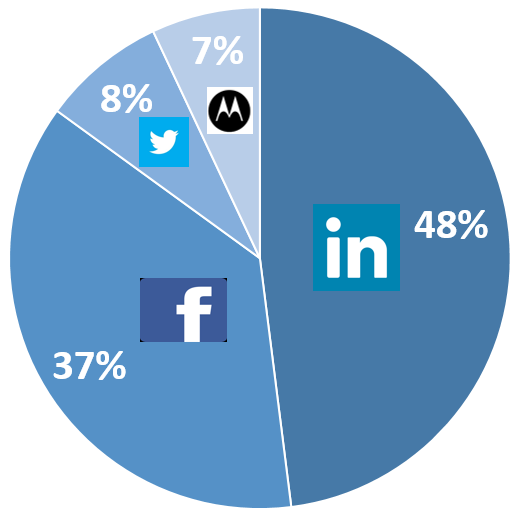

En el caso de los mensajes que buscan captar credenciales de redes sociales, el reporte muestra que LinkedIn, la red social de perfiles corporativos y laborales, recibe casi la mitad de los intentos, con el 48% de los envíos con mensajes del tipo: “Agrégame”, “Su cuenta aparece en nuevas búsquedas”, “Su perfil fue visitado”, “Reseteo de contraseña” o “Pedido de desactivación”.

En el caso de Facebook, los mensajes más frecuentes son del tipo: “Alguien te mencionó en una publicación”, “Tus amigos te etiquetaron en las siguientes fotos”, “Cuenta de correo principal modificada”.

En menor medida, en el caso de Twitter los mensajes que se registraron con mayor frecuencia son del tipo: “Alguien te envió un mensaje directo” o los servicios online de Motorola con “Alerta de acceso de Chrome en Motorola Moto X”.

Cómo estar protegido ante este tipo de ataques

Algunas de las prácticas recomendadas para estar protegidos ante este tipo de ataques, son:

- Verificar la dirección del remitente. Si bien los cibercriminales en algunas oportunidades utilizan técnicas como el spoofing de remitente, a través de las cuales pueden hacerse pasar por una dirección real, si se verifica el encabezado del mismo se puede llegar a detectar que el envío se realizó a través de otro servidor.

- En caso de que el remitente sea el real, pero se dude de la veracidad del mensaje, contactarlo por otro medio y validar si el mensaje realmente existió.

- De la misma manera que es necesario verificar el remitente, se debe analizar minuciosamente el enlace al cual se invita a hacer clic. En general no se recomienda acceder directamente a un enlace que viene incluido en un mensaje. Si se trata de un caso real y el usuario debe acceder a su cuenta, es recomendable que lo realice de la manera tradicional, desde su acceso directo, a través de una app o ingresando manualmente la URL del servicio al cual desea acceder en el navegador.

- Es sumamente importante activar en todas las cuentas que así lo permitan el Doble Factor de Autenticacion, ya que, de esta manera, en caso de que el usuario se haya visto afectado por una filtración de sus credenciales, este código aleatorio que llega al dispositivo móvil vía aplicación o SMS, es muy difícil de adivinar u obtener.

- Para los usuario de Google Chrome es posible activar la extensión de verificación de contraseñas, la cual permite recibir alertas en tiempo real si se quiere utilizar una contraseña que ha formado parte de alguna filtración.

Como siempre decimos, el primer paso para los usuarios es aprender a reconocer este tipo de correos y tomarse unos minutos para corroborar que no hay nada sospechoso. Para eso, recomendamos leer 8 señales que indican que eres un blanco fácil de las estafas por Internet, un artículo en el que encontrarás una guía con algunas de las técnicas más comunes utilizadas por los cibercriminales para engañar a los usuarios. Por último, para el próximo año plantéate la meta de utilizar mejores contraseñas. Para ello te recomendamos leer el siguiente artículo: Contraseñas, la llave maestra de tu información.

Fuente: www.welivesecurity.com