Teletrabajo y seguridad de la información: cómo prepararse para este 2021

¿El teletrabajo llegó para quedarse? Si bien el teletrabajo no es algo nuevo, como todos saben la pandemia provocó un aumento sin precedente a nivel mundial de personas trabajando en esta modalidad. Varios informes en distintos países muestran que muchas empresas y organizaciones que no tenían personal trabajando a distancia previo a la pandemia planean continuar con alguna forma de teletrabajo una vez que se termine la situación sanitaria, mientras que algunas de las que ya lo implementaban consideran aumentar la cantidad de días que se podrá trabajar remotamente.

Según datos de una encuesta reciente realizada por ESET, el 86% consideró que el trabajo remoto pasará a ser algo fijo luego de la pandemia, pero bajo una modalidad mixta en la que se trabajará algunos días a distancia y otros días de forma presencial. Apenas un 4,68% consideró que una vez superada la pandemia se volverá a la antigua normalidad.

Y es que, si bien algunas personas prefieren trabajar de forma presencial, el mayor porcentaje elije el teletrabajo. Empresas como Twitter, por ejemplo, anunciaron en mayo que permitirán que algunos trabajadores que lo deseen puedan trabajar de forma permanente desde su casa.

La productividad que se lograron mantener o incluso mejorar las empresas a lo largo del 2020, así como la reducción de algunos costos, fueron otros de los factores que demostraron a las organizaciones que esta modalidad es viable y positiva. A esto se suma que muchas personas vieron en el trabajo a distancia una oportunidad para mejorar el balance entre su vida personal y la laboral, lo que representa una mejor calidad de vida.

Por todo esto y mucho más es que una gran cantidad de empresas evalúan continuar con alguna modalidad de teletrabajo. Pero una pregunta que deberán responderse es: ¿están lo suficientemente preparadas teletrabajar de manera segura?

Según datos de nuestra encuesta, el 86% considera que las empresas deberán cambiar su enfoque de seguridad si establecen alguna modalidad de teletrabajo fija luego de la pandemia. En esta misma línea, solo el 13% opinó que la mayoría de las empresas está lo suficientemente preparada en términos de seguridad y tecnología para una modalidad de trabajo remoto segura, mientras que el 46% opinó que solo algunas.

El teletrabajo y los riesgos desde el punto de vista de la seguridad

Trabajar desde casa implica que nuestra comunicación con nuestro entorno de trabajo se realice a través del correo, el chat, o apps de videoconferencias. También implica usar nuestra red hogareña de Internet para conectarnos a la red corporativa, la misma red de Internet a la que está conectado el Smart TV, nuestro smartphone, la tableta, computadora, y tal vez algún otro dispositivo inteligente. Todas estas tecnologías podrían ser la puerta de entrada que utiliza un atacante.

Teletrabajar también implica que algunas personas deban utilizar su computadora personal para desempeñar su actividad, o bien que utilicen la computadora que les brinda la empresa para trabajar, pero también para realizar actividades personales. Actividades que tal vez en la oficina no harían o al menos no con la misma frecuencia, como realizar compras, utilizar las redes sociales o acceder a servicios personales como el correo electrónico.

Si no se toman las medidas necesarias para asegurar el teletrabajo, todo este contexto puede ser peligroso si se combina con el hecho de que desde que comenzó la pandemia los criminales han estado intentando aprovecharse del auge del trabajo remoto para intentar comprometer a usuarios y empresa de todo tipo. Tal como explica Jake Moore en el capítulo “El Futuro del Trabajo” del informe Tendencias en Ciberseguridad para el 2021, “los ciberdelincuentes se han abalanzado sobre las vulnerabilidades que se desprenden del trabajo descentralizado y los sistemas de TI para encontrar grietas por donde filtrarse”.

El ransomware y los ataques dirigidos a los trabajadores remotos

Como explicamos en este artículo en el que analizamos el escenario del ransomware durante 2020 y su vínculo con el teletrabajo, uno de los desafíos que desde el punto de vista de la seguridad trajo la pandemia ha sido evitar los ataques que buscan aprovecharse de las computadoras inseguras de aquellos que trabajan desde casa para utilizarlas como punto de entrada a redes corporativas. En este sentido, el uso del protocolo de escritorio remoto (RDP) ha sido uno de los mecanismos más utilizados para lanzar ataques de ransomware, aprovechando también el uso de contraseñas débiles. De hecho, a mediados de 2020 compartíamos datos sobre el crecimiento a nivel global de los intentos de ataque al RDP y los accesos remotos en general, un crecimiento que en América Latina durante el tercer trimestre de 2020 significó un aumento del 141% de los intentos de ataque de fuerza bruta al RDP.

Lectura relacionada: Teletrabajo: asegurar el acceso remoto y el RDP

Si bien como dijimos anteriormente, los atacantes detrás de los distintos grupos de ransomware utilizan diferentes vectores de ataque para distribuir la amenaza, varios reportes coinciden en decir que el RDP ha sido el vector de intrusión más utilizado por ataques de ransomware durante 2020.

Ataques de Ingeniería Social y los teletrabajadores

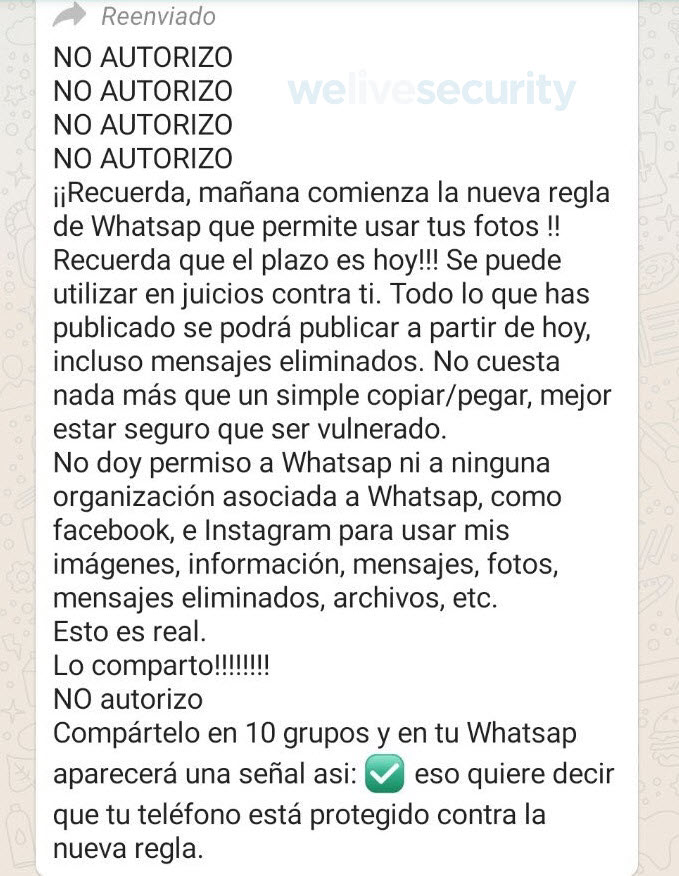

Otro que registró un importante crecimiento durante 2020 con respecto al año previo fueron los ataques de ingeniería social. Con el oportunismo de siempre, los criminales han aprovechado el temor por la pandemia, el teletrabajo y ahora el lanzamiento y distribución de la vacuna contra el COVID-19 para engañar a los usuarios. Y probablemente lo seguirán intentando durante este 2021 aprovechando temas que acaparen la atención de los medios y de los usuarios, por lo que debemos estar atentos y aprender de lo que ocurrió en 2020.

A través de los ataques de ingeniería social los criminales distribuyen distintos tipos de campañas maliciosas. Algunas que buscan engañar a los usuarios con falsas promesas para distribuir publicidad invasiva, mientras que otras más peligrosas buscan distribuir malware suplantando la identidad de alguna marca, entidad gubernamental o aplicación de videoconferencia, por mencionar algunos ejemplos.

¿Cómo podemos proteger a los trabajadores remotos?

Como siempre, el eslabón más débil de la cadena es siempre el factor humano. Para comprometer a una compañía los atacantes ahora no dependen solo de enviar un correo a direcciones corporativas, sino que pueden hacerlo lanzando ataques a los correos personales, ya que en caso de que la víctima sea un trabajador remoto, esto probablemente pueda permitirles tener acceso a una red corporativa.

Si bien muchos teletrabajadores son conscientes, tal como lo demuestra la encuesta que realizamos en la que un 87% de los participantes considera que los cibercriminales han visto una oportunidad en el incremento del trabajo remoto. Sin embargo, esto no puede caer solo en la responsabilidad de los teletrabajadores. Las empresas y organizaciones deben hacer su parte.

De acuerdo con lo que explica el especialista de ESET Jake Moore, “para operar de manera eficiente se requiere contar con una excelente gestión corporativa, así como políticas de seguridad perfectamente integradas. Para que las empresas funcionen sin problemas con una interrupción mínima, deben darle la misma importancia a las prácticas de gestión y a las de seguridad, lo que a su vez protege al personal y a la empresa. Asimismo, la capacitación puede resultar muy útil para proteger al personal y funciona mejor cuando se imparte con frecuencia y en pequeñas dosis”, agrega el experto.

Lectura recomendada: 5 ideas para establecer una dinámica de capacitación en seguridad en una empresa

Las empresas deben prepararse para el teletrabajo y crear equipos y sistemas de TI que sean capaces de evitar los daños financieros y a la reputación que los ataques ocasionan. “Entender la fuerza laboral tiene un papel fundamental en la estrategia de ciberseguridad de cualquier negocio, ya que permite mejorar la eficacia de la capacitación y a su vez ayuda a incentivar a los empleados para que inviertan más en su propia formación y habilidades. Si comprendemos que el elemento humano en la seguridad cibernética es tan importante como el técnico, habremos dado el primer paso en la construcción de protocolos holísticos que tengan en cuenta las fortalezas individuales y los puntos débiles”, afirma Jake Moore.

Las empresas deben buscar la forma de crear entornos seguros para quienes trabajan desde su casa. Esto va desde exigir que implementen el doble factor de autenticación en todos los sistemas y tecnologías que ofrezcan esta opción, así como el uso de una solución VPN para acceder a redes corporativas. También lograr que los teletrabajadores habiliten las actualizaciones automáticas y que evalúen la seguridad de sus redes Wi-Fi, ya que por aquí también pueden entrar los cibercriminales. Por último, y no menos importante, en la medida de lo posible los teletrabajadores deberán utilizar equipos brindados por la empresa para sus labores, y sobre todo, estar alertas e informados sobre las formas más comunes que tienen los atacantes de comprometer a sus víctimas.

Fuente: www.welivesecurity.com