Linux corrige sus fallos de seguridad más rápido que Apple y Microsoft, dice Google

Project Zero, el equipo de analistas de seguridad compuesto por empleados de Google dedicado principalmente a hallar vulnerabilidades de día cero (zero-day), ha publicado un informe en el que se muestra a Linux como proyecto más rápido que compañías como Apple y Microsoft a la hora de corregir fallos de seguridad.

Para realizar el informe, Project Zero ha tomado todos los fallos de seguridad corregidos desde enero de 2019 hasta diciembre de 2021. El equipo de analistas de seguridad de Google ha recalcado el trabajo que hace para dificultar el terreno a los actores maliciosos, pero también ha comentado sobre su informe que “hay una serie de advertencias con nuestros datos, la mayor de las cuales es que analizaremos una pequeña cantidad de muestras, por lo que las diferencias en los números pueden o no ser estadísticamente significativas”.

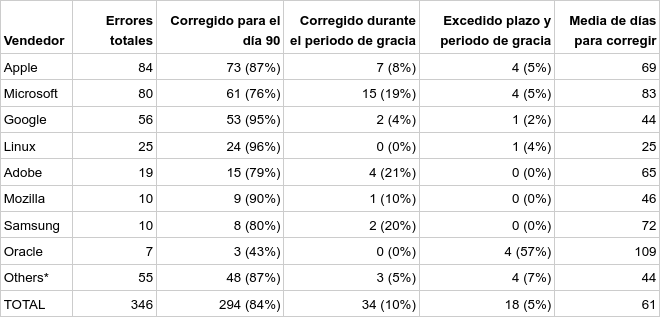

Project Zero notifica al vendedor y le concede 90 días para corregir un fallo antes de hacerlo público, pudiendo dar 14 días de gracia si se confirma que hay planes serios de publicar un parche antes de los 104 días. Del informe, lo más interesante es la tabla en la que se comparan los fallos corregidos con el tiempo empleado para publicar los correspondientes parches.

Por lo que se puede ver en la tabla, Linux (en este caso el kernel como proyecto) ha sido el vendedor más rápido a la hora de solucionar sus vulnerabilidades, habiendo conseguido corregir el 96% de los fallos reportados por Project Zero dentro del límite estándar de 90 días. Esto quiere decir que de 24 de las 25 vulnerabilidades reportadas por los investigadores en seguridad de Google han sido resueltas dentro del plazo que el gigante del buscador considera como razonable, mientras que el fallo restante excedió tanto el plazo estándar como el periodo de gracia.

Entre los vendedores que aparecen en la tabla de arriba, que corresponde a los fallos que han sido resueltos, solo Google sigue la estela de Linux al haber corregido el 95% de las vulnerabilidades dentro del plazo estándar de 90 días, con 53 fallos que fueron corregidos a tiempo de 56 descubiertos por su propio equipo de seguridad. Por su parte, Microsoft ha cumplido en el 76% de los casos dentro de los 90 días (61 de 80) y ha apurado el tiempo de gracia en el 19% de los casos (15 de 61), mientras que Apple ha corregido el 87% de los fallos dentro en los 90 primeros días tras ser informada (73 de 84). Sorprende ver cómo Apple y Microsoft se sitúan por debajo de Mozilla, que logró corregir 9 fallos de los 10 reportados dentro del límite estándar, aunque posiblemente el volumen influya en la mayor efectividad de la fundación tras Firefox.

Otro dato que sobresale de Linux es el tiempo medio necesario para corregir un fallo, que en el kernel es de tan “solo” 25 días. Dejando atrás el campo de “otros”, que engloba muchos proyectos y empresas de naturaleza muy diversa, vemos que Google se alza con el segundo puesto con 44 días y Mozilla es tercera con 46 días. Apple y Microsoft han tardado de media 69 y 83 días respectivamente.

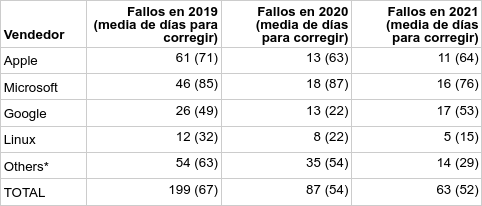

Parece que los vendedores se lo están poniendo cada vez más difícil a Project Zero. En la siguiente tabla se puede ver un descenso en la cantidad de fallos reportados por parte de la división de Google y también como, a niveles generales, los desarrolladores son más rápidos a la hora de parchear, sobre todo en lo que respecta a Linux. Google empeora sus registros en el año 2021 y Apple no consigue mejorar de forma consistente.

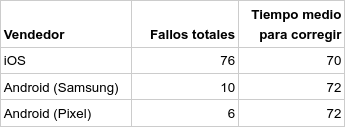

En cuanto a plataformas para móviles, Project Zero ha tenido en cuenta tres: iOS, Android de Samsung y Android de Pixel. De la primera descubrieron 76 fallos con un tiempo de corrección medio de 70 días, mientras que del Android de Samsung se reportaron 10 fallos con un periodo medio de corrección de 72 días y del Android de Pixel 6 fallos con 72 días como tiempo medio necesario para parchear. La razón de la desproporcionada cantidad de vulnerabilidades de iOS se debe a que ahí se han contado también las aplicaciones suministradas junto al propio sistema operativo.

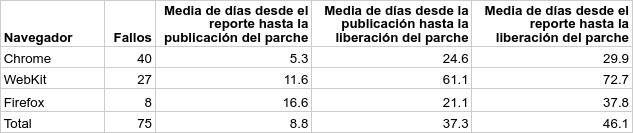

Y cerramos nuestro resumen del informe de Project Zero con los navegadores web, donde se han tenido en cuenta, siguiendo lo expuesto en el informe, a Chrome, WebKit y Firefox. El navegador de Mozilla es el más lento a la hora de publicar un parche tras ser reportarle un fallo, pero es la más rápida cuando se trata del periodo entre la publicación del parche y su liberación a través de un lanzamiento de Firefox. Chrome se muestra extremadamente rápido en la publicación de parches, pero no tanto en el lanzamiento, mientras que WebKit corrige a más velocidad que Mozilla, pero termina siendo de lejos el que más tarda en el lanzamiento.

En total, Chrome termina siendo el más rápido a la hora de solucionar sus fallos, si bien Firefox sigue su estela en términos relativos. Por su parte, WebKit tiene bastante que mejorar para dar alcance a sus rivales.

Conclusión

Como vemos, y según los datos recopilados por Project Zero de Google, Linux se muestra como un proyecto muy efectivo cuando se trata de corregir fallos de seguridad, y no solo a la hora de resolverlos, sino también de hacerlo en periodos de tiempo bastante cortos, incluso más cortos que los empleados por gigantes como Apple, Microsoft, Google y Oracle.

Aunque Linux ha tenido a su favor el hecho de ser el desarrollo de un único producto, no es menos cierto que mantener a raya los en torno a 30 millones de líneas de código del kernel no es algo fácil.

Fuente: https://www.muylinux.com/