OpenWallet Foundation pone los cimientos para la competencia entre las carteras digitales

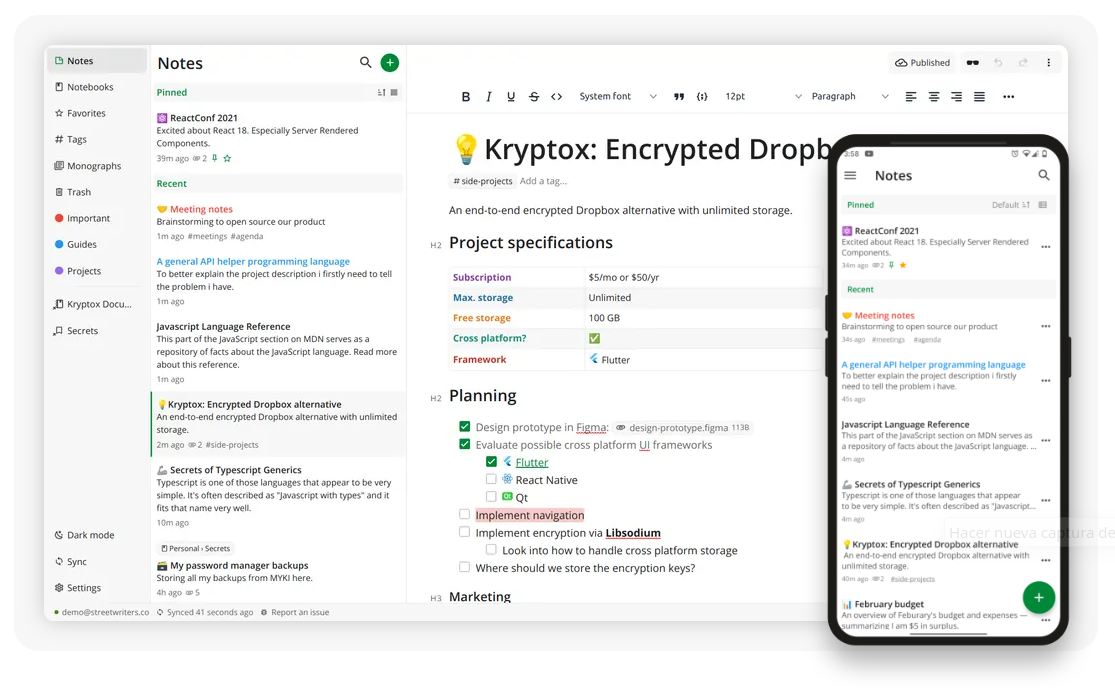

El uso de las carteras digitales se ha popularizado mucho en los últimos años, pero como suele ser habitual en muchos sectores de la computación de consumo, las opciones existentes son pocas, privativas e incompatibles entre sí. Con el fin de cambiar el rumbo de la industria, The Linux Foundation va a intentar dar forma a la OpenWallet Foundation (OFW), cuya traducción es Fundación de Cartera Abierta.

Las intenciones de The Linux Foundation con OpenWallet Foundation es desarrollar un esfuerzo colaborativo para impulsar software código abierto que ofrezca un soporte interoperable para muchos de los usos que se les da a las carteras digitales. La organización que ampara el kernel Linux, CUPS y Servo dice que “la iniciativa ya se beneficia de un fuerte apoyo que incluye a empresas líderes en los segmentos verticales de la tecnología, el sector público y la industria, además de organizaciones de estandarización”.

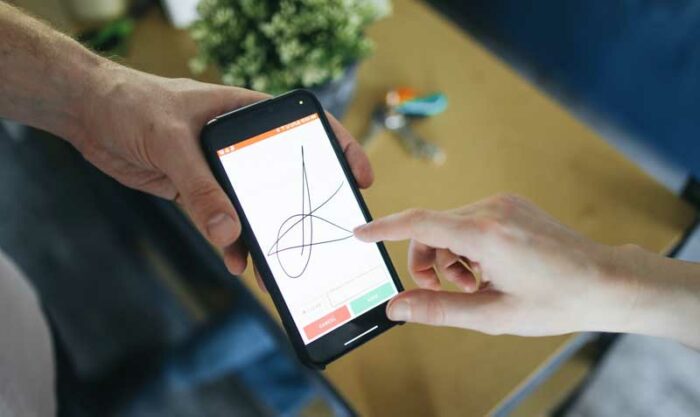

La OWF pretende crear un motor seguro, multipropósito y de código abierto que sirva como punto de partida para la construcción de carteras digitales interoperables, seguras y que protejan la privacidad. De esa manera habría una variedad de soluciones que compartirían una misma base tecnológica.

Es importante tener en cuenta que la OWF no tiene la intención de desarrollar una cartera digital propia. Su propósito, al menos por ahora, es la de crear un motor de software publicado como código abierto que organizaciones y empresas puedan aprovechar como base para la construcción de sus propias carteras digitales. El motor abarcaría casos de uso como la identidad, los pagos y las claves digitales y tendría como objetivo lograr la paridad con las mejores opciones disponibles en la actualidad.

La orientación del motor hacia las empresas ya deja entrever el uso de una licencia permisiva como Apache 2, MIT o BSD, que permiten la creación de derivados privativos al no exigir la redistribución del código fuente. Si el proyecto llega a buen puerto, se abriría la puerta a que pequeñas empresas puedan tenerlo más fácil a la hora de plantar cara a gigantes como Google y Apple, que en la actualidad muestran una fuerte posición dominante con sus respectivas soluciones para Android e iOS respectivamente.

Veremos cómo le va a la OpenWallet Foundation, que, viendo el comunicado de prensa de The Linux Foundation, parece un proyecto en fase embrionaria. En el evento de presentación, celebrado el día 14 de septiembre de 2022, ha contado con el apoyo de personas importantes en empresas e instituciones como Accenture, Avast y The Open Identity Exchange. Cimientos parece que hay, pero habrá que ver si al final se construye el edificio.

Fuente: www.muylinux.com