La computación cognitiva es un concepto que esta profundizando y su conceptualización, ya permite imitar los pasos que da el cerebro del humano para solucionar cualquier problema, esta imitación esta madurando cada vez más.

Business hand robot handshake, artificial intelligence digital transformation

1. Introducción

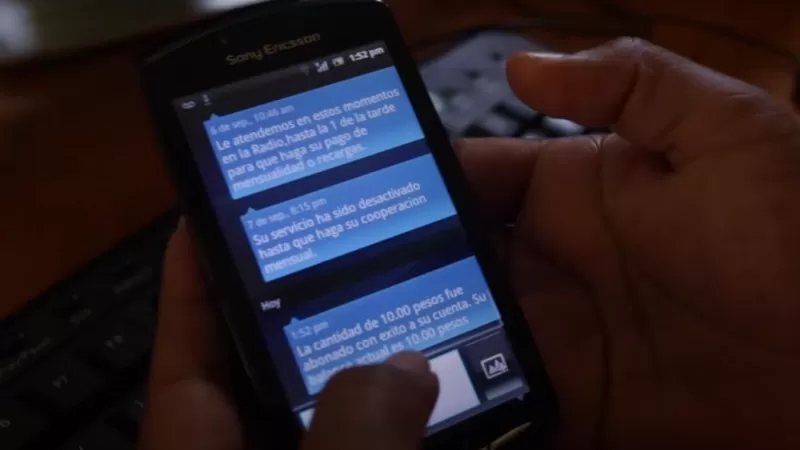

En 2011, los aficionados a los concursos fueron testigos de un episodio inusual de ¡Jeopardy! Dos de los tres concursantes eran los campeones Ken Jennings y Brad Rutter. El tercero era un ordenador de IBM llamado Watson.

Watson, que ejecutaba un software llamado DeepQA, había sido alimentado con millones de páginas de información de enciclopedias y proyectos de código abierto durante unos años antes del concurso. El trabajo de preparación de Watson dio sus frutos, ya que Watson venció a ambos campeones en ese partido. «Por mi parte, doy la bienvenida a nuestros nuevos señores de la informática», dijo Jennings, inspirándose en una memorable cita de Los Simpsons.

2. Definición

La ventaja competitiva de Watson era la computación cognitiva. La computación cognitiva imita los pasos que da el cerebro humano para resolver problemas. Un pariente lejano de Watson, Deep Blue, un ordenador que venció al campeón mundial de ajedrez Gary Kasparov en una partida de seis juegos en 1997 (Kasparov ganó su primera partida de seis juegos en 1996), no es computación cognitiva porque fue capaz de elegir entre cientos de millones de jugadas, además de «ver» 20 jugadas por delante, una hazaña que ningún humano ha sido capaz de realizar hasta la fecha.

La computación cognitiva tampoco es inteligencia artificial, aunque a veces se utilicen las dos frases indistintamente. ¡La computación cognitiva necesita de la ayuda humana; por ejemplo, los humanos le dieron a Watson la información que necesitaba para competir y ganar el partido de Jeopardy! La IA, por su parte, utiliza algoritmos para tomar sus decisiones.

Aunque la IA y la computación cognitiva no son sinónimos, la IA es uno de los componentes básicos de la computación cognitiva. La computación cognitiva también emplea el aprendizaje automático, el aprendizaje profundo, las redes neuronales, el procesamiento del lenguaje natural, la robótica, los sistemas expertos, el reconocimiento del habla y de los objetos y la robótica.

Para imitar los procesos del cerebro humano, los sistemas de computación cognitiva deben ser adaptativos, es decir, deben aprender y ajustarse a medida que la información y el entorno cambian. Deben ser capaces de interactuar con otros dispositivos y plataformas. Deben tener un estado, es decir, ser capaces de retener información sobre situaciones que ya se han producido; ser iterativos, es decir, hacer preguntas y aprovechar datos adicionales para aclarar un problema; y ser contextuales, es decir, deben captar el contexto en el que se utiliza la información.

La computación cognitiva se utiliza en la sanidad para ayudar a los médicos a tomar las mejores decisiones sobre cómo tratar a los pacientes. En el comercio minorista y las finanzas, captan los datos de los clientes y los utilizan para hacerles recomendaciones personales sobre los productos. En logística, la computación cognitiva ayuda a la automatización y gestión de almacenes.

3. Empresas de tecnología de computación cognitiva

3.1 Accenture

El gigante de los servicios profesionales Accenture utiliza la computación cognitiva en su negocio de seguros, ayudando a los clientes a obtener información a partir de datos empresariales no estructurados (obtenidos de textos, llamadas telefónicas, investigaciones y otras fuentes) mediante el uso del procesamiento del lenguaje natural y la IA, según una entrada de blog escrita por uno de los directores generales de la empresa.

3.2 Aisera

Aisera se jacta de ser la primera plataforma de experiencia de servicio impulsada por IA del mundo para experiencias automatizadas de empleados y clientes, según un comunicado de prensa que anuncia su ronda de financiación de serie D de 90 millones de dólares. La plataforma de la empresa resuelve automáticamente tareas, acciones y flujos de trabajo para RRHH, TI, ventas, atención al cliente y operaciones, según el comunicado.

3.3 Alteryx

Alteryx ofrece «automatización de extremo a extremo de los procesos de análisis, aprendizaje automático y ciencia de datos que aceleran la transformación digital», dice su sitio web. Coca-Cola y 7-Eleven están entre sus clientes, según la información del sitio web.

3.4 AWS Machine Learning

No es de extrañar que AWS Machine Learning ofrezca un auténtico almacén de servicios de computación cognitiva, como traducción, PNL, análisis automatizado de imágenes y vídeos, Amazon SageMaker, para construir e implementar modelos de aprendizaje automático, y Amazon Lex, que es IA conversacional para chatbots, según su página web. El sitio web ofrece vídeos y tutoriales que explican cada servicio.

3.5 Azure Cognitive Services

zure, lanzada por Microsoft en 2010, permite a los desarrolladores y científicos de datos añadir IA a sus aplicaciones. Es fácil, dice el sitio web: Una solicitud de la API permite a los usuarios integrar en las aplicaciones funciones cognitivas como ver, oír, hablar y comprender, lo que a su vez permite tomar decisiones avanzadas, dice el sitio web.

3.6 IBM Watson

IBM Watson se utiliza en el 70% de las instituciones bancarias del mundo y ha ocupado el primer puesto mundial en cuota de mercado de IA durante cinco años consecutivos, según la empresa. ¡Ha tenido una vida interesante desde Jeopardy! Se esperaba que Watson Health, una rama de Watson, avanzara en la atención al cáncer, pero obtuvo resultados dispares. Watson Health se vendió a una empresa de capital privado en 2022 y ahora se conoce como Merative.

En resumen hay mucho trabajo y cosas que desarrollar, la automatización con RPA (Robotización de Procesos), con Inteligencia Artificial, van a definir la visión de la Computación Cognitiva, ya existen empresas, además de aplicaciones lo que falta es más desarrollo Cognitivo.

Fuente: www.somoslibres.org