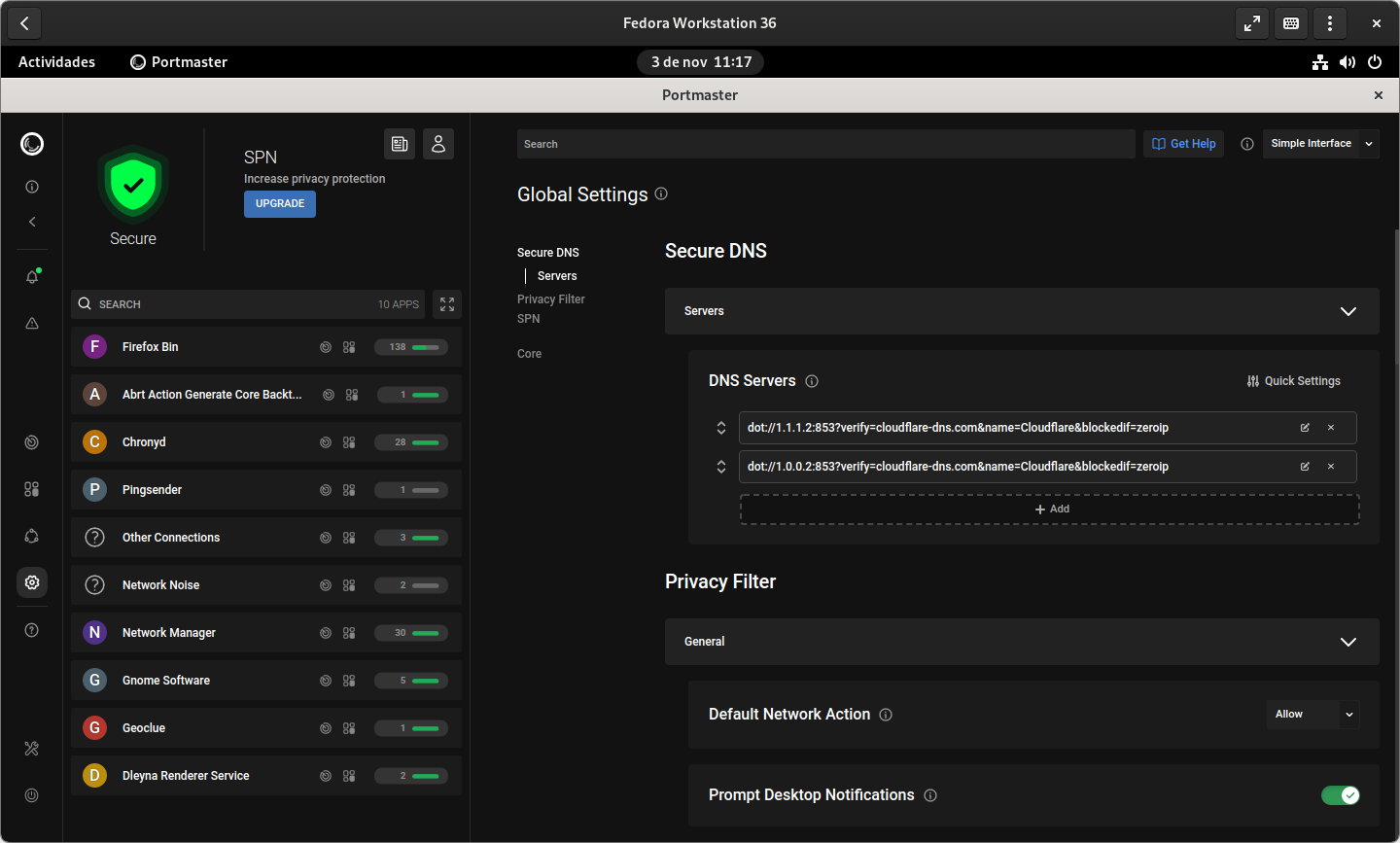

Aplicaciones para grabar la pantalla en GNU Linux

Si necesitas grabar tu pantalla para hacer tutoriales o tus vídeos de YouTube, debes saber que hay buenos grabadores de pantalla para Linux.

Puede haber varias razones por las que se graba la pantalla. Cuando empecé a usar Linux, solía grabar mi pantalla cada vez que tenía un problema y lo enviaba a las comunidades de Linux. Hoy en día, a veces grabo mi pantalla para hacer demostraciones en mis tutoriales. Del mismo modo, puedes grabar tu pantalla en Linux.

La lista se compone sólo de las mejores aplicaciones, aquellas que son realmente buenas o que todo el mundo utiliza en varios sistemas Linux. Esperamos que alguno de estos grabadores pueda entrar en tu lista de favoritos cuando pienses en grabar tu pantalla en sistemas Linux.

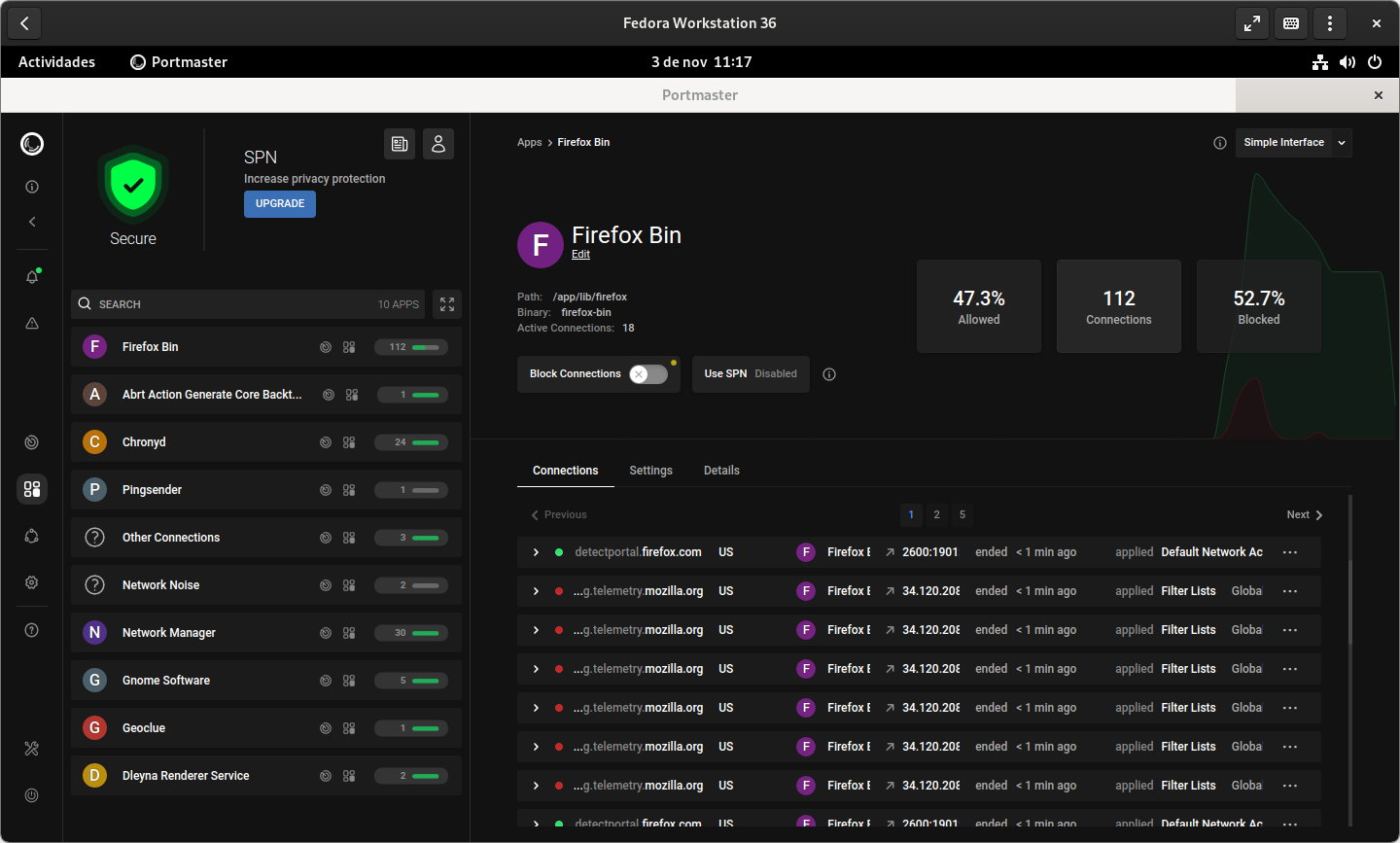

Simple Screen Recorder

Simple Screen Recorder es una herramienta muy sencilla con la que puedes realizar grabaciones de pantalla. Tan sencillo que puedes instalarlo y empezar a utilizarlo sin tener que complicarte. También tiene algunas opciones y características de personalización muy buenas. Puedes pausar y reanudar la grabación, además de permitirte grabar toda la pantalla o sólo una parte de ella y puedes grabar directamente desde aplicaciones OpenGL.

Instale Simple Screen Recorder con el siguiente comando:

sudo apt-get install simplescreenrecorder

Kazam Screencaster

Kazam es otra herramienta muy útil para realizar screencasting y capturas de pantalla. Es muy popular debido a su versatilidad. Puedes grabar toda la pantalla o sólo una parte de ella, y puedes grabar el audio de una fuente compatible para acompañarla. También incluye la salida de vídeos grabados en formatos VP8 o WebM y la exportación de vídeos directamente a Youtube.

Ya viene por defecto en los repositorios de Ubuntu, para instalarlo basta con ejecutar el siguiente comando:

sudo apt install kazam

RecordMyDesktop

RecordMyDesktop es ligero y potente. Te permite elegir la calidad de los vídeos o del audio. La interfaz de usuario también es bastante sencilla. También viene con una línea de comandos que se encarga de capturar y codificar. Lo único negativo es la falta de soporte para la cámara web.

Instale RecordMyDesktop con el siguiente comando:

sudo apt-get install gtk-recordmydesktop

ScreenStudio

ScreenStudio permite grabar vídeo en alta definición. También permite la superposición y es compatible con la cámara web. Puedes transmitir directamente a Twitch, UStream o Hitbox con texto superpuesto. Puedes grabar en formato FLV o MP4 y cambiar la calidad y el tamaño de la salida. Hay otras personalizaciones extensas que también están disponibles. Instale ScreenStudio con los siguientes comandos:

sudo add-apt-repository ppa:soylent-tv/screenstudio

sudo apt update

sudo apt install screenstudio

Shutter

Shutter es una gran opción a considerar cuando se busca una herramienta de grabación de pantalla para usar en Linux. Con ella, puedes editar las imágenes que has capturado sin necesidad de utilizar otra herramienta. Puedes capturar toda la pantalla o sólo una parte. Shutter también es bastante sencillo de utilizar y te permite compartir tus creaciones con la misma facilidad.

Instale Shutter con los siguientes comandos:

sudo apt-get install shutter

Fuente: www.somoslibres.org