8 preguntas que debes hacerte antes de comprar una cámara de seguridad para el hogar

Cada nuevo dispositivo inteligente para el hogar puede suponer un riesgo para la privacidad y la seguridad. Entonces, ¿qué debemos tener en cuenta antes de instalar una cámara de seguridad en nuestra casa?

Las cámaras de seguridad fueron, en su día, un privilegio de ricos y famosos. Ahora cualquiera puede hacerse con una, gracias a los avances tecnológicos. La llegada del Internet de las Cosas (IoT) ha creado un nuevo e importante mercado para los fabricantes de dispositivos como timbres y monitores de bebés conectados, y sistemas más sofisticados para toda la propiedad. Conectados a las redes Wi-Fi domésticas, estos dispositivos permiten a los propietarios ver imágenes de vídeo en directo, grabarlas para verlas más tarde y recibir alertas cuando están fuera de casa.

Sin embargo, estas mismas características también pueden exponer a los hogares a nuevos riesgos si la cámara se ve comprometida y/o se filtran las imágenes. Y no todos los proveedores se centran tanto en la seguridad y privacidad tal como deberían… Eso significa que hay que hacer las preguntas adecuadas antes de comenzar. A continuación, compartimos algunos ejemplos.

1 – ¿Necesito realmente una cámara de seguridad?

En primer lugar, es el momento de decidir si una cámara de seguridad para el hogar es realmente necesaria o si sólo el interés en conseguir una se debe a que todo el mundo parece hacerlo. Parte de este proceso de toma de decisiones puede consistir en evaluar qué tipo de configuración adquirir: si necesitas un sistema completo de CCTV que requiera una instalación profesional o bien una cámara conectada más económica que pueda ponerse en marcha rápidamente y que se controle a través de una aplicación de smartphone.

2- ¿Soy consciente de los riesgos de seguridad y privacidad?

Esto es fundamental. Aunque las cámaras de seguridad para el hogar están pensadas para proteger la casa, adquirir una puede significar, de hecho, exponer al hogar a un gran riesgo de forma involuntaria.

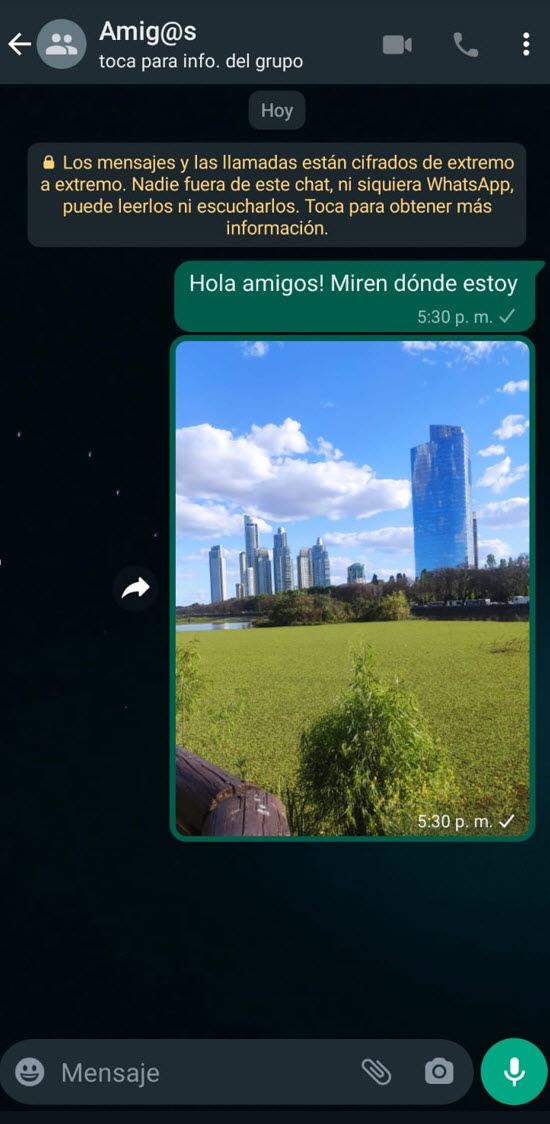

En el peor de los casos, los piratas informáticos remotos o locales podrían acceder a transmisiones en directo para espiar a los miembros de la familia o investigar la propiedad para ver si está vacía. Ambas situaciones pueden ser desconcertantes, sobre todo porque no siempre se está al tanto de que esto está ocurriendo.

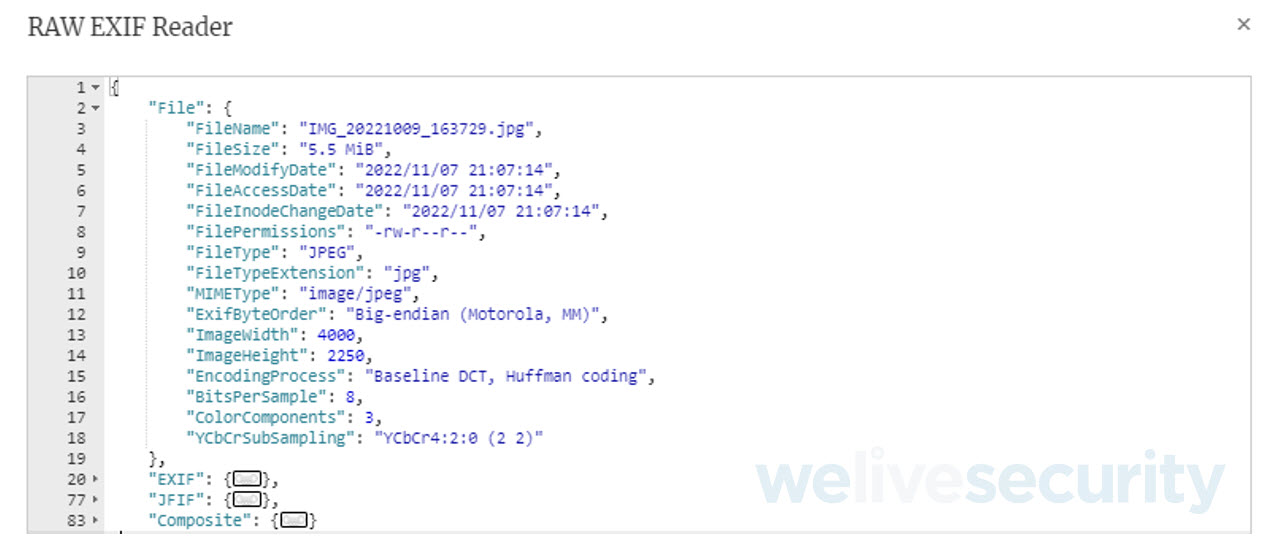

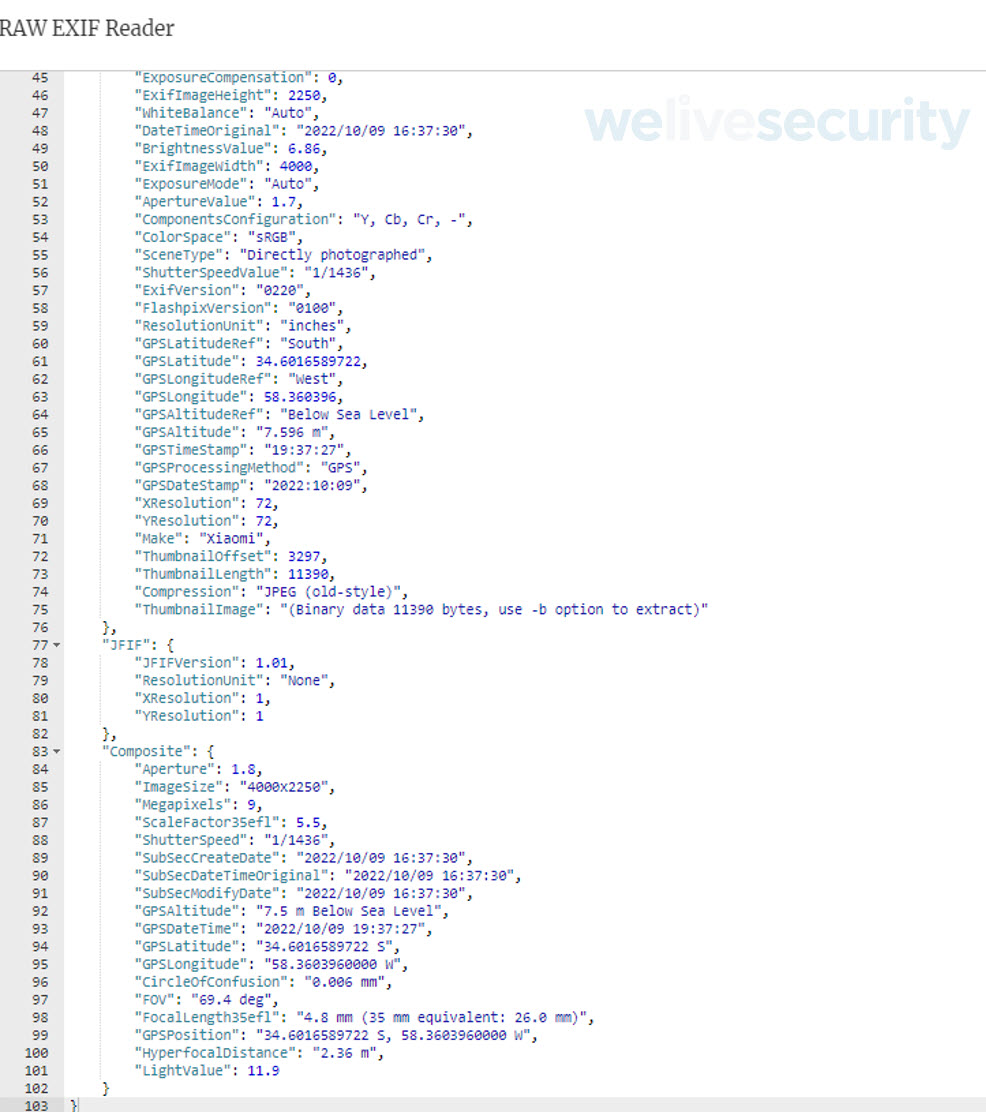

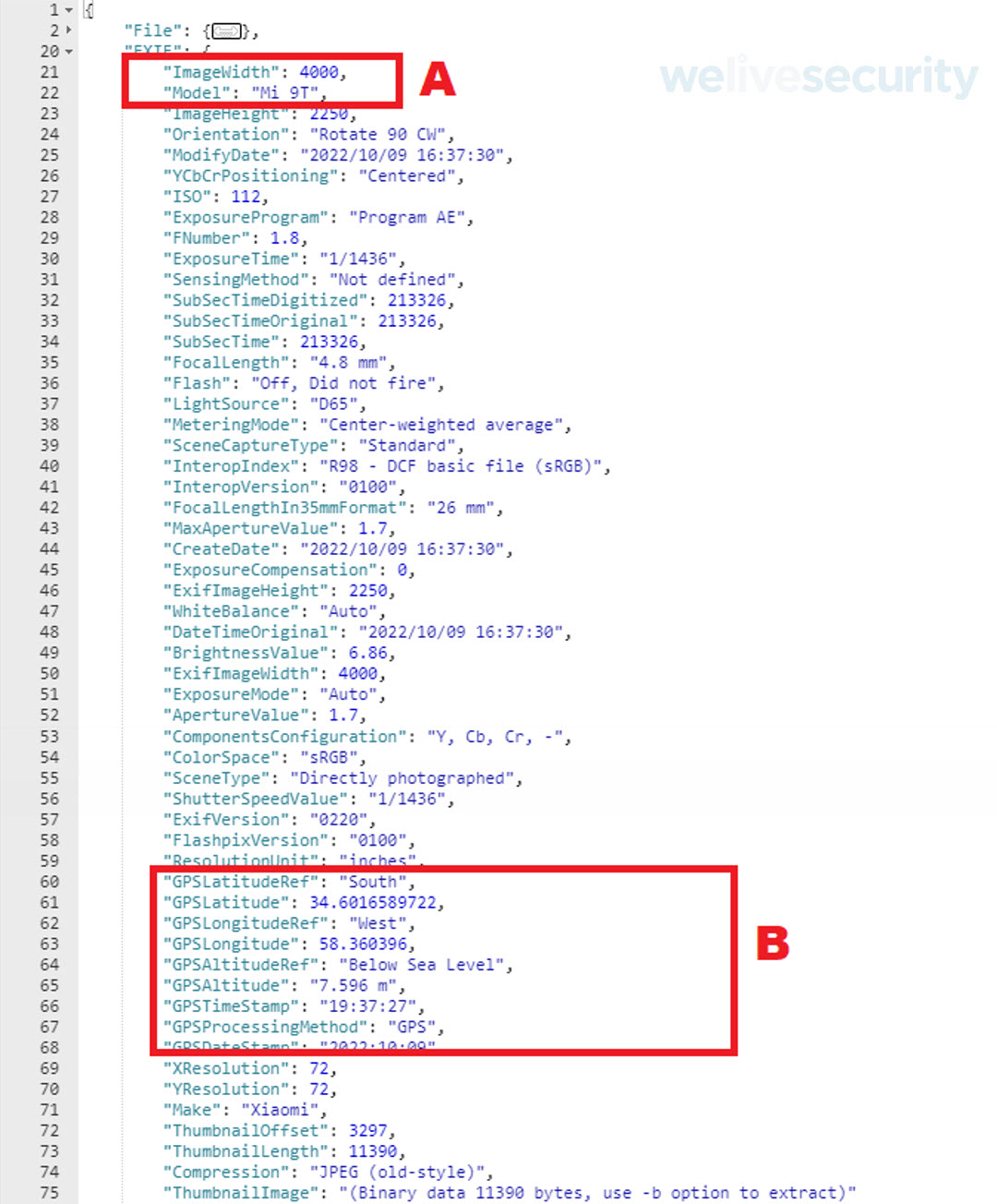

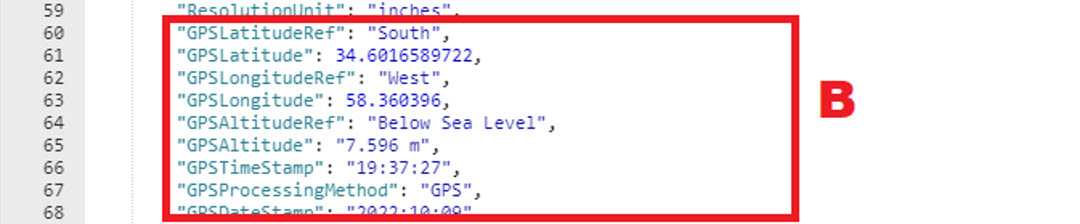

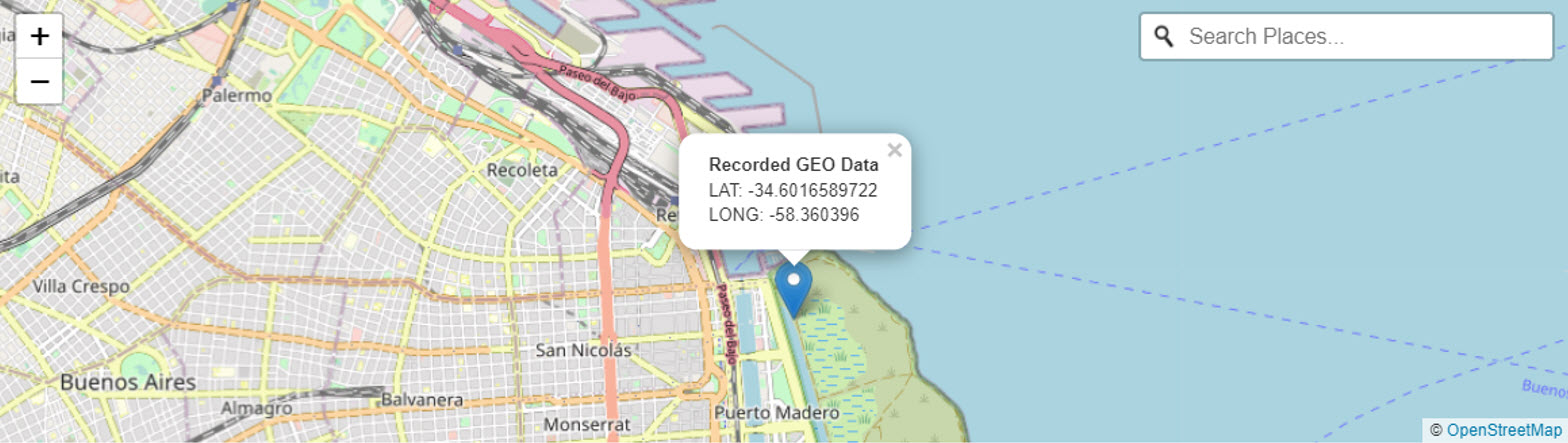

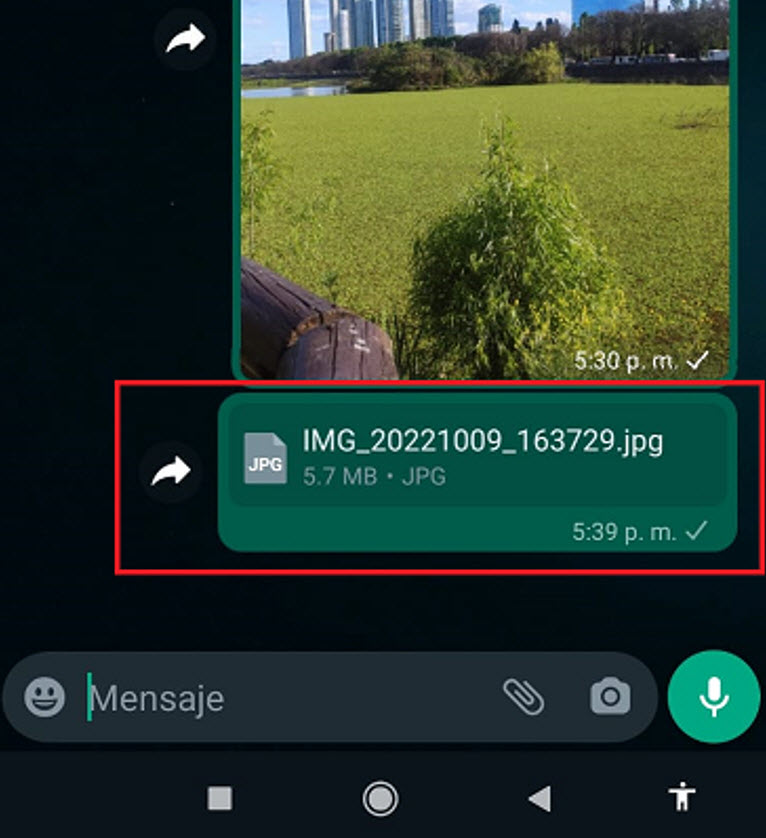

Una de las formas en que los piratas informáticos podrían obtener acceso a estas fuentes es mediante la red inalámbrica doméstica, quizás adivinando o forzando la contraseña del Wi-Fi. Sin embargo, un escenario más probable es un ataque en el que adivinen o crackeen las contraseñas de su cuenta o exploten una vulnerabilidad de firmware no parcheada.

3. ¿He comprobado el pedigrí de seguridad del proveedor?

Con tantos modelos en el mercado, vale la pena investigar la oferta y la reputación de los distintos proveedores. Si te tomas seriamente la seguridad, querrás un marca de renombre con un sólido historial de fabricación de productos fiables y con buenas calificaciones de los consumidores en cuanto a seguridad y privacidad. Aspectos como la aplicación rápida de parches, la codificación fuerte, la seguridad mejorada del inicio de sesión y las políticas de privacidad herméticas son muy importantes.

Y si se requiere que los ingenieros instalen un sistema, ¿qué acceso se les concede? Un técnico de seguridad doméstica estadounidense pudo espiar cientos de hogares durante un periodo de cuatro años y medio tras añadir su correo electrónico en la instalación.

4 – ¿Sé qué pasa con las imágenes y los datos?

Otro elemento potencial de riesgo está relacionado con el proveedor mismo. ¿Sabes si los datos del video se almacena in situ o en el centro de datos en la nube del proveedor?

En su último informe de transparencia, Ring, propiedad de Amazon, afirmó haber entregado un volumen sin precedentes de las grabaciones de sus clientes a las autoridades estadounidenses el año pasado, incluso en algunos casos sin el consentimiento del propietario del dispositivo. Muchos propietarios de cámaras pueden sentirse incómodos con estas políticas. Ante dicha situación, Ring realizó la declaración compartida a continuación.

Declaración de Ring del 2 de noviembre de 2022

Acceso de la policía a los vídeos de Ring + Solicitudes de las fuerzas del orden de emergencia

- Ring no da a la policía acceso a las cámaras de los usuarios, a los dispositivos, a la ubicación de los mismos o a las transmisiones en directo.

- Si un cliente quiere compartir el vídeo con las fuerzas del orden, debe tener un plan Ring Protect, descargar y compartir las grabaciones directamente. Los clientes tienen el control total de la información que deciden compartir.

- Al igual que cualquier otra empresa, Ring puede recibir solicitudes de aplicación de la ley, tales como órdenes judiciales, las cuales revisamos cuidadosamentes. Las Directrices de Aplicación de la Ley de Ring describen nuestro proceso para recibir y procesar las solicitudes de información de la aplicación de la ley.

- Las solicitudes de emergencia son poco frecuentes y cada una de ellas es examinada de cerca por especialistas capacitados del equipo jurídico. Nos exigimos mucho en estas situaciones, y sólo hacemos estas raras excepciones cuando el tiempo es esencial y las fuerzas del orden pueden demostrar una amenaza inmediata.

5 – ¿Sé cómo asegurar una cámara?

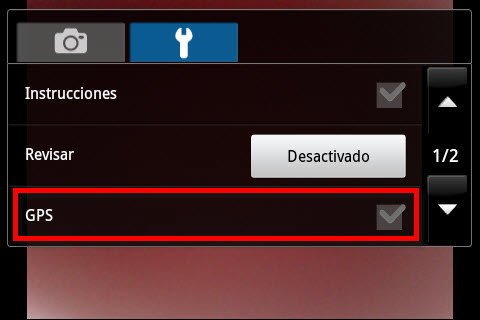

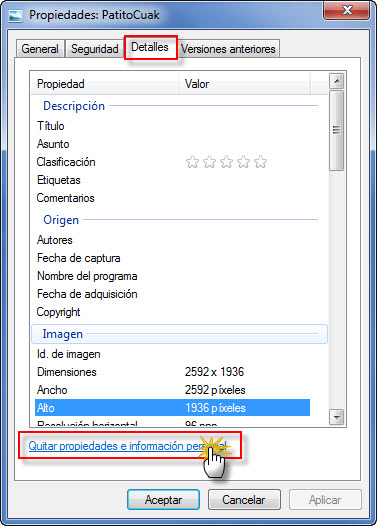

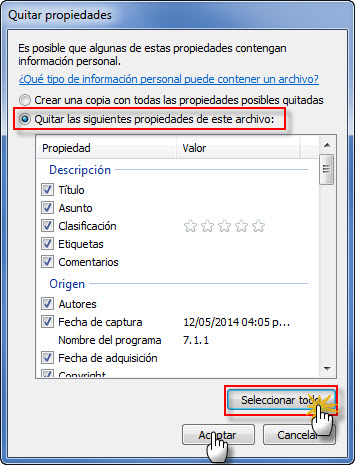

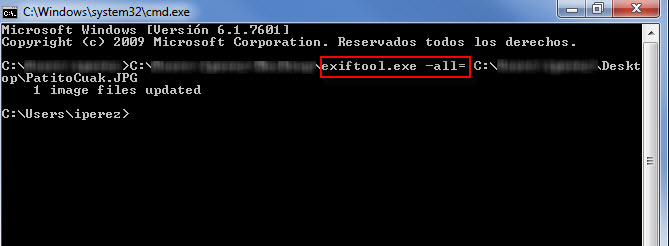

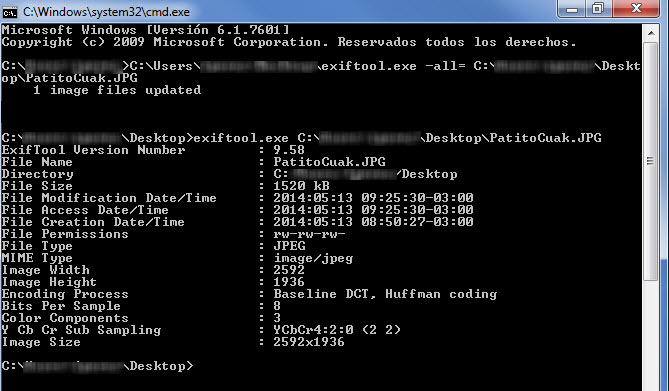

Una vez que conozcas los principales riesgos para la seguridad y la privacidad, vale la pena que te familiarices con lo necesario para garantizar que el dispositivo funcione de forma segura. Las contraseñas por defecto siempre deben ser cambiadas por alguna única y robusta. Para mayor seguridad, utiliza el doble factor de autenticación siempre que esté disponible.

Además, el dispositivo debe ser actualizado regularmente con el último firmware. Elija un proveedor de confianza con un historial de fabricación de dispositivos correctamente protegidos y de envío de actualizaciones de firmware. Desactivar la visualización remota de las grabaciones de vídeo ofrecerá una mayor tranquilidad y minimizará las posibilidades de que un pirata informático acceda a ellas.

6 – ¿Sé cómo configurar los ajustes correctos del hogar inteligente?

No se trata solamente de la configuración de la propia cámara. El router de la casa es la puerta de entrada al hogar inteligente y podría ser una fuente de riesgo para la seguridad si no se configura de manera apropiada.

Las funciones UPnP y de reenvío de puertos, que permiten a los dispositivos encontrar otros en la misma red, podrían ser secuestradas por los piratas informáticos para acceder a las cámaras inteligentes. Por eso deberían estar desactivadas en el router, aunque podría impedir el funcionamiento de algunas aplicaciones y dispositivos.

7 – ¿Sé cómo comprobar si la cámara ha sido pirateada?

Como se ha mencionado, puede ser complejo identificar si la cámara de seguridad fue secuestrada por los piratas informáticos. Dos de las cosas a las que se debe prestar atención es si la cámara realiza movimientos anormales o se evidencian voces extrañas saliendo de ella. Si de repente no puedes conectarte debido a que la contraseña de tu cuenta ha cambiado, tampoco es buena señal.

Otra posible vía a tener en cuenta es el aumento del uso de datos o el bajo rendimiento. Si un usuario no autorizado accede al dispositivo, la cámara puede funcionar más lentamente debido a la limitación de la memoria y la potencia de la CPU. Sin embargo, esto no es algo infalible: también puede ser el resultado de algo más cotidiano como una mala conexión a Internet.

8 – ¿Soy consciente del impacto en las demás personas?

Adquirir una cámara de seguridad en el hogar no se trata solo de tu propia seguridad y privacidad. De hecho, podría tener un impacto en los derechos de tus vecinos si la cámara captura imágenes de personas fuera de los límites de tu propiedad. Según el GDPR, estas personas también tienen derechos de privacidad que deben ser respetados. Es una buena idea colocar las cámaras de forma que se minimice cualquier intrusión y ser lo más transparente posible con los vecinos. El gobierno del Reino Unido posee una buena guía que puede consultar aquí.

Existe mucho que considerar antes de adquirir un sistema de seguridad para el hogar. Y, como en cualquier compra, cuanto más se investigue por adelantado, mejor.

Fuente: www.welivesecurity.com