Cómo tomar el control de tu herencia digital

¿Ya pensaste qué harás con tu legado digital cuando ya no estés vivo? Te contamos cómo poner tus asuntos digitales en orden en Facebook, Google, Twitter y otras plataformas.

No hay una manera fácil de decirlo: todos vamos a morir. Y una vez muertos, ¿por qué nos importaría nuestra presencia en las redes sociales? Suena como la cosa menos importante a considerar en ese momento. Pero, de hecho, no lo es.

Si no planeamos qué hacer con nuestra huella digital, dependerá de nuestros seres queridos pasar por ese doloroso proceso. Además de su dolor y el papeleo habitual, tendrán que lidiar con Facebook, Twitter, Apple o cualquier cuenta que tengas. Sobre todo, querrán proteger tu memoria, pero también posiblemente quieran evitar las notificaciones sobre tu cumpleaños.

Hace menos de 15 años, esto no era realmente un problema. Claro, había gente en MySpace y otras redes sociales localizadas, pero Internet todavía era lo suficientemente joven y pequeña como para no tener que preocuparse por nuestro legado (ni por nada, en realidad).

Pero ahora administrar el legado digital de familiares y amigos fallecidos es un problema creciente y, en unas pocas décadas, plataformas como Facebook podrían incluso tener más perfiles de personas muertas que de personas vivas, principalmente a medida que su base de usuarios comienza a estancarse. Y, seamos claros, estamos envejeciendo, y la Generación Z tiene su propio pedazo de la web.

¿Cómo gestionar tu legado digital?

Es un proceso engorroso. Pero no tomará más de una hora hacerlo, y luego no habrá que dedicarle más pensamiento a ello. Bueno, tal vez regreses a revisar tus contactos de legado cada cinco años solo para asegurarte de que las personas que elegiste sigan siendo tan cercanas como lo eran cuando les otorgaste el poder, y la responsabilidad, de decidir qué hacer con tu vida virtual tras la muerte.

1. Facebook

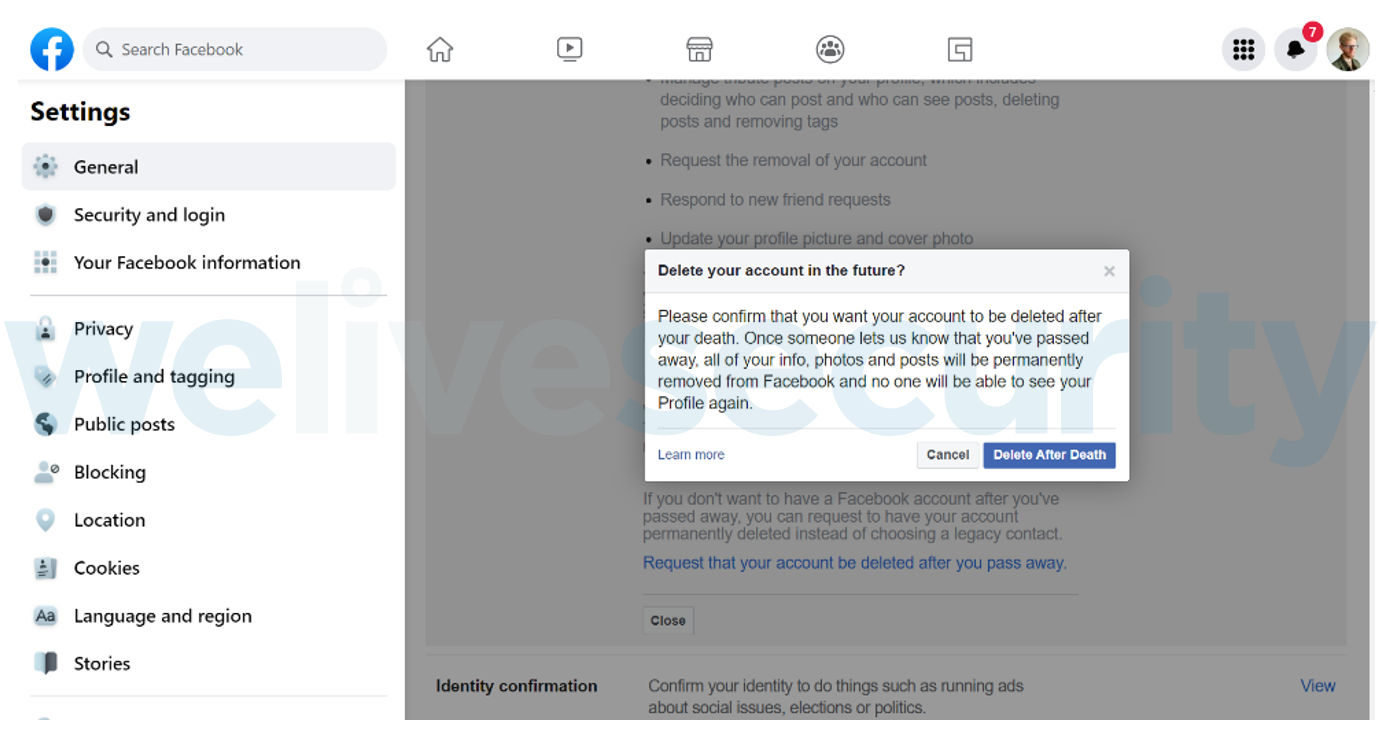

Si tienes una cuenta en Facebook, ciertamente has compartido muchas fotos, pensamientos y momentos que son queridos para ti. Facebook permite dos caminos diferentes para cuando fallezcas:

- Puedes elegir que se elimine tu cuenta después de que te hayas ido. Esta es una petición que haces a Facebook y que nadie podrá cambiar. Sin embargo, esto requiere que alguien envíe una foto de tu certificado de defunción a Meta, para que les informe de tu fallecimiento. Asegúrate de que alguien cercano a tí sepa que esto es lo que quieres y lo que debe hacer cuando llegue el momento.

- Puedes elegir un contacto de legado que administrará tu cuenta conmemorativa. Debe ser alguien en quien confíes y que esté dispuesto a gestionar tu perfil, publicaciones de homenaje, fotos, etc. Mientras que para algunas personas esto puede ser emocionalmente angustiante, otras pueden encontrar consuelo en ello, así que ten esto en cuenta para asegurarte de elegir a la persona adecuada.

Ya sea que decidas que alguien cuide tu perfil o que lo eliminen, habla con la persona que crees que podría hacerlo. Ten en cuenta el dolor por el que pasarán y pregúntales si creen que estarán dispuestos a hacerlo. Además, este contacto debe poder acceder a tu certificado de defunción y, por supuesto, también debe tener una cuenta de Facebook.

2. Instagram

A pesar de que Instagram es parte de Meta, al igual que Facebook, los usuarios de Instagram no pueden decidir sobre la eliminación de sus cuentas. Una cuenta puede ser conmemorada a petición de una persona autorizada o miembro de la familia en posesión de un certificado de defunción, pero nadie podrá administrar sus imágenes, videos o configuraciones de privacidad.

Dicho esto, los Términos de uso de Instagram son claros: usted es dueño de su contenido, pero da permiso para que Instagram lo use como mejor le parezca, siempre y cuando esté en la plataforma. Si bien nadie puede eliminar tu cuenta después de tu fallecimiento, Instagram aún puede argumentar su derecho a usar tu contenido.

3. Google

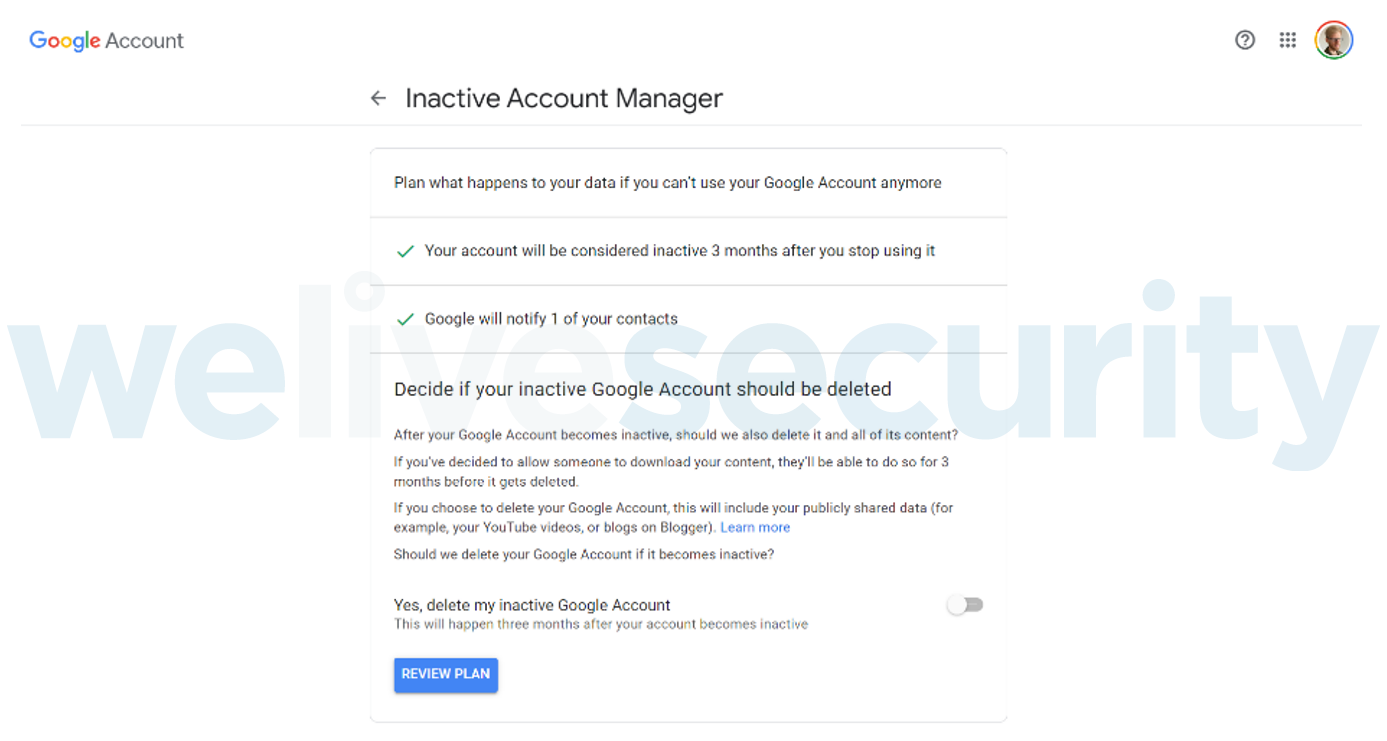

Lo más probable es que utilices muchos de los servicios de Google, incluidos Gmail, YouTube o incluso Google Drive. Y si tienes un teléfono Android, estas cuentas sin duda están llenas de documentos importantes e imágenes memorables.

Para evitar que tu información importante se vuelva inaccesible, puedes habilitar el Administrador de cuentas inactivas de Google. Entonces Google podrá detectar la inactividad de tu cuenta y emitir un enlace descargable a un contacto que hayas elegido previamente. El período de tiempo que determina tu inactividad lo decides tú, al igual que qué datos se pueden descargar.

Finalmente, también podrás decidir si tu cuenta debe eliminarse tres meses después de que se haya compartido con tu contacto heredado. Sin embargo, esto implica que se eliminará todo tu contenido, incluidos los videos de YouTube o las publicaciones de blog, una razón por la que no todos podrían querer habilitar esta opción.

Alternativamente, si decides no dejar ninguna instrucción, los miembros de tu familia o representante legal podrán solicitar la eliminación de la cuenta e incluso algunos datos o fondos. Google indica que sus decisiones seguirán teniendo tu privacidad como prioridad y cada caso será revisado individualmente.

4. Microsoft

Microsoft no proporciona ninguna herramienta específica que permita administrar tu legado, ni que un miembro de la familia solicite la eliminación de la cuenta. Sin embargo, Microsoft eliminará las cuentas en cumplimiento de una orden judicial.

La única excepción se aplica a los clientes en Alemania, cuyos sucesores legales pueden ponerse en contacto con el servicio de atención al cliente de Microsoft y, si están en posesión de un certificado de defunción y otros documentos, solicitar el cierre de la cuenta.

5. Twitter

Twitter no tiene ninguna política establecida que te permita decidir qué quieres que suceda con tu cuenta una vez que fallezcas.

En su lugar, permitirá que un miembro de la familia o un representante autorizado se comunique con Twitter y solicite la eliminación de tu cuenta. La plataforma solicitará copias del certificado de defunción, así como la tarjeta de identificación del solicitante y posiblemente alguna información adicional.

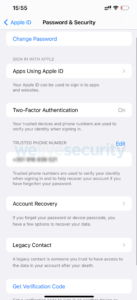

6. Apple

Apple introdujo en 2021 la posibilidad de elegir un Legacy Contact. Esta función solo está disponible para personas mayores de 13 años y tiene algunas limitaciones técnicas: debes tener un ID de Apple activo en un dispositivo que ejecute al menos iOS 15.2, iPadOS 15.2 o macOS Monterey 12.1. Tu ID de Apple también debe tener habilitada la autenticación de doble factor.

Si cumples con los requisitos, puedes realizar este proceso en tu dispositivo tocando el icono de ID de Apple en el menú Configuración, seleccionando “Contraseña y seguridad” y, finalmente, seleccionando Contacto de legado. Esto generará una clave de acceso en un formato de código QR que puedes enviar a través de Mensajes o imprimir y entregar a la persona que elegiste. Cuando llegue el día, podrán solicitar acceso en la web o directamente en un dispositivo iOS o macOS. Apple también solicitará un certificado de defunción antes de otorgar acceso a la cuenta.

7. PayPal

Si bien el proceso para la mayoría de los bancos clásicos está bastante estandarizado, las personas están menos acostumbradas a tratar con cuentas digitales en servicios como PayPal. Al igual que con las otras plataformas, PayPal solo puede recibir instrucciones de un albacea autorizado o administrador del patrimonio del fallecido para cerrar una cuenta y transferir fondos. Además del certificado de defunción, el representante legal también deberá tener una prueba de su posición a través de un testamento vital o documentación emitida por el estado. Finalmente, el saldo restante puede transferirse a otra cuenta PayPal o emitirse como un cheque.

Tu vida digital es como un álbum familiar

Así que esta es la cuestión: hemos estado viendo cómo se desarrolla la tecnología y rápidamente nos hemos acostumbrado a ella. Publicamos fotos en línea sin pensar mucho, o sin pensar en absoluto, en lo que eso significa. Debido a que podemos tomar cientos de fotos en un día sin tener que pagar ningún extra por cada vez que presionamos el botón del obturador de la cámara de nuestro teléfono, las imágenes han perdido parte de su valor. Pero en realidad, una vez que morimos, esas son las imágenes por las cuales nuestros conocidos, amigos y seres queridos nos recordarán. Así que considera tomar algunos pasos adicionales en paralelo a la organización de tu legado digital:

- Realiza una copia de seguridad de tus datos. Las plataformas de redes sociales son servicios administrados por empresas, y las empresas algún día podrían tener que cerrar y borrar todos tus datos en un instante, a veces incluso por error.

- Haz una segunda copia de seguridad de documentos e imágenes importantes que realmente no deseas perder.

- Cuando hablamos de las mejores prácticas de contraseñas, siempre decimos que nunca debes compartir tus contraseñas con otros y continuamos tomando esa posición firme sobre el intercambio de contraseñas. Sin embargo, planificar la gestión de tu legado digital es una situación en la que podría no solo ser deseable romper esa regla, sino que puedes sentir que hacerlo es necesario. Como sugiere Microsoft, esto es lo que debes hacer para proporcionar una planificación de legado digital, y la mayoría de los otros servicios en línea son claramente más fáciles de administrar por su ejecutor digital si simplemente tienen acceso a las credenciales de tus cuentas y pueden iniciar sesión como si fueran tú.

- Revisa tus contactos de legado cada pocos años y asegúrate de que tus copias de seguridad funcionen y estén en orden. ¡Tener toda esta información organizada también puede ser muy útil mientras estás vivo!

Fuente: welivesecurity.com