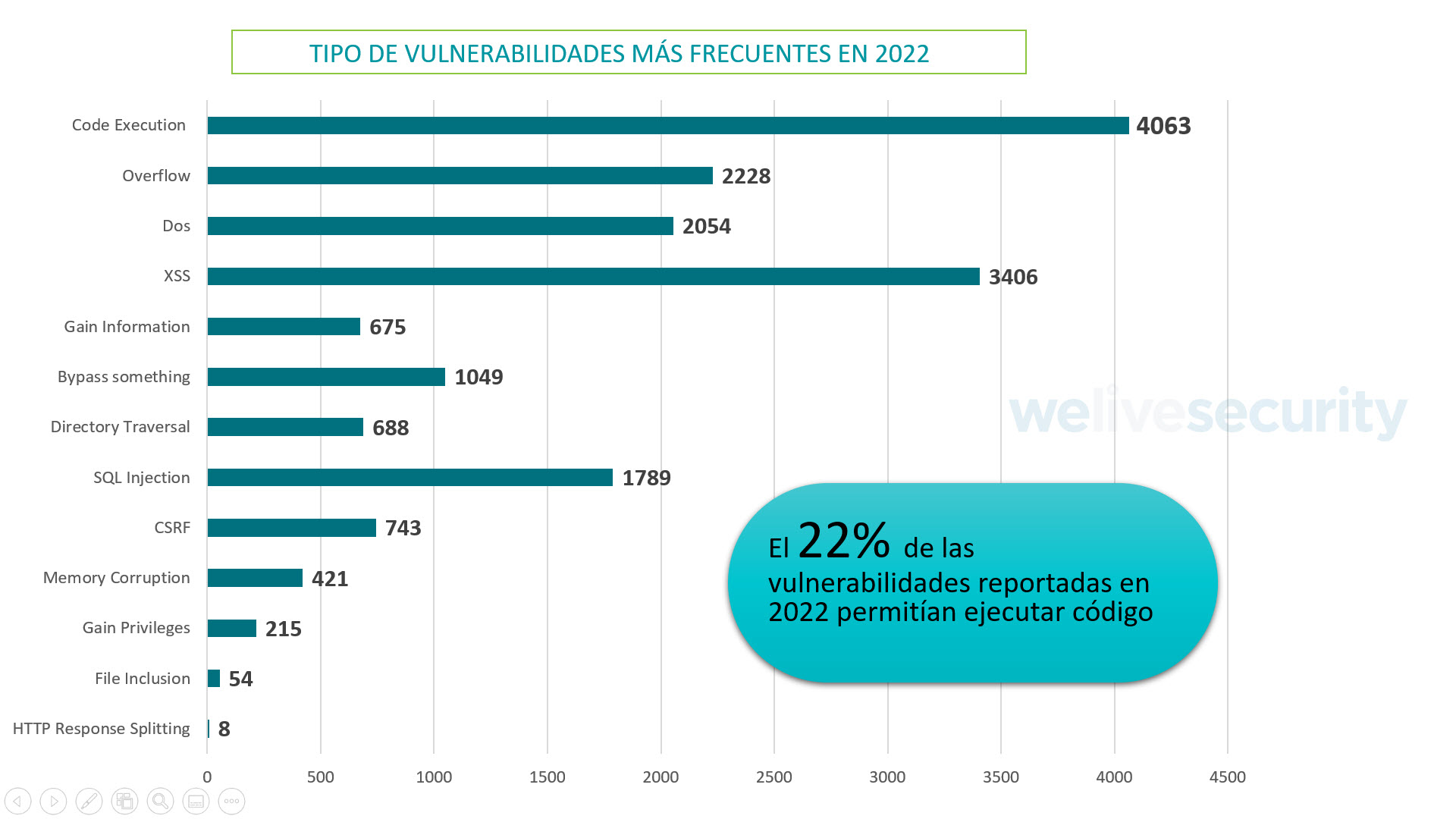

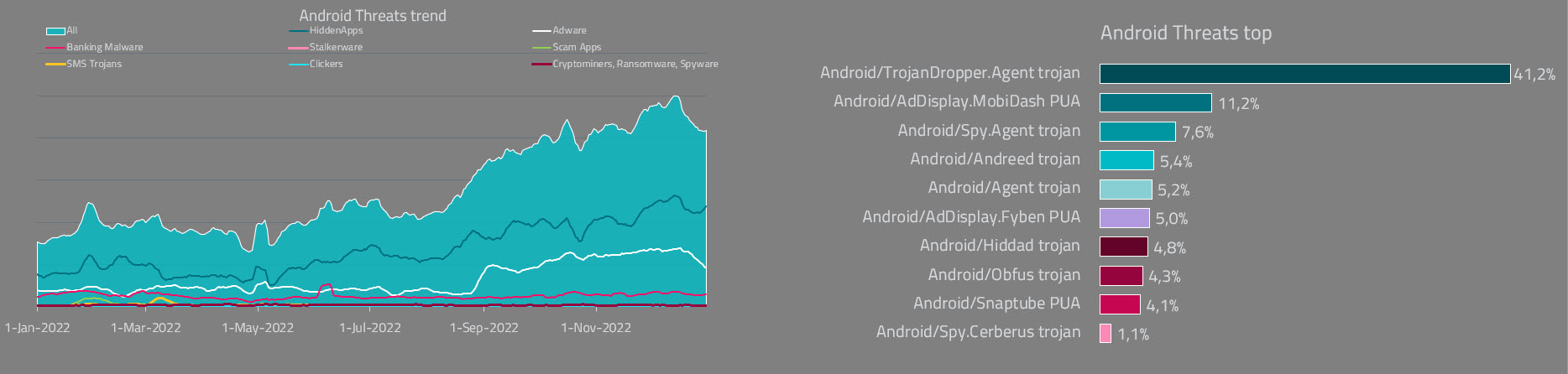

Repasamos también qué tipo de vulnerabilidades fueron las más reportadas en 2022, así como los sistemas operativos y aplicaciones que acumulan mayor número de vulnerabilidades reportadas.

Terminó el 2022 y siempre es importante hacer un balance y analizar los datos que deja el final de un año para comprender mejor lo que ha sucedido en materia de ciberseguridad y tener una idea más precisa de dónde estamos parados. En este sentido, será de gran ayuda analizar el panorama de las vulnerabilidades y comprender cuáles son los tipos de vulnerabilidades más reportadas y su impacto, qué tipo de aplicaciones concentran la mayor cantidad de vulnerabilidades reportadas y cuáles son los productos en los qué se reportaron más vulnerabilidades. Esta información nos aporta valor para comprender nuestro nivel de exposición a las amenazas informáticas, tanto a nivel usuario como de empresa, y tener un mejor panorama de cómo actúan los actores maliciosos.

Datos destacados:

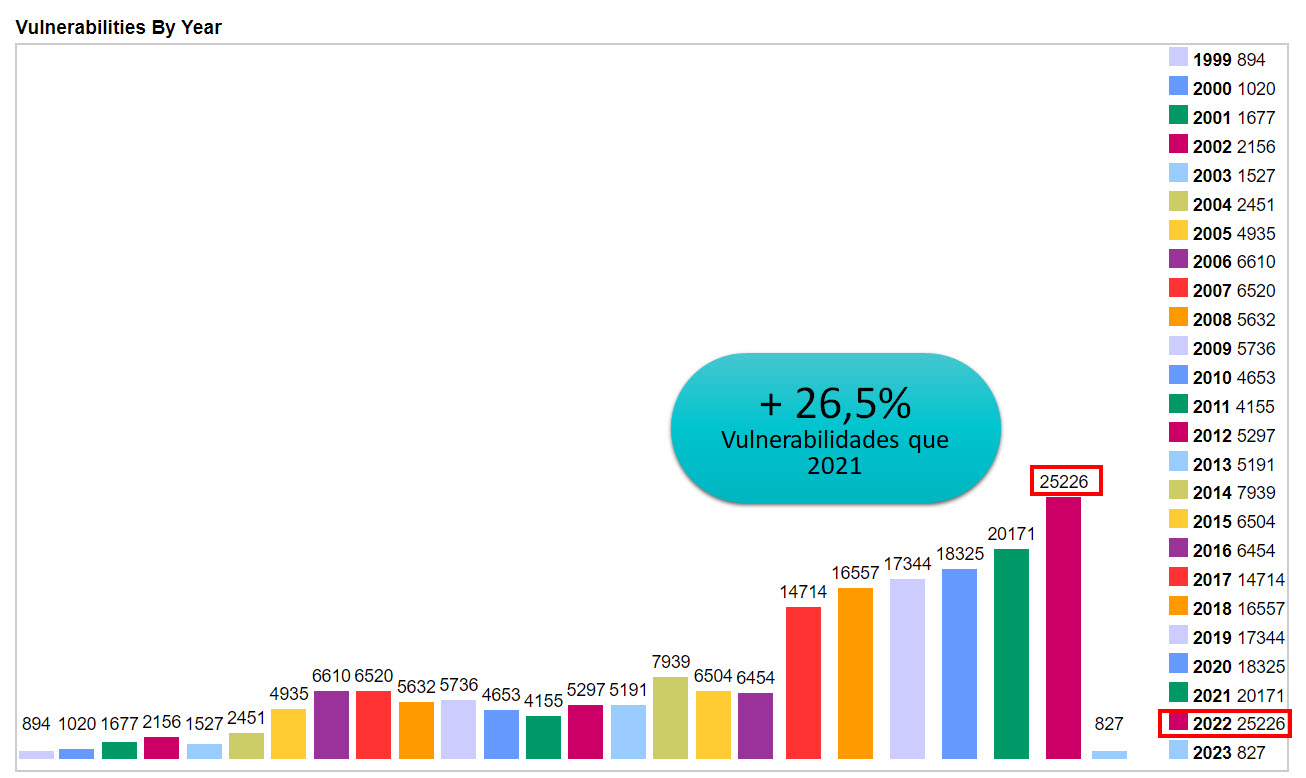

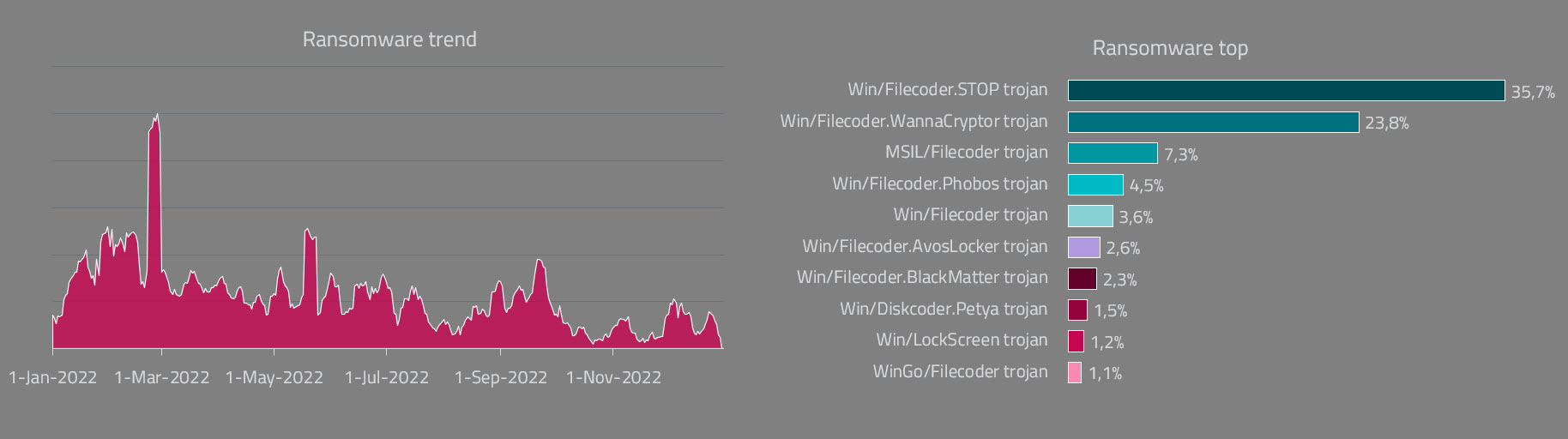

- En 2022 se alcanzó un pico histórico de vulnerabilidades reportadas con un aumento de más del 26% con respecto a 2021.

- Entre las cinco aplicaciones con más vulnerabilidades reportadas aparecen cuatro navegadores web.

- Las vulnerabilidades de ejecución remota de código fueron las más reportadas en 2022.

En 2022 se registró un récord histórico de vulnerabilidades reportadas

El siguiente gráfico muestra que en 2022 se alcanzó un pico histórico con 25226 vulnerabilidades reportadas en distintos productos y fabricantes. Esta cifra representa un crecimiento de 26,5% en el número de vulnerabilidades reportadas en comparación con 2021 y equivale a unas 70 vulnerabilidades por día, situación que demuestra que si el promedio diario se mantiene se puede proveer un aumento de detecciones para este 2023 respecto a 2022.

Imagen 1. Vulnerabilidades reportadas por año desde 1999 hasta 2022. Fuente: CVE Details.

Otro dato relevante sobre la cantidad de vulnerabilidades reportas es que solo el 3,4% de vulnerabilidades son de carácter crítico. Esto representa una caída con respecto a 2021 donde el porcentaje de vulnerabilidades criticas reportadas fue del 5,81%. Por lo tanto, si bien durante 2022 se descubrieron más vulnerabilidades que otros años, la severidad de las mismas fue menor.

Aplicaciones con mayor número de vulnerabilidades reportadas en 2022

En la siguiente tabla se puede apreciar cuáles fueron las 10 aplicaciones sobre los cuales se reportó un mayor número de vulnerabilidades el último año. Es importante estar atento a las nuevas vulnerabilidades que se detectan sobre un determinado software o aplicación web para actualizar e instalar a tiempo los parches de seguridad para no ser victimas de ataques que busquen explotar estos fallos.

| |

Nombre del producto |

Desarrollador/Fabricante |

Tipo de producto |

Número de vulnerabilidades |

| 1 |

Chrome |

Google |

Application |

2578 |

| 2 |

Firefox |

Mozilla |

Application |

2130 |

| 3 |

Mysql |

Oracle |

Application |

1182 |

| 4 |

Safari |

Apple |

Application |

1175 |

| 5 |

Internet Explorer |

Microsoft |

Application |

1168 |

| 6 |

Thunderbird |

Mozilla |

Application |

1143 |

| 7 |

Firefox Esr |

Mozilla |

Application |

870 |

| 8 |

Oncommand Insight |

Netapp |

Application |

781 |

| 9 |

Gitlab |

Gitlab |

Application |

771 |

| 10 |

Office |

Microsoft |

Application |

733 |

Fuente: CVE Details

Como se puede apreciar, dentro del Top 10 de aplicaciones con mas fallos reportados aparecen varios navegadores web. El primero en la lista es de hecho el navegador Google Chrome, el cual es utilizado por millones de usurios. El segundo lugar lo ocupa su colega, el navegador Firefox, que tambien es de uso masivo. En tercer puesto aparece el gestor de bases de datos Mysql, que también es muy utilizado tanto en infraestructuras de tecnologia como por usuarios finales.

Si pensamos en terminos de rédito, para los ciberatacantes las aplicaciones más utilizadas siempre seran las más propensas a ser explotadas, ya que generalmente los actores maliciosos buscan llegar a la mayor cantidad de personas/víctimas posibles. En 2022 solamente Google lanzó varias actualizaciones de Chrome en las que reparó nueve vulnerabilidades zero-day que afecaban al navegador y la propia compañía aseguró estar al tanto de reportes que indican que estaban siendo explotadas por actores maliciosos al momento de su hallazgo.

Sistemas Operativos con mayor número de vulnerabilidades

Si bien Debian Linux se presenta como el sistema operativo con mayor número de fallos de seguridad reportados en el histórico hasta 2022, es importante aclarar que no necesariamente hablamos vulnerabilidades críticas.

| |

Nombre del sistema operativo |

Nombre del fabricante |

Tipo de producto |

Número de vulnerabilidades históricas |

| 1 |

Debian Linux |

Debian |

OS |

7489 |

| 2 |

Android |

Google |

OS |

4902 |

| 3 |

Fedora |

Fedoraproject |

OS |

4108 |

| 4 |

Ubuntu Linux |

Canonical |

OS |

3709 |

| 5 |

Mac Os X |

Apple |

OS |

3101 |

| 6 |

Linux Kernel |

Linux |

OS |

3034 |

| 7 |

Windows 10 |

Microsoft |

OS |

3016 |

| 8 |

Iphone Os |

Apple |

OS |

2863 |

| 9 |

Windows Server 2016 |

Microsoft |

OS |

2786 |

| 10 |

Windows Server 2008 |

Microsoft |

OS |

2445 |

Fuente: CVE Details

Teniendo esto claro, en el caso de Debian Linux el histórico de vulnerabilidades reportadas desde 1999 hasta 2022 es de 7489. En 2022 se reportaron 720 vulnerabilidades, siendo 2018 el año en que se registró el mayor número con 1407. Con respecto a la severidad, de los 720 fallos reportados en 2022 solo 14 eran críticos y 109 permitían la ejecución de código.

Para el sistema Android se llegó a un récord histórico en 2022 con 899 vulnerabilidades reportadas, superando a 2020, que hasta ahora era el año en el que más vulnerabilidades se habían reportado con 859. De las vulnerabilidades reportadas en 2022, 43 de ellas fueron consideradas de alta criticidad y 102 permitían ejecutar código. En el acumulado desde 2009 a 2022 se reportaron un total de 4902 vulnerabilidades en Android.

En el caso de Fedora es el tercer sistema operativo con más vulnerabilidades reportadas desde 2007 a 2022 con un total de 4108. En 2022 se reportaron un total de 906 vulnerabilidades de las cuales 84 son de ejecución de código.

Fabricantes con más vulnerabiliudades reportadas en sus productos

| |

Nombre del fabricante |

Cantidad de productos |

Número de vulnerabilidades |

Número de vulnerabilidades/Número de productos |

| 1 |

Microsoft |

719 |

9181 |

13 |

| 2 |

Oracle |

1026 |

8934 |

9 |

| 3 |

Google |

144 |

8104 |

56 |

| 4 |

Debian |

111 |

7617 |

69 |

| 5 |

Apple |

143 |

5980 |

42 |

| 6 |

IBM |

1385 |

5597 |

4 |

| 7 |

Redhat |

469 |

4672 |

10 |

| 8 |

Cisco |

6053 |

4362 |

1 |

| 9 |

Fedoraproject |

22 |

4172 |

190 |

| 10 |

Canonical |

49 |

3748 |

76 |

Fuente: CVE Details

Con respecto a las compañías tecnológicas que desarrollan los software y aplicaciones dirigidas a usuarios y empresas, si bien vemos en el primer puesto a Microsoft como el fabricante que acumula mayor número de vulnerabilidades reportadas desde sus inicios, para sacar mejores conclusiones es importante considerar otras variables, como la evolución histórica, la cantidad de productos en los que se han reportado fallos y la criticidad de los mismos. Solo así es posible tener un panorama más completo sobre los riesgos a los que se exponen las personas y organizaciones según los productos que utilizan. Microsoft, por ejemplo, registra el mayor número de vulnerabilidades, pero sobre una base de 719 productos, mientras que Fedora, por ejemplo, es sobre la base de 22 productos, lo que da un promedio de 190 vulnerabilidades por producto.

Tipo de vulnerabilidades más reportadas en 2022

Las vulnerabilidades de ejecución remota de código fueron las más reportadas en 2022. Fuente: CVE Details

Con respecto al tipo de amenazas detectadas vemos que el escenario es variado, pero se destacan las vulnerabilidades que permiten la ejecución de código con el 22% de las vulnerarbilidades reportadas. Es importante mencionar que este tipo de vulnerabilidad es de alta criticidad y riesgo.

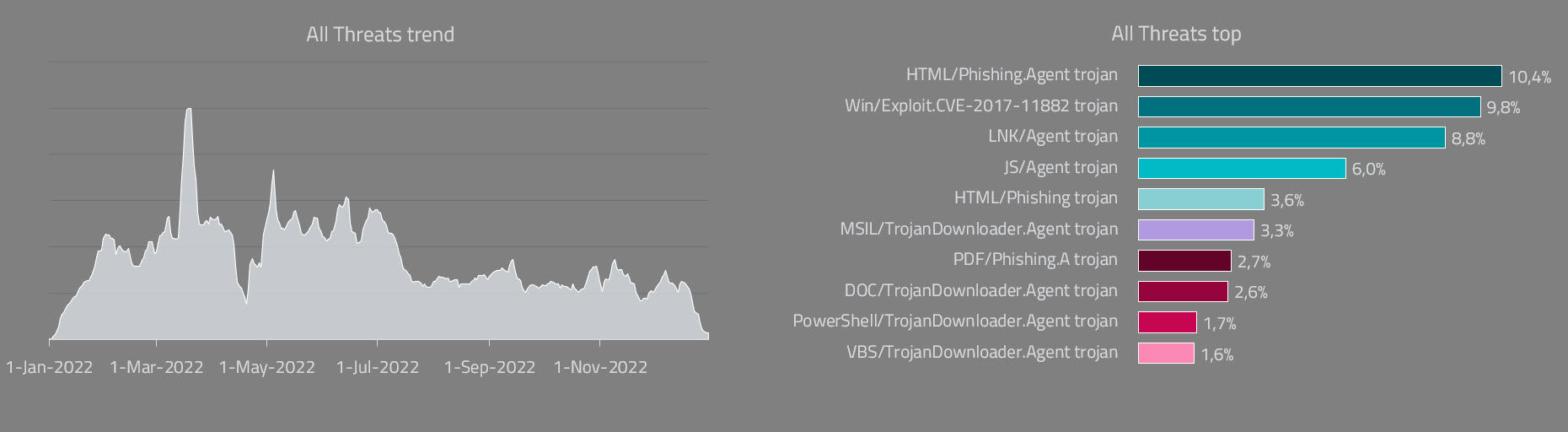

Vulnerabilidades más utilizada por cibercriminales durante 2022 en la región

Siempre es importante recordar que no todas las vulnerabilidades son críticas y que no existe para todas las vulnerabilidades exploits disponibles que permitan su explotación por un atacante. Pero es interesante y a la vez preocupante que entre las cinco vulnerabilidades más utilizadas por cibercriminales durante 2022 en América Latina hay dos que fueron descubiertas hace 10 años y afectan a servicios de uso masivo. Una de ellas es la CVE-2012-0143 cuyo exploit asociado aprovecha de una vulnerabilidad de Microsoft Windows que permite la ejecución remota de código arbitrario, y la segunda es la CVE-2012-0159 cuyo exploit abusa de una vulnerabilidad en Microsoft Windows que también permite acceder remotamente y sin necesidad de autenticación a un sistema vulnerable.

La vigencia de estas vulnerabilidades sin dudas habla de que aún existe una falta concientización por parte de los usuarios y debería despertar las alarmas para que aboguen por implementar buenas practicas de seguridad que contemplen la instalación de actualizaciones y parches de seguridad a fin de evitar posibles incidentes.

Es un hecho que las aplicaciones de uso masivo siempre estarán en la mira de los atacantes para buscar vulnerabilidades y en este sentido no es casual que las aplicaciones de uso masivo siempre tengan más vulnerabilidades asociadas que el resto para las que los cibercriminales se esfuerzan en desarrollar exploits y desplegar sus ataques.

Fuente: www.welivesecurity.com