¿Qué es la autenticación de múltiples factores?

¿Qué es la autenticación de múltiples factores? ¿Por qué deberías usarla? ¿Cuáles son los factores?

Cualquiera que tenga una cuenta en red social o servicio en línea se encuentra alguna vez con la autenticación de dos factores (2FA). También se conoce con el nombre de autenticación en dos pasos o verificación en dos pasos, pero el concepto es el mismo.

Pero, ¿alguna vez te has preguntado qué es esto exactamente, cómo funciona y, lo que es más importante, por qué es necesario? Si la contesta es positiva, has venido al lugar correcto. Intentaremos responder a estas preguntas y más en este artículo.

¿Qué es la autenticación de dos factores?

Comenzaremos con una definición simple. Cuando se utilizan varios métodos simultáneamente para verificar los derechos de acceso, es decir, para la autenticación, se conoce como autenticación de múltiples factores.

En la mayoría de los casos, los servicios digitales utilizan la autenticación de dos factores. No hay nada de malo en usar más factores, pero el número generalmente se limita a dos para no irritar demasiado a los usuarios.

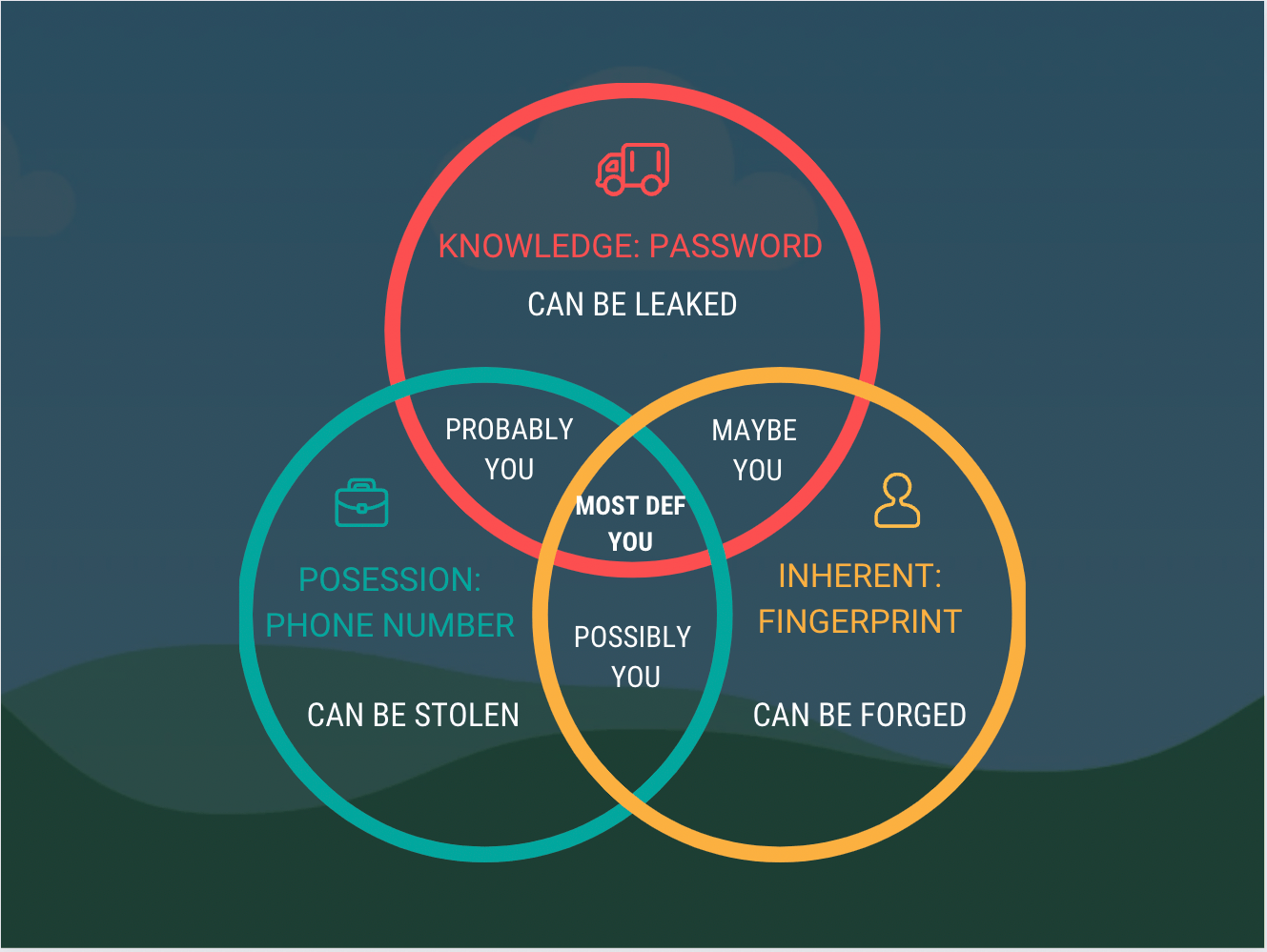

En otras palabras, 2FA brinda el equilibrio óptimo entre la protección de la cuenta y un inicio de sesión conveniente. Pero, ¿cuáles son los “factores” que se pueden utilizar para verificar los derechos de autenticación del usuario? Estas son las opciones más populares:

- Conocimiento. La autenticación se otorga si tienes los siguientes correctos: la contraseña, la frase de contraseña, el código numérico, el patrón gráfico, la respuesta a una pregunta secreta, etc.

- Posesión. Si tienes un artículo determinado (por ejemplo, una llave, un token USB, un teléfono, una tarjeta bancaria), esto es una verificación de sus derechos de acceso. Esto también incluye tener acceso a un número de teléfono o a alguna otra cuenta (por ejemplo, un correo electrónico), lo que puede demostrarse, por ejemplo, a través de obtener un código de un solo uso.

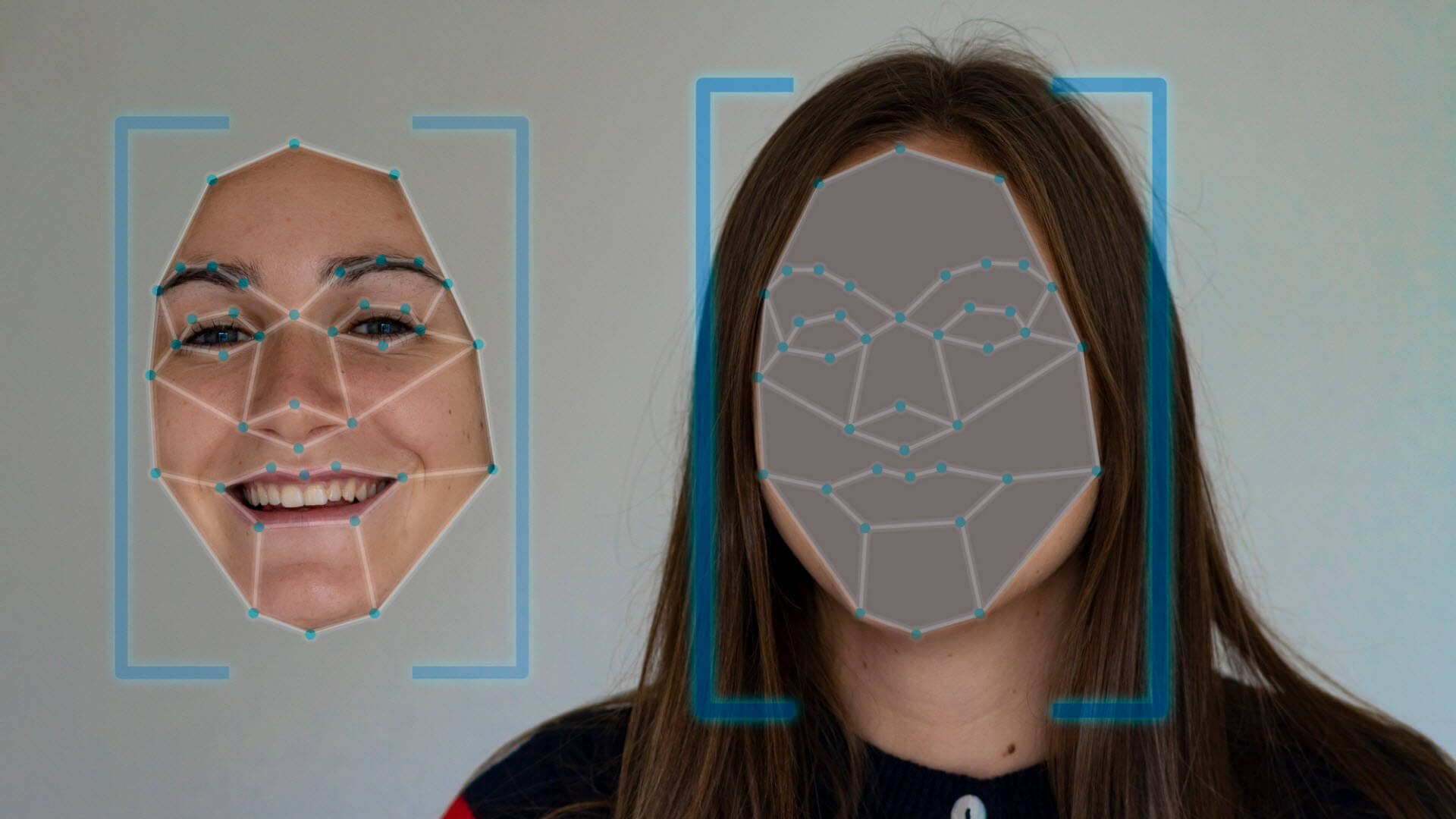

- Propiedad inherente. A menudo es posible autenticarse con alguna propiedad única e inherente del usuario real: una huella dactilar, voz, cara, ADN, patrón de iris, estilo de escritura característico en el teclado, etc.

- Geolocalización. Aquí, la autenticación se basa en que el usuario se encuentre en un lugar determinado. Por ejemplo, si se inicia sesión para recursos corporativos, dentro de una oficina de la empresa.

Tenga en cuenta que para que funcione la autenticación de múltiples factores, los métodos utilizados para verificar los derechos del usuario deben ser diferentes. Entonces, si un servicio le pide al usuario que ingrese dos contraseñas en lugar de una (o, digamos, una contraseña y la respuesta a una pregunta secreta), esto no puede considerarse como 2FA, ya que se usa dos veces el mismo método de verificación (conocimiento).

¿Por qué necesitas la autenticación de dos factores?

Se recomienda la autenticación de múltiples factores, ya que, individualmente, cada método de verificación tiene sus propias desventajas. Por ejemplo, el conocimiento de cierta información podría ser un método confiable, pero solo si esta información es conocida solo por el usuario y no se puede obtener de ninguna otra fuente. Pero casi nunca es así. El usuario tiene que escribir una contraseña que luego se transmite a través de Internet. Además, probablemente la guarda en algún lugar, ya que nadie puede recordar todas las contraseñas de todas sus cuentas. Esto proporciona muchas oportunidades para la intercepción y el robo.

Además, la contraseña se guarda por parte de aquellos que proporcionan servicios, desde donde podría fugarse algún día. Y si usa la misma contraseña para varios servicios (desafortunadamente, muchas personas todavía lo hacen), entonces todas estas cuentas corren el riesgo de ser pirateadas.

Lo mismo ocurre con otros métodos de verificación. El factor de posesión no es ideal, porque su artículo (llave, teléfono, tarjeta bancaria) podría ser robado. La geolocalización por sí sola no confirma nada: seguramente habrá muchas otras personas aproximadamente en el mismo punto de tiempo y en el mismo espacio que tú (a menos que estés a la deriva en un témpano de hielo en medio del Océano Ártico).

Quizás solo el factor de propiedad inherente pueda considerarse más o menos confiable, razón por la cual a veces se usa como el único factor de autenticación. Pero también hay una buena cantidad de matices.

De ahí surge el concepto de la autenticación de múltiples factores: cuanto mayor sea el número de factores diferentes, más probable es que una persona que está tratando de obtener acceso a la cuenta realmente tenga derecho a hacerlo.

El uso de más factores ayuda a garantizar que solo tú puedas acceder a tu cuenta.

Por lo tanto, la autenticación de dos factores es una buena idea por una razón simple: para que el servicio sepa que tú eres tú y para que tu cuenta sea más difícil de piratear.

¿Cómo utilizar la autenticación de dos factores?

Veremos los distintos tipos de 2FA en otro artículo. Mientras tanto, terminaremos este con algunos consejos:

- Asegúrate de activar la autenticación de dos factores para todos los servicios que la apoyen.

- Siempre que sea posible, selecciona códigos de un solo uso de una app autenticadora como método 2FA. Y para cuentas realmente valiosas, usa una clave de hardware FIDO U2F.

- Si las opciones anteriores no están disponibles, cualquier otro método será mucho mejor que no tener ningún segundo factor.

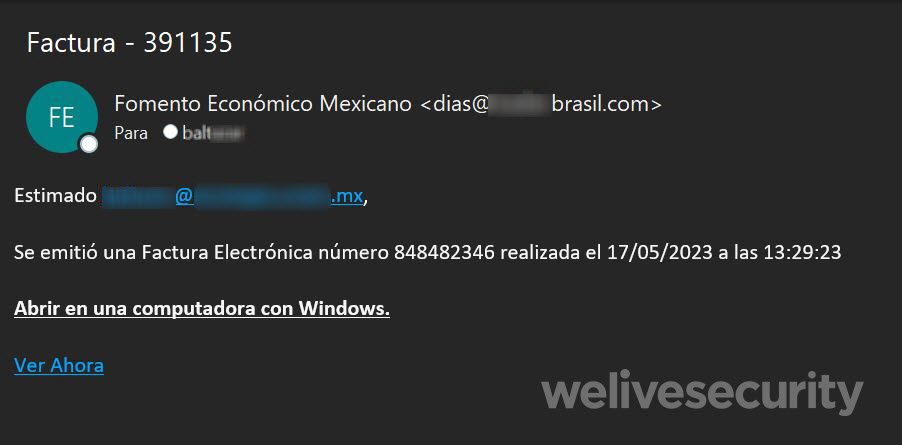

- Recuerda que 2FA no protege contra el phishing de alto nivel (con la excepción de las claves FIDO U2F), así que cada vez que introduzcas un código, asegúrate de que estás en el sitio web real, no en uno falso.

- Utiliza una solución de seguridad confiable con protección antiphishing integrada, como Kaspersky Premium.

En cuanto a la creación de contraseñas seguras y su almacenamiento seguro, recomendamos Kaspersky Password Manager, cuya versión completa va acompañada con una suscripción a [Kaspersky Premium placeholder] Kaspersky Premium [/Kaspersky Premium placeholder]. Por cierto, nuestro administrador de contraseñas tiene varias otras características útiles que ayudarán a proteger tus cuentas contra la piratería.

Fuente: www.latam.kaspersky.com