El truco del día: contraseñas con emojis

¿Contraseñas con emoticonos? ¡Por qué no! Las ventajas y desventajas de usar emojis en las contraseñas.

A nadie le gustan las contraseñas. Uno demora años en introducirlas, son difíciles de recordar y la necesidad de un número, un símbolo, una letra mayúscula y un par de dientes de gallina solo hace que crearlas sea aún más difícil. Pero, si usas la misma contraseña en todas partes o te limitas a contraseñas sencillas y cortas (fáciles de leer, débiles), tarde o temprano serás víctima de piratería. ¿Cómo combinar la practicidad de escritura, la facilidad para recordarlas y la resistencia a la piratería? Una forma interesante, aunque inusual, es usar emojis. Sí, esos mismos emoticonos 😁 y otros iconos lindos 🔐 que nos encanta usar en chats y publicaciones.

En los ordenadores y teléfonos inteligentes de hoy, los emojis son símbolos tan completos como las letras de los alfabetos y los signos de puntuación. Esto se debe a que son parte del estándar Unicode (consulta aquí para obtener una lista completa de emojis estandarizados). Por lo tanto, en teoría, se pueden usar en cualquier texto, incluidas las contraseñas.

Por qué usar emojis en las contraseñas

Como existen tanto emojis, tu contraseña puede ser el doble de corta. Cuando los intrusos intentan forzar una contraseña que contiene letras, números y signos de puntuación, hay menos de cien variaciones para cada símbolo que deben elegir. Sin embargo, hay más de 3600 emojis estandarizados en Unicode, por lo que añadir uno a tu contraseña obliga a los piratas informáticos a pasar por alrededor de 3700 variantes por símbolo. Entonces, en términos de complejidad, una contraseña compuesta por cinco emoticones diferentes equivale a una contraseña regular de nueve caracteres, mientras que siete emojis equivalen a una contraseña segura de 13 caracteres “comunes”.

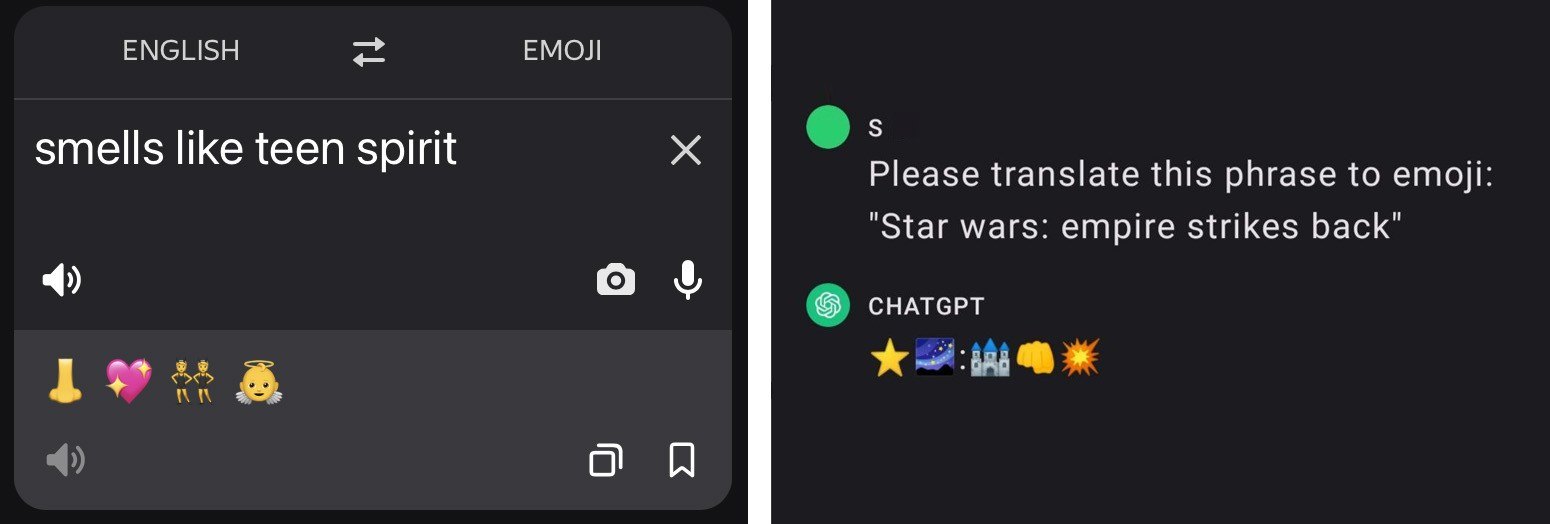

Los emojis son más fáciles de memorizar. En lugar de un utilizar un puñado de letras y números sin sentido, puedes componer una frase lógica y crear un rompecabezas de emojis sobre la base de esta. Para esto, puedes usar un traductor de emojis o un chatbot como ChatGPT.

Un traductor de emojis o ChatGPT puede crear una contraseña de acertijo basada en emojis sobre un tema determinado.

Los piratas informáticos no utilizan los emojis en los ataques de fuerza bruta. Varias herramientas de piratería y diccionarios para descifrar contraseñas incluyen combinaciones de palabras, números y sustituciones comunes como E1iteP4$$w0rd, pero (¿por ahora?) no incluyen emojis. Entonces, cuando un atacante atraviesa una base de datos de contraseñas filtradas, es probable que tu cuenta, que está protegida con una contraseña como: 👁️🐝🍁👁️🥫🪰 (“I believe I can fly”), esté segura.

Parece demasiado bueno para ser cierto. Entonces, ¿cuáles son las desventajas de las contraseñas con emojis? Por desgracia, son considerables.

¿Por qué no usar emojis en las contraseñas?

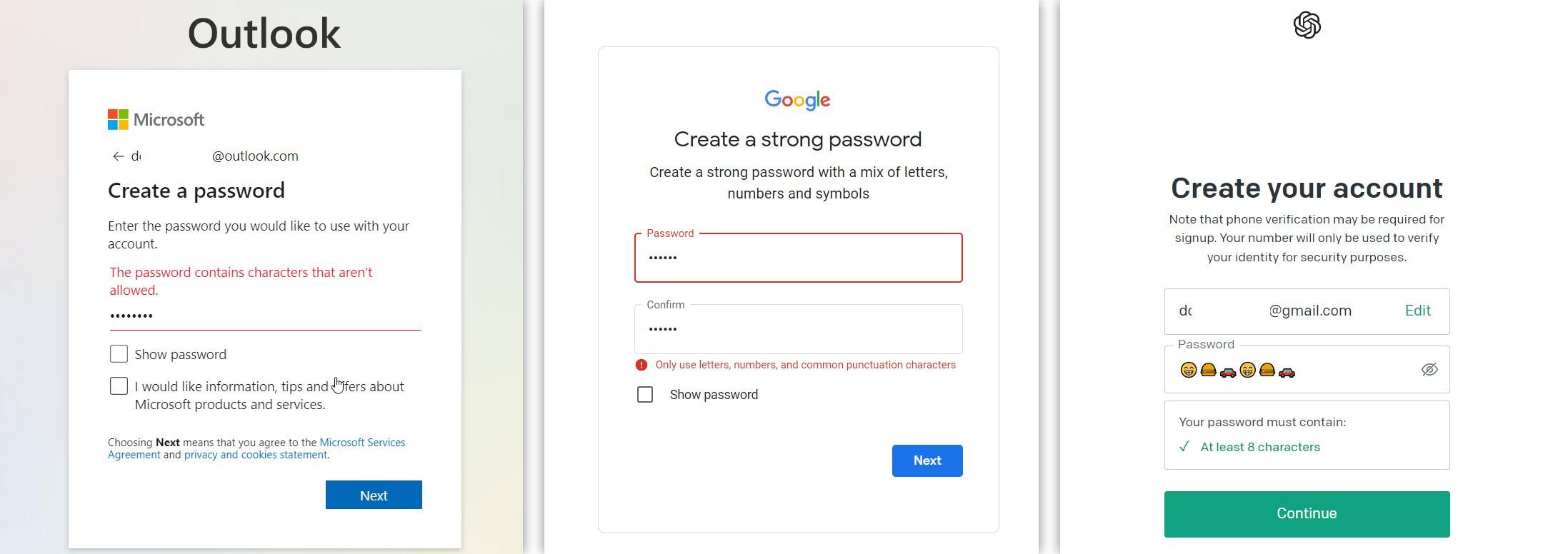

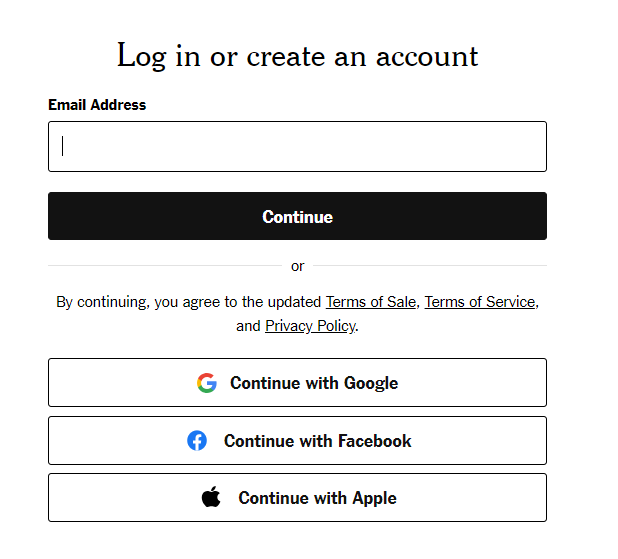

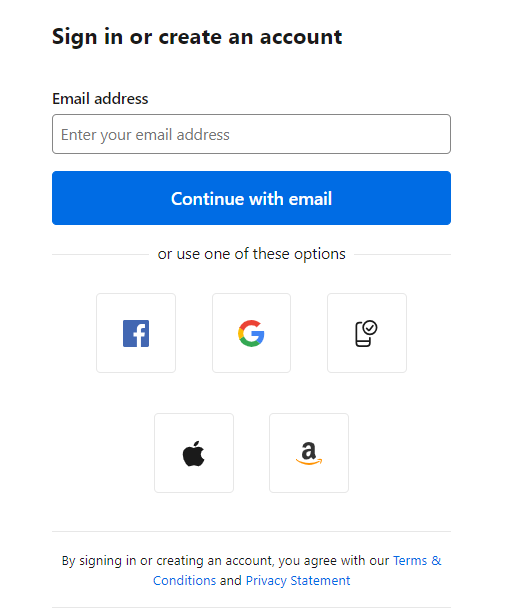

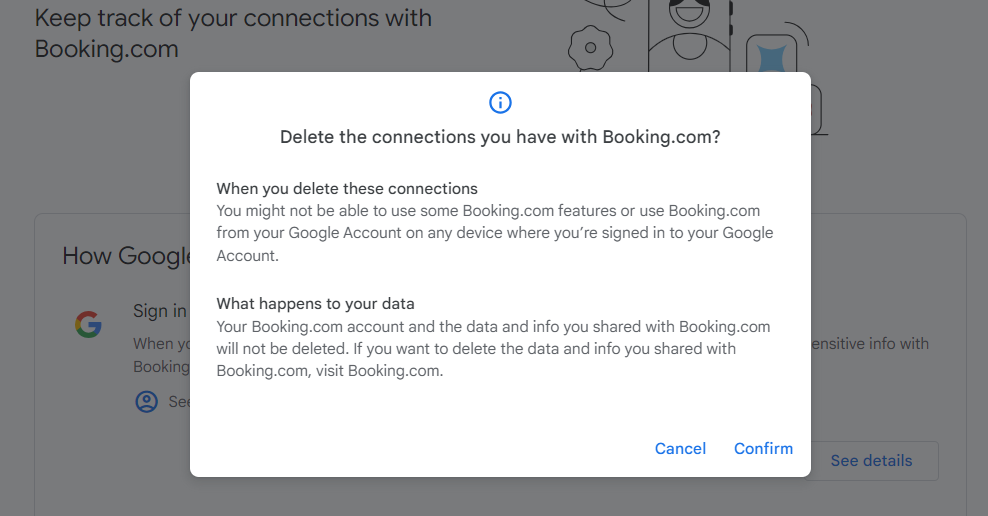

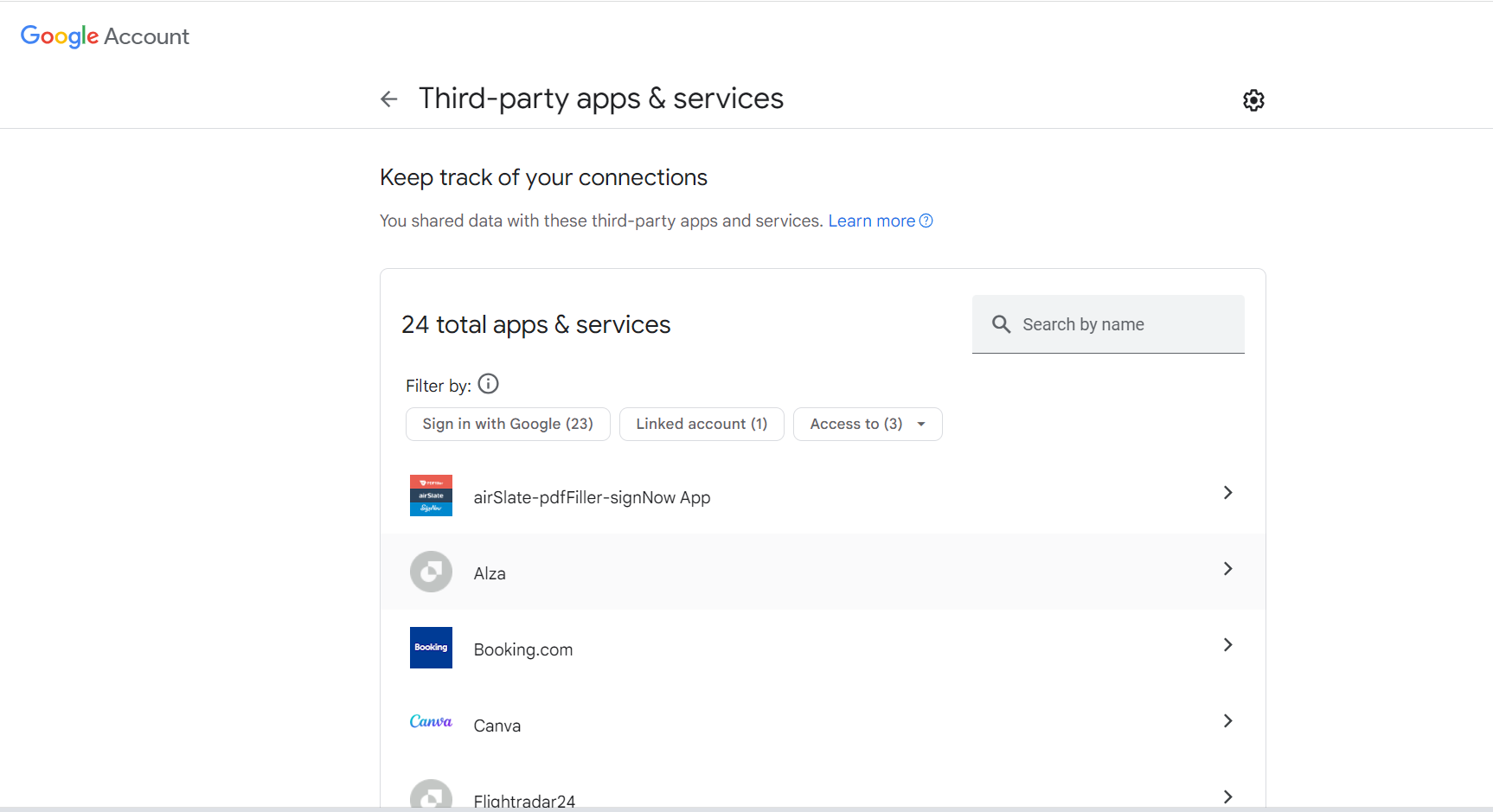

No todos los servicios aceptan contraseñas con emojis. Llevamos a cabo un pequeño experimento de creación de cuenta usando una contraseña que tenía varios emojis estándar. Fue rechazada tanto por Microsoft/Outlook como por Google/Gmail. Sin embargo, Dropbox y OpenAI la aceptaron con gusto, así que básicamente es una cuestión de experimentar.

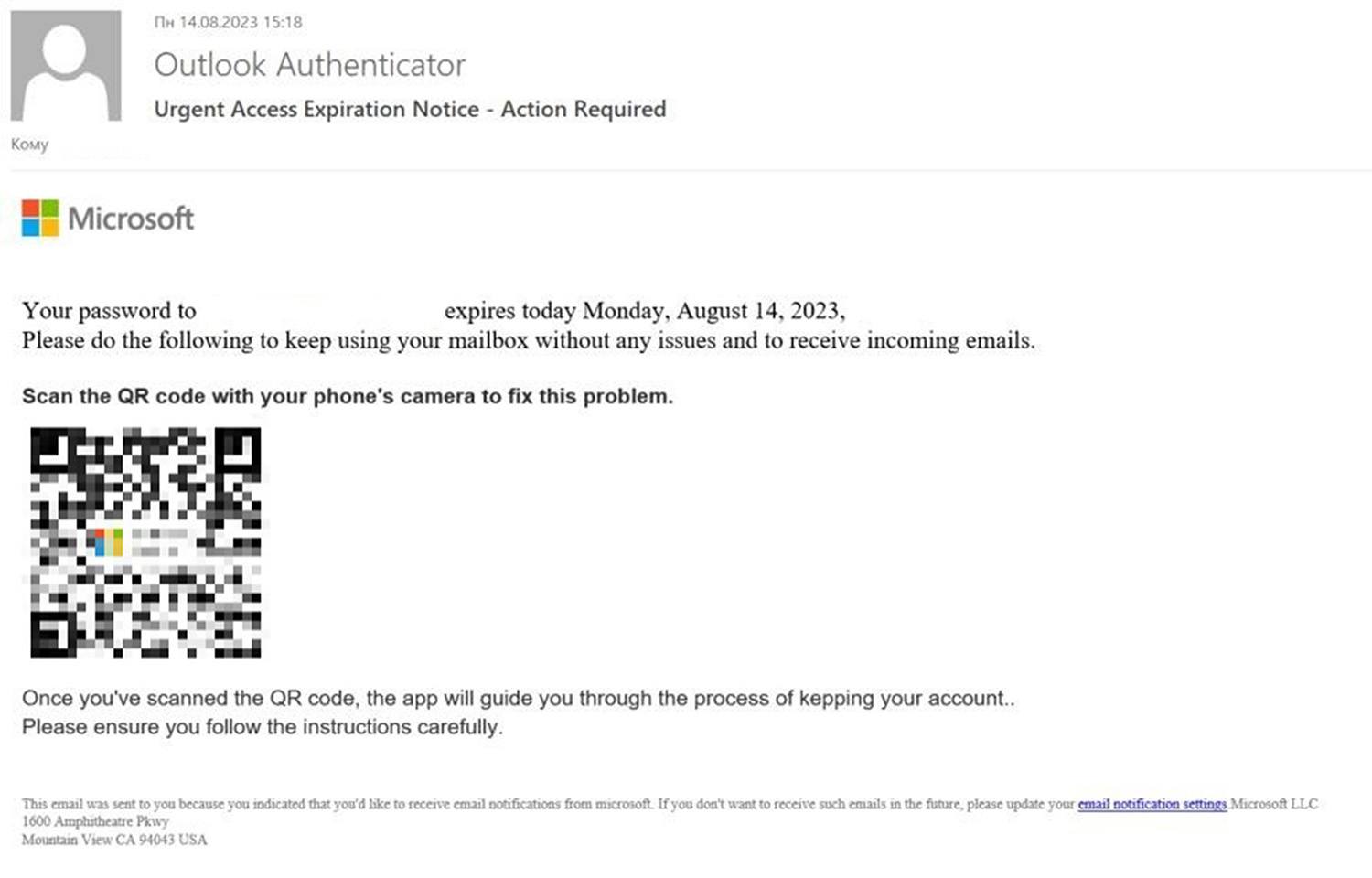

Debes probar tu contraseña con emojis inmediatamente para asegurarte de que funcione. Aunque puedas crear una cuenta con esa contraseña, es posible que no pase la verificación al iniciar sesión.

Los emojis son más difíciles de introducir. En los teléfonos inteligentes, introducir emojis es la simplicidad en sí misma. En los ordenadores de sobremesa, sin embargo, puede ser un poco más problemático, aunque no demasiado (consulta los detalles a continuación). En cualquier caso, tendrás que encontrar los emojis que necesitas en una lista larga y asegurarte de elegir la imagen correcta entre varias similares. Si es multiplataforma, recuerda verificar que puedas introducir estos emojis tanto en tu ordenador como en tu teléfono inteligente para todos los servicios que usas.

Los emojis recientes te delatan. Muchos teclados de teléfonos inteligentes muestran los emojis de uso frecuente en la parte superior de la lista. Es poco probable que esta información ayude a los piratas informáticos en línea, pero es posible que amigos o familiares puedan adivinar o espiar tu contraseña.

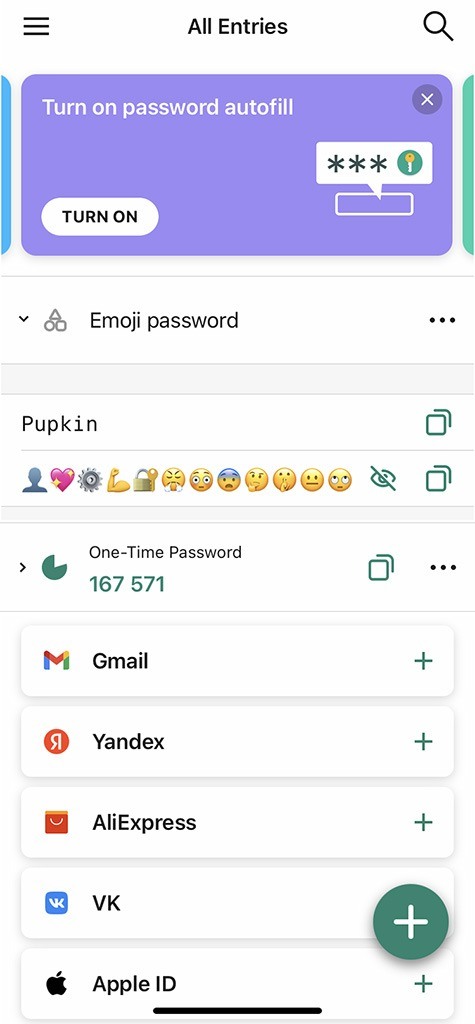

Cómo crear una contraseña con emojis

Un compromiso razonable sería añadir uno o dos emojis a tu contraseña para aumentar su complejidad. El resto de la contraseña puede ser alfanumérica y menos sofisticada. Por supuesto, el uso de emojis no sustituye los consejos de seguridad tradicionales: el uso de un administrador de contraseñas y la autenticación de dos factores (2FA). Hablando de eso, Kaspersky Password Manager puede almacenar contraseñas con emojis y generar códigos de 2FA.

Cómo introducir contraseñas con emojis

El método de introducción depende de tu dispositivo y sistema operativo. Los teléfonos inteligentes tienen una sección de teclado especial para esto, mientras que en los ordenadores puedes usar una de estas opciones:

- En Windows 10 u 11, pulsa la tecla Win y la tecla de punto simultáneamente para abrir la tabla de emojis en cualquier campo de entrada. En muchos diseños, la combinación de teclas Win + ; también funciona.

- En macOS, la tabla de emojis está disponible en cualquier aplicación en Editar → Emoji y símbolos. Para abrir la tabla desde el teclado, mantén pulsadas las teclas Comando + Control + Barra espaciadora al mismo tiempo.

- En Ubuntu Linux (versión 18 y posteriores), puedes introducir emojis haciendo clic con el botón derecho en el campo de entrada y seleccionando Insertar emoji en el menú contextual. Para abrir la tabla desde el teclado, al igual que en Windows, pulsa Win + punto al mismo tiempo.

- Entrada por código de carácter. Por lento y aburrido que parezca, esta es una forma fiable de introducir cualquier carácter Unicode, no solo emojis. Primero, busca el código del carácter correspondiente en la tabla y, a continuación, introdúcelo usando una combinación de teclas especial. En Windows, mantén pulsada la tecla Alt e introduce el código decimal de la lista en el teclado numérico lateral. Para otros sistemas operativos, el proceso se describe en más detalle aquí.

- La forma más sencilla de introducir contraseñas con emojis es guardarlas en Kaspersky Password Manager e insertarlas en los campos de entrada requeridos de forma automática.

Fuente: latam.kaspersky.com