Linux puede ser la mejor manera de evitar la pesadilla de la IA

La IA está llegando a tu ordenador, te guste o no, pero ¿qué puedes hacer al respecto?

Los ordenadores Copilot+ de Microsoft están tan repletos de inteligencia artificial que hasta su nombre lo indica. Esperamos que Apple añada un montón de nuevas funciones de IA en iOS 18 y macOS 15 en la WWDC del mes que viene, y Google es, bueno, Google. Pero, ¿y si no quieres IA en tu ordenador? ¿Y si te preocupan el impacto medioambiental de la IA, los agujeros de privacidad y los problemas éticos de entrenar con datos sin el permiso de los creadores? La respuesta podría ser cambiar a Linux. Sí, Linux.

«Como alguien que ha trabajado extensamente en tecnología y ciberseguridad, puedo decirte que Linux es una alternativa viable para aquellos que desean evitar las integraciones de IA que se encuentran en sistemas operativos convencionales como macOS y Windows«, dijo Reade Taylor, ex ingeniero de IBM Internet Security Systems y fundador de la empresa de ciberseguridad Cyber Command, a Lifewire por correo electrónico.

Fuera de control

A medida que añaden más funciones, tenemos cada vez menos control sobre nuestros ordenadores. Dropbox, iCloud, Copilot y todas las funciones de Continuidad de Apple dependen de la nube, enviando datos de un lado a otro. La inteligencia artificial ya está firmemente integrada en nuestros ordenadores: autocorrección de texto, reconocimiento de nuestros amigos y familiares en las fotos que añadimos a nuestras fototecas, etcétera.

Estas funciones son increíbles y muy prácticas. Pero tienen un precio. ¿Recuerdas cuando podías poner tu Mac a dormir y, al despertarlo unos días después, la batería apenas se había descargado? Ahora ya no, porque en realidad tu ordenador ya nunca duerme. Y, por supuesto, están los problemas de privacidad que supone tener tu ordenador en contacto constante con el propietario de la plataforma: Microsoft, Google y Apple.

Y ahora parece que el tren de la IA se está extendiendo por todos los aspectos de nuestra vida informática. Me preocupan el uso desmesurado de energía y la búsqueda de datos de entrenamiento sin tener en cuenta los deseos de sus creadores. Además, la próxima generación de ordenadores está incorporando silicio adicional para procesar la IA en el dispositivo. Por último, hemos llegado a un punto en el que los ordenadores son más que rápidos, duran todo el día cargados y lo hacen todo sin ventilador, ¿y queremos arruinar todo eso?

El año de Linux en el escritorio

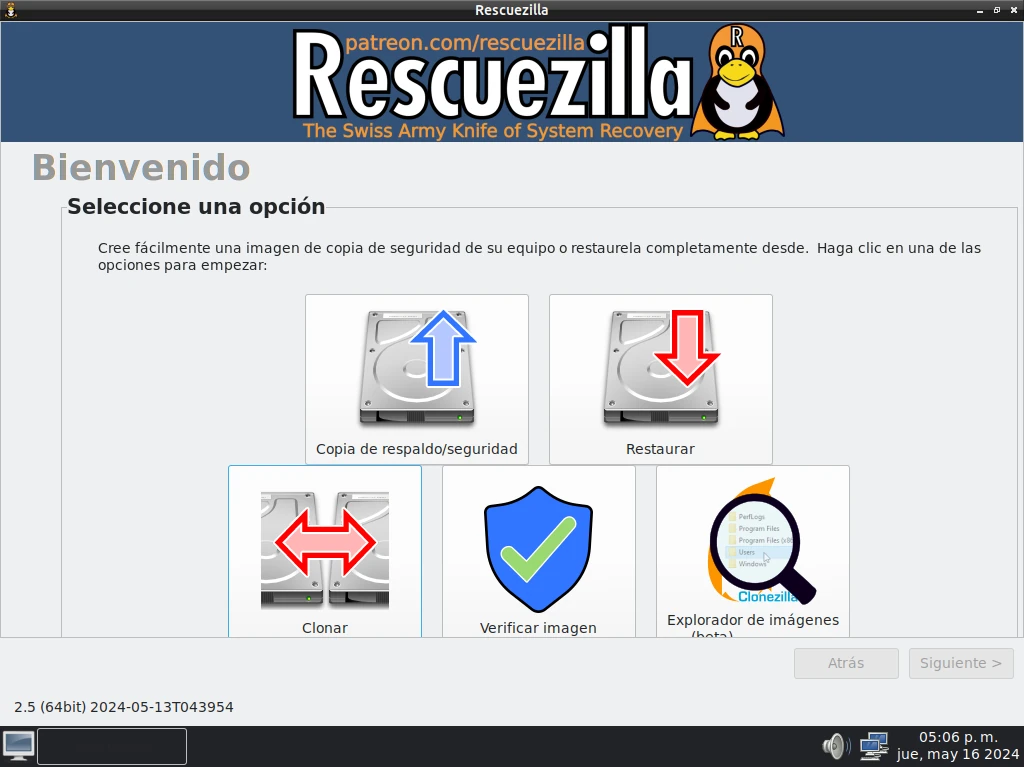

La respuesta a esto ha sido durante mucho tiempo Linux, un sistema operativo de código abierto que puede ser tan privado y cerrado como quieras. El problema es que nunca ha sido especialmente fácil de usar. Históricamente, para instalar una nueva aplicación había que abrir una ventana de terminal -esas ventanas de texto blanco sobre negro que usan los hackers en las películas- y teclear comandos arcanos.

Pero en los últimos años, muchas cosas han cambiado. Es posible comprar ordenadores con Linux ya instalado, pero aún mejor, es fácil instalarlo en el ordenador que posees actualmente. De hecho, puedes probarlo sin borrar nada de tu configuración actual.

La instalación de aplicaciones también es mucho más fácil, con repositorios similares a las tiendas de aplicaciones que te permiten añadir aplicaciones con un solo clic. Y encontrarás todas las aplicaciones que necesitas, como Slack, listas y esperando. Si no, hay alternativas.

«Pasarse a Linux significa que quizá tengas que decir adiós a ciertos programas y juegos propietarios. Aplicaciones como Adobe Creative Suite o algunas herramientas profesionales especializadas no tienen versiones nativas para Linux y, aunque existen alternativas, puede que no satisfagan las necesidades de todo el mundo«, explica a Lifewire por correo electrónico Cameron Lee, CEO de ACCURL y experto en tecnología.

¿Qué es Linux exactamente? No es más que otro sistema operativo, como macOS o Windows, pero con muchos más «sabores» o combinaciones de aplicaciones y entornos de escritorio. Es mucho menos exigente con el hardware que macOS y Windows, por lo que es perfecto para resucitar ordenadores antiguos.

Tendrá que acostumbrarse a una nueva forma de hacer las cosas, como al pasar de Windows al Mac, pero le resultarán familiares sobre todo las carpetas, los menús, etcétera. Algunas versiones están diseñadas específicamente para que resulten fáciles de usar a quienes vienen de otros sistemas operativos.

«Una distribución fácil de usar como Ubuntu puede ser una excelente opción para las personas que desconfían de la privacidad y las cuestiones éticas que rodean a la IA», dice Taylor. «Proporciona un entorno robusto y fácil de usar que minimiza el seguimiento y la recopilación de datos que se suelen encontrar con macOS o Windows».

Ubuntu y otras ‘distros’ suelen venir con un paquete de aplicaciones, un navegador web, alternativas a Microsoft Office, apps de correo electrónico, etcétera. Podrás ponerte en marcha en un abrir y cerrar de ojos.

Puede que Linux aún no sea para todo el mundo, pero ahora es para cualquiera. Cualquiera que quiera tener más control sobre su vida informática o que simplemente quiera seguir utilizando su viejo ordenador en lugar de verse atrapado en un ciclo de actualizaciones ahora impulsado por las necesidades de la IA. Échale un vistazo. Puede que te guste.

Fuente: www.somoslibres.org