¿Son seguros los ordenadores Mac? Amenazas para los usuarios de macOS

¿Son los ordenadores Mac tan seguros como sus propietarios creen que son? Algunas historias recientes sobre malware dirigidos a usuarios de macOS.

Muchos usuarios de Apple creen que el sistema operativo macOS es tan seguro que ninguna ciberamenaza puede hacerles daño, por lo que no deben preocuparse por proteger sus dispositivos. Sin embargo, esto está lejos de ser el caso: si bien hay menos malware para macOS, sigue siendo mucho más común de lo que los propietarios de dispositivos Apple piensan.

En esta publicación, analizamos las amenazas actuales que enfrentan los usuarios de macOS y cómo proteger de manera efectiva tu Mac. Para ilustrar el hecho de que los virus para macOS existen, veremos tres estudios recientes sobre varias familias de malware que se han publicado durante las últimas semanas.

BlueNoroff ataca a los usuarios de macOS y roba criptomonedas

A finales de octubre de 2023, nuestros investigadores descubrieron un nuevo troyano para macOS que se cree que está asociado con BlueNoroff, el “área comercial” del grupo de APT Lazarus que trabaja para Corea del Norte. Este subgrupo se especializa en ataques financieros y se centra específicamente en dos cosas: en primer lugar, los ataques al sistema SWIFT, incluido el notorio atraco al Banco Central de Bangladesh, y, en segundo lugar, el robo de criptomonedas a organizaciones e individuos.

El descargador de troyanos para macOS descubierto se distribuye dentro de archivos comprimidos maliciosos. Está disfrazado como un documento PDF titulado “Criptoactivos y sus riesgos para la estabilidad financiera”, con un icono que imita una vista previa de este documento.

Portada del PDF engañoso que el troyano descarga y muestra al usuario al abrir el archivo desde un archivo comprimido infectado.Fuente

Una vez que el usuario hace clic en el troyano (disfrazado de PDF), se ejecuta un script que descarga el documento PDF correspondiente de Internet y lo abre. Pero, por supuesto, eso no es todo lo que sucede. La principal tarea del troyano es descargar otro virus, que recopila información sobre el sistema infectado, la envía al C2 y luego espera un comando para realizar una de dos acciones posibles: autoeliminarse o guardarse en un archivo y ejecutar un código malicioso enviado en respuesta desde el servidor.

Troyano proxy en software pirateado para macOS

A fines de noviembre de 2023, nuestros investigadores descubrieron otra instancia de malware que amenaza a los usuarios de Mac: un troyano proxy, distribuido junto con el software pirateado para macOS. Específicamente, este troyano se añadió a los archivos PKG de programas de edición de video, herramientas de recuperación de datos, utilidades de red, convertidores de archivos y varios otros programas de software. La lista completa de instaladores infectados descubiertos por nuestros expertos se puede encontrar al final del informe publicado en Securelist.

Como se mencionó anteriormente, este malware pertenece a la categoría de troyanos proxy: malware que configura un servidor proxy en el ordenador infectado, esencialmente creando un host para redirigir el tráfico de Internet. Posteriormente, los ciberdelincuentes pueden usar esos dispositivos infectados para construir una red de pago de servidores proxy y ganar dinero de aquellos que buscan tales servicios.

Alternativamente, los propietarios del troyano podrían usar directamente los equipos infectados para llevar a cabo actividades delictivas en nombre de la víctima, ya sea atacando sitios web, empresas u otros usuarios, o comprando armas, drogas u otros productos ilegales.

Programa de robo Atomic en actualizaciones falsas del navegador Safari

También en noviembre de 2023, se descubrió una nueva campaña maliciosa para propagar otro troyano para macOS, conocido como Atomic y perteneciente a la categoría de programas de robo. Este tipo de malware busca, extrae y envía a sus creadores todo tipo de información valiosa que se encuentra en el ordenador de la víctima, en particular, los datos guardados en los navegadores. Los inicios de sesión y las contraseñas, los datos de la tarjeta bancaria, las claves de la billetera criptográfica, y otra información confidencial similar son de particular valor para los programas de robo.

El troyano Atomic se descubrió y describió por primera vez en marzo de 2023. Lo nuevo es que ahora los atacantes han comenzado a usar actualizaciones falsas para los navegadores Safari y Chrome con el fin de propagar el troyano Atomic. Estas actualizaciones se descargan de páginas maliciosas que imitan de manera muy convincente los sitios web originales de Apple y Google.

Un sitio con actualizaciones falsas del navegador Safari que en realidad contienen el programa de robo Atomic.Fuente

Una vez que se ejecuta en un sistema, el troyano Atomic intenta robar la siguiente información del ordenador de la víctima:

- Cookies

- Inicios de sesión, contraseñas y datos de la tarjeta bancaria almacenados en el navegador

- Contraseñas del sistema de almacenamiento de contraseñas de macOS (llavero)

- Archivos almacenados en el disco duro

- Datos almacenados de más de 50 extensiones de criptomonedas populares

Vulnerabilidades de día cero en macOS

Desafortunadamente, incluso si no descargas ningún archivo sospechoso, evitas abrir archivos adjuntos de fuentes desconocidas y, en general, te abstienes de hacer clic en nada sospechoso, esto no garantiza tu seguridad. Es importante recordar que cualquier software siempre tiene vulnerabilidades que los atacantes pueden aprovechar para infectar un dispositivo y que requieren poca o ninguna acción del usuario. Y el sistema operativo macOS no es una excepción a esta regla.

Recientemente, se descubrieron dos vulnerabilidades de día cero en el navegador Safari y, según el anuncio de Apple, los ciberdelincuentes ya las estaban aprovechando cuando las descubrieron. Simplemente atrayendo a la víctima a una página web maliciosa, los atacantes pueden infectar su dispositivo sin ninguna acción adicional del usuario, y obtener así el control sobre el dispositivo y la capacidad de robar datos de este. Estas vulnerabilidades son relevantes para todos los dispositivos que utilizan el navegador Safari y suponen una amenaza tanto para los usuarios de iOS y iPadOS como para los propietarios de Mac.

Este es un escenario común: como los sistemas operativos de Apple comparten muchos componentes, las vulnerabilidades a menudo se aplican no solo a uno de los sistemas operativos de la empresa, sino a todos ellos. Por lo tanto, se trata de un caso de Mac que es traicionado por la popularidad del iPhone: los usuarios de iOS son los principales objetivos, pero estas vulnerabilidades se pueden usar con la misma facilidad para atacar a macOS.

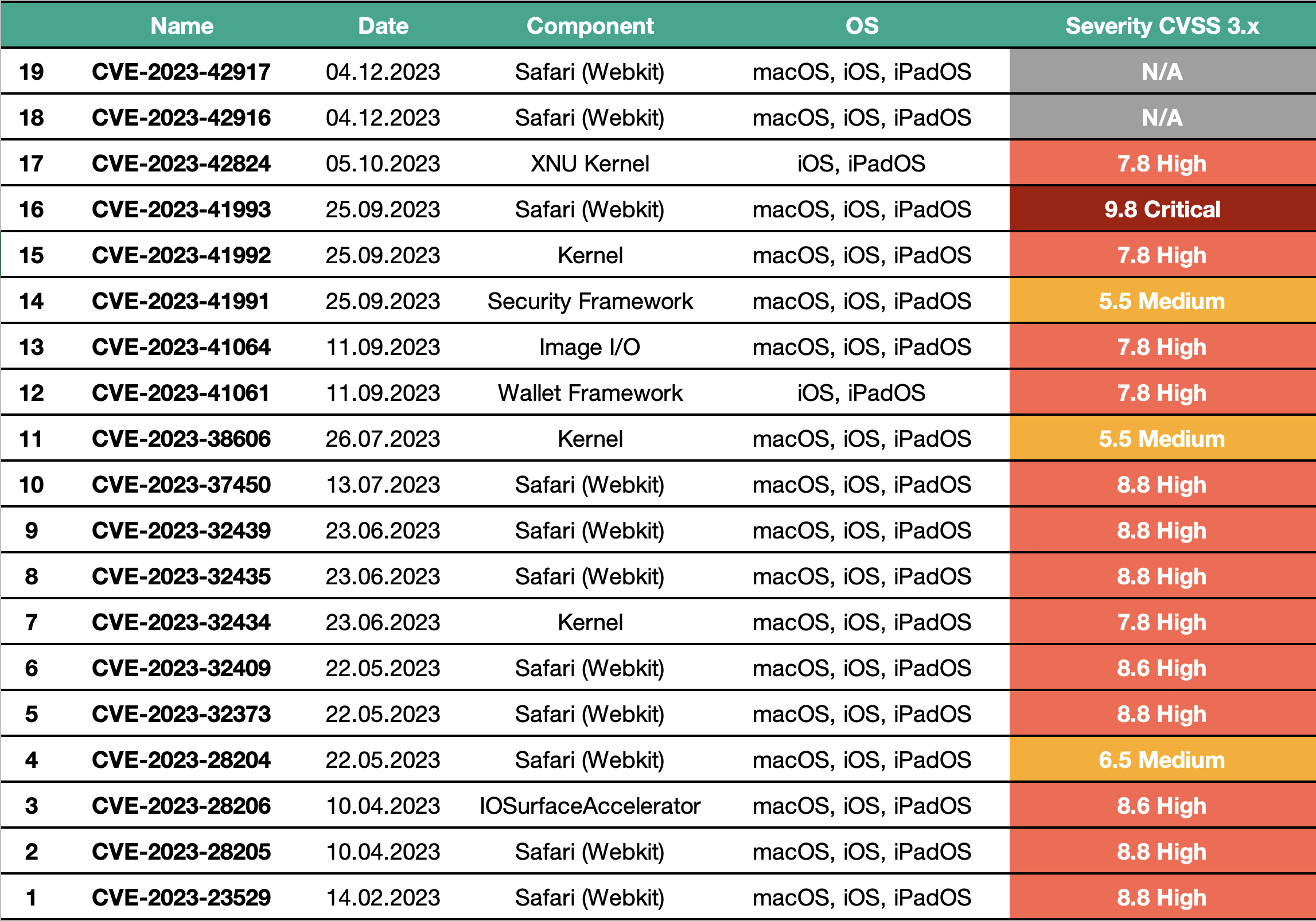

En 2023 se descubrieron un total de 19 vulnerabilidades de día cero en los sistemas operativos de Apple que se sabe que han sido aprovechadas activamente por los atacantes. De estos, 17 eran usuarios afectados de macOS, incluidos más de una docena con estado de alto riesgo y uno clasificado como crítico.

Vulnerabilidades de día cero en macOS, iOS y iPadOS descubiertas en 2023, que fueron aprovechadas activamente por los ciberdelincuentes.

Otras amenazas y cómo proteger tu Mac

Lo que es importante recordar es que existen numerosas ciberamenazas que no dependen del sistema operativo pero que no pueden ser menos peligrosas que el malware. En particular, presta atención a las siguientes amenazas:

- Sitios web falsos y de phishing . Los correos electrónicos y los sitios web de phishing funcionan de la misma manera tanto para los usuarios de Windows como para los propietarios de Mac. Lamentablemente, no todos los correos electrónicos y sitios web falsos son fácilmente reconocibles, por lo que incluso los usuarios experimentados a menudo se enfrentan al riesgo de que les roben sus credenciales de inicio de sesión.

- Amenazas web, incluidos los skimmers web. El malware puede infectar no solo el dispositivo del usuario, sino también el servidor con el que se comunica. Por ejemplo, los atacantes a menudo piratean sitios web mal protegidos, especialmente tiendas en línea, e instalan skimmers web en ellos. Estos pequeños módulos de software están diseñados para interceptar y robar datos de tarjetas bancarias introducidos por los visitantes.

- Extensiones de navegador maliciosas. Estos pequeños módulos de software se instalan directamente en el navegador y funcionan dentro de él, por lo que no dependen del sistema operativo que se utilice. A pesar de ser aparentemente inofensivas, las extensiones pueden hacer mucho: leer el contenido de todas las páginas visitadas, interceptar la información ingresada por el usuario (contraseñas, números de tarjeta, claves de billeteras criptográficas) e incluso reemplazar el contenido de la página que se muestra.

- Interceptación de tráfico y ataques de intermediario(MITM). La mayoría de los sitios web modernos utilizan conexiones cifradas (HTTPS), pero, a veces, puedes encontrarte con sitios HTTP donde el intercambio de datos puede ser interceptado. Los ciberdelincuentes utilizan dicha interceptación para lanzar ataques MITM, lo que presenta a los usuarios páginas falsas o infectadas en lugar de legítimas.

Para proteger tu dispositivo, las cuentas de servicio en línea y, lo que es más importante, la información valiosa que contienen, es fundamental utilizar una protección integral tanto para ordenadores Mac como para iPhone y iPad. Dicha protección debe poder contrarrestar toda la gama de amenazas, por ejemplo, soluciones como nuestra [placeholder Kaspersky Premium], cuya eficacia ha sido confirmada por numerosos premios de laboratorios de pruebas independientes.

Fuente: www.latam.kaspersky.com