Actividad maliciosa en los chats de Discord

A raíz de una investigación reciente, analizamos varios escenarios que destacan la actividad maliciosa en Discord.

En los seis años desde el lanzamiento del chat de Discord y el servicio VoIP, la plataforma se ha vuelto una herramienta popular para construir comunidades de interés, especialmente entre los gamers. Sin embargo, como con cualquier otra plataforma que aloja contenido generado por los usuarios, Discord puede explotarse. Las vastas opciones de personalización de Discord también abren la puerta a ataques a usuarios ordinarios, tanto dentro como fuera del servidor del chat. Una investigación reciente de la seguridad de Discord reveló varios escenarios de ciberataque vinculados con su servicio de chat, algunos de los cuales pueden ser en verdad peligrosos para los usuarios. Te decimos cómo protegerte.

Malware que se propaga por Discord

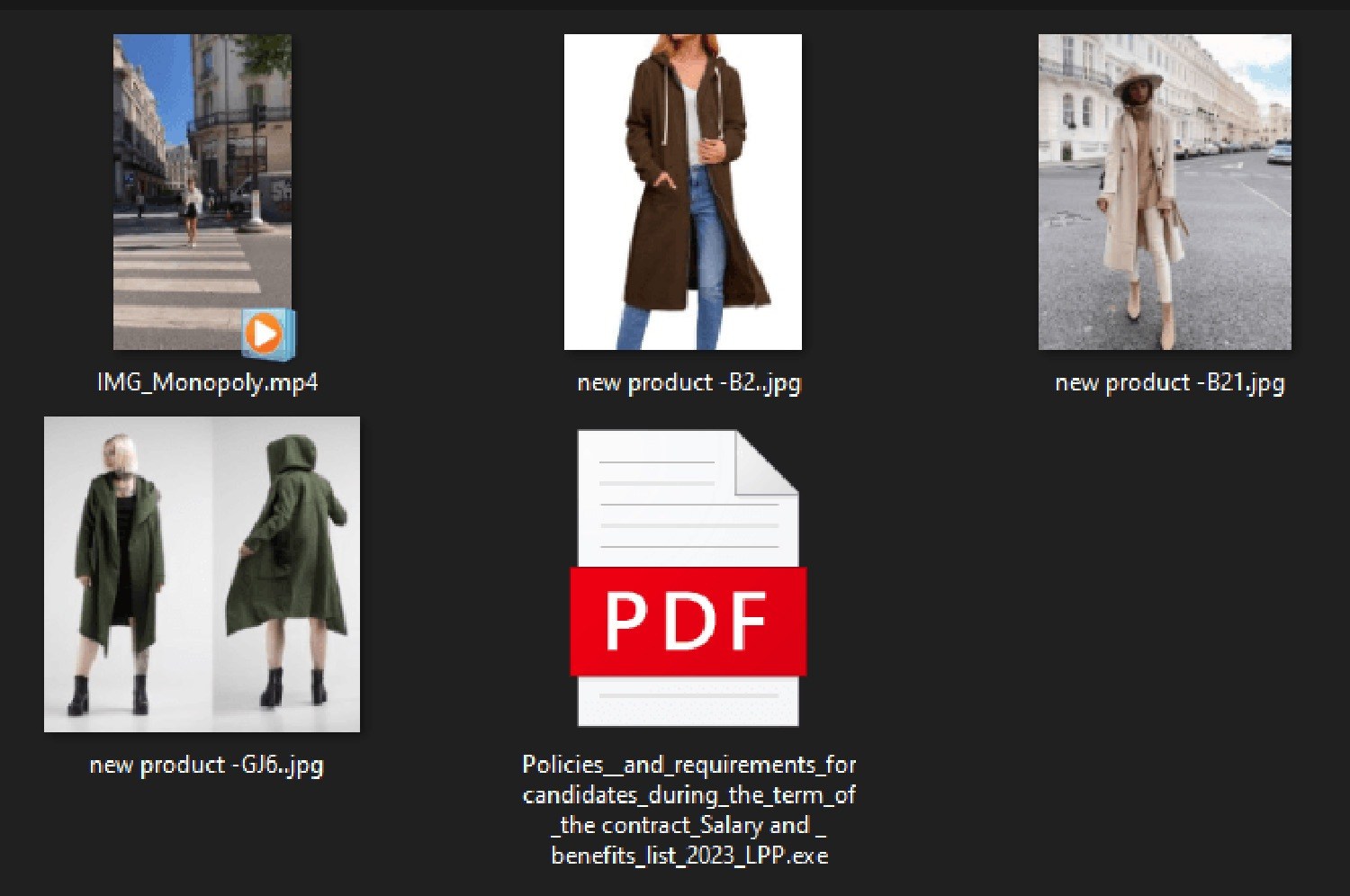

Los archivos maliciosos distribuidos mediante Discord representan la amenaza más obvia. En un estudio reciente se identificaron varias decenas de tipos de malware. Decimos que esta amenaza es “obvia” solo porque compartir archivos en Discord es muy fácil; a cada archivo cargado en la plataforma se le asigna una URL permanente con este formato:

cdn.discordapp.com/attachments/{channel ID}/{file ID}/{file name}

La mayoría de los archivos están disponibles para descarga para cualquiera que tenga el enlace.

El estudio describe un ejemplo de ataque de la vida real: un sitio web falso que ofrece descargas del cliente de conferencias de Zoom Web. El sitio web se asemeja al real, y el archivo malicioso está alojado en un servidor de Discord. Con esto se evitan las restricciones para descargar archivos de fuentes desconocidas. La justificación es que es menos probable que los servidores de una aplicación popular utilizada por millones sean bloqueados por soluciones antimalware.

El “truco” maliciosos es tan obvio como la forma de combatirlo: Las soluciones de seguridad de gran calidad no solo se fijan en el origen de la descarga para determinar el nivel de amenaza de un archivo. Las herramientas de Kaspersky detectan de inmediato la funcionalidad maliciosa la primera vez que un usuario intenta descargar el archivo, por ejemplo, y después, con ayuda de un sistema de seguridad basada en la nube, avisan al resto de los usuarios que el archivo debe ser bloqueado.

Todos los servicios que permiten cargas de contenido generado por el usuario se enfrentan a problemas de mal uso. Por ejemplo, en los sitios de alojamiento de páginas web gratuitos se crean páginas de phishing, mientras que las plataformas para intercambio de archivos se utilizan para propagar troyanos. Los servicios de llenado de formatos sirven como canales para spam. Etc. Los propietarios de la plataforma sí tratan de combatir el abuso, pero los resultados son variados.

Queda claro que los desarrolladores de Discord necesitan implementar al menos medios básicos de protección para los usuarios. Por ejemplo, los archivos utilizados en un servidor de chat particular no necesitan estar disponibles para todo el mundo. También es buena idea revisar y bloquear automáticamente el malware conocido. En cualquier caso, este es el menor de los problemas de Discord, y se combate de la misma manera que cualquier otro método de distribución de malware. Sin embargo, no es el único al que se enfrentan los usuarios.

Bots maliciosos

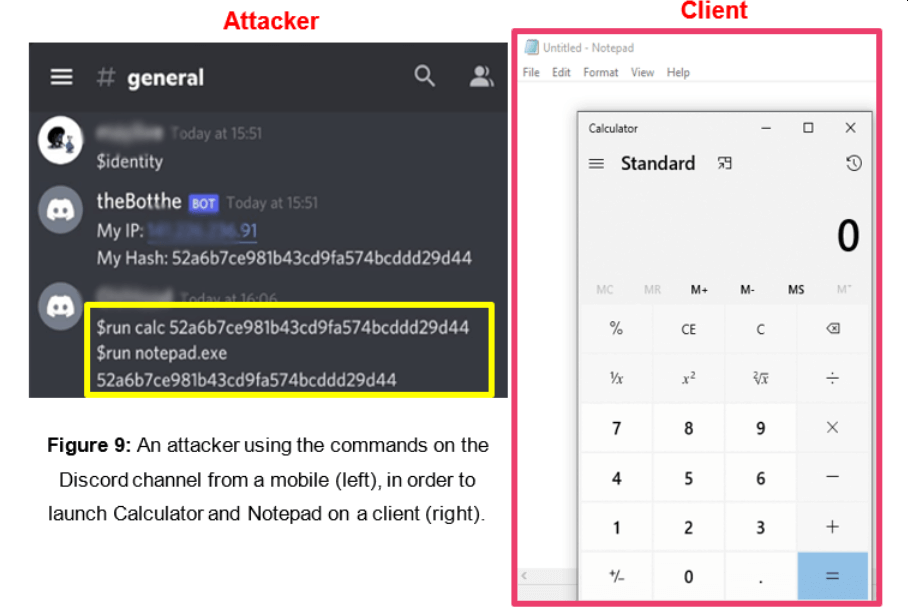

En otro estudio reciente se demuestra qué tan fácil es explotar el sistema de bots de Discord. Los bots amplían la funcionalidad del servidor del chat de varias maneras, y Discord ofrece una amplia gama de opciones para personalizar los chats de los propios usuarios. Un ejemplo de código malicioso relacionado con el chat se publicó recientemente en (y fue eliminado rápidamente de) GitHub: El autor pudo ejecutar código arbitrario en la computadora de un usuario con ayuda de las principales capacidades que proporciona la API de Discord. Podría verse algo así:

Un chatbot malicioso ejecuta un programa arbitrario en la computadora de un usuario en respuesta a un comando del chat de Discord. Fuente

Los investigadores también revisaron otro escenario de mal uso de Discord que no depende de que el usuario tenga instalado un cliente de Discord. En este caso, el malware utiliza el servicio de chat para comunicarse. Gracias a la API pública, el proceso de registro simple, y el cifrado de datos básico, una puerta trasera puede fácil y convenientemente utilizar Discord para enviar datos sobre el sistema infectado a su operador y, a su vez, recibir comandos para ejecutar el código, descargar módulos nuevos maliciosos y más.

Este tipo de escenario parece muy peligroso; simplifica el trabajo de los atacantes, quienes entonces no necesitan crear una interfaz de comunicación con computadoras infectadas, pero pueden utilizar algo que ya esté disponible. Al mismo tiempo, complica de cierta forma la detección de actividad maliciosa; conversaciones entre la puerta trasera y su operador se parecen a actividad normal de usuario en un chat popular.

Protección para los gamers

Si bien las amenazas anteriores aplican a todos los usuarios de Discord, principalmente tienen que ver con quienes utilizan Discord como un complemento del juego: para comunicación por voz y texto, transmisiones, recopilación de estadísticas del juego, etc. Este uso significa una buena personalización y aumenta el riesgo de los usuarios de encontrar e instalar extensiones maliciosas.

El ambiente relajado, y en apariencia seguro, es de hecho otra amenaza, ya que aumenta la tasa de éxito de las técnicas de ingeniería social: el señuelo se atrapa mejor en un chat cómodo con personas que consideras tus amigos. Recomendamos utilizar las mismas reglas de higiene digital en Discord que utilizas en cualquier otro lado de la web: no hagas clic en enlaces sospechosos o descargues archivos sospechosos; escudriña ofertas que suenan demasiado buenas para ser verdad; y evita compartir tu información personal o financiera.

En cuando a los troyanos y las puertas traseras, basados en Discord o solo distribuidos mediante la plataforma, no son especiales o esencialmente diferentes de otro tipo de malware. Utiliza una aplicación antivirus de confianza para mantenerte a salvo, déjala ejecutándose en todo momento, incluso cuando instales cualquier software o añadas bots a un servidor de chat, y pon atención a sus advertencias.

El desempeño no tiene que ser un problema. Por ejemplo, nuestros productos de seguridad incluyen un modo de juego que minimiza la carga adicional sin comprometer la protección.

Fuente: www.latam.kaspersky.com