China ha empezado a construir un colosal centro de datos en una ubicación completamente inusual: el fondo del océano

-

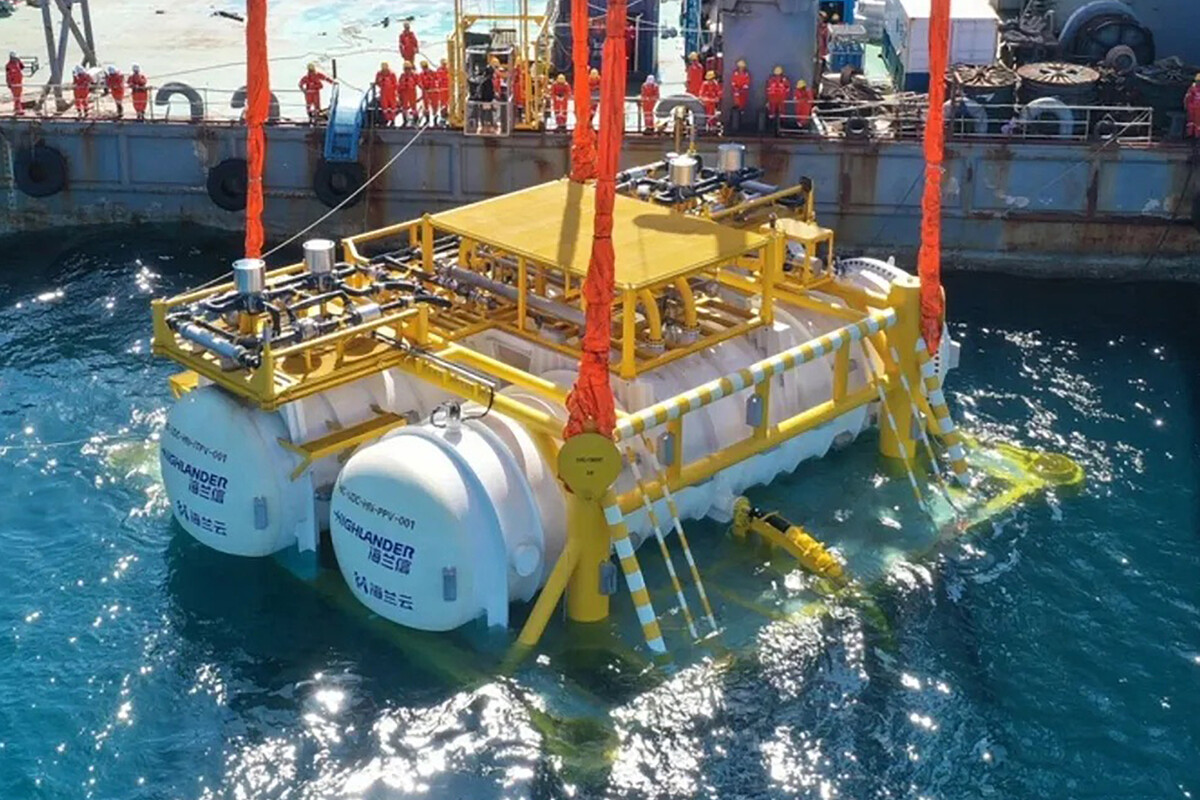

El proyecto está siendo desarrollado por Beijing Highlander Digital Technology

-

La firma asegura que, cuando esté listo, entrará en operaciones comerciales

Sabemos que uno de los desafíos a los que se enfrentan los centros de datos es mantener la temperatura bajo control. Esta necesidad ha impulsado distintas propuestas que buscan abordarla sin disparar el consumo energético, una característica clave en estos tiempos donde el mundo intenta ser más eficiente para luchar contra el cambio climático.

En los últimos años hemos visto a empresas como Meta mudar parte de su infraestructura de cómputo a lugares fríos como Luleå, en Suecia, y a Microsoft hacer pruebas en un entorno mucho más ambicioso: el fondo marino de las Islas Orkney, en Escocia. Ahora es el turno de China. El gigante asiático está apostando por centros de datos submarinos.

China incursiona en los centros de datos submarinos

Según recoge CGTN, Beijing Highlander Digital Technology está cerca de finalizar la construcción de la primera etapa del “primer centro de datos comercial submarino del mundo”. Se trata de una estructura que, en total, constará de 100 cabinas con varias unidades de cómputo cada una y que se beneficiarán de las bondades del clima oceánico.

En concreto, el centro de datos está tomando forma en las proximidades de la isla de Hainan, en el Mar de China Meridional. Para el máximo responsable del proyecto, Pu Ding, dice que los equipos “se enfriarán de forma natural” y serán entre un 40 y un 60% más eficientes a nivel energético que su funcionasen en instalaciones convencionales en la superficie.

Poner centros de datos en el agua se traduce en varios beneficios, según Pu Ding. La densidad de los servidores puede ser mayor, lo que aumenta la potencia de cómputo y, al operar preservados del polvo y del oxígeno, tendrán mayor durabilidad. El experto no lo menciona, pero creemos que hacer cualquier tipo de reparación no será tan fácil en las profundidades.

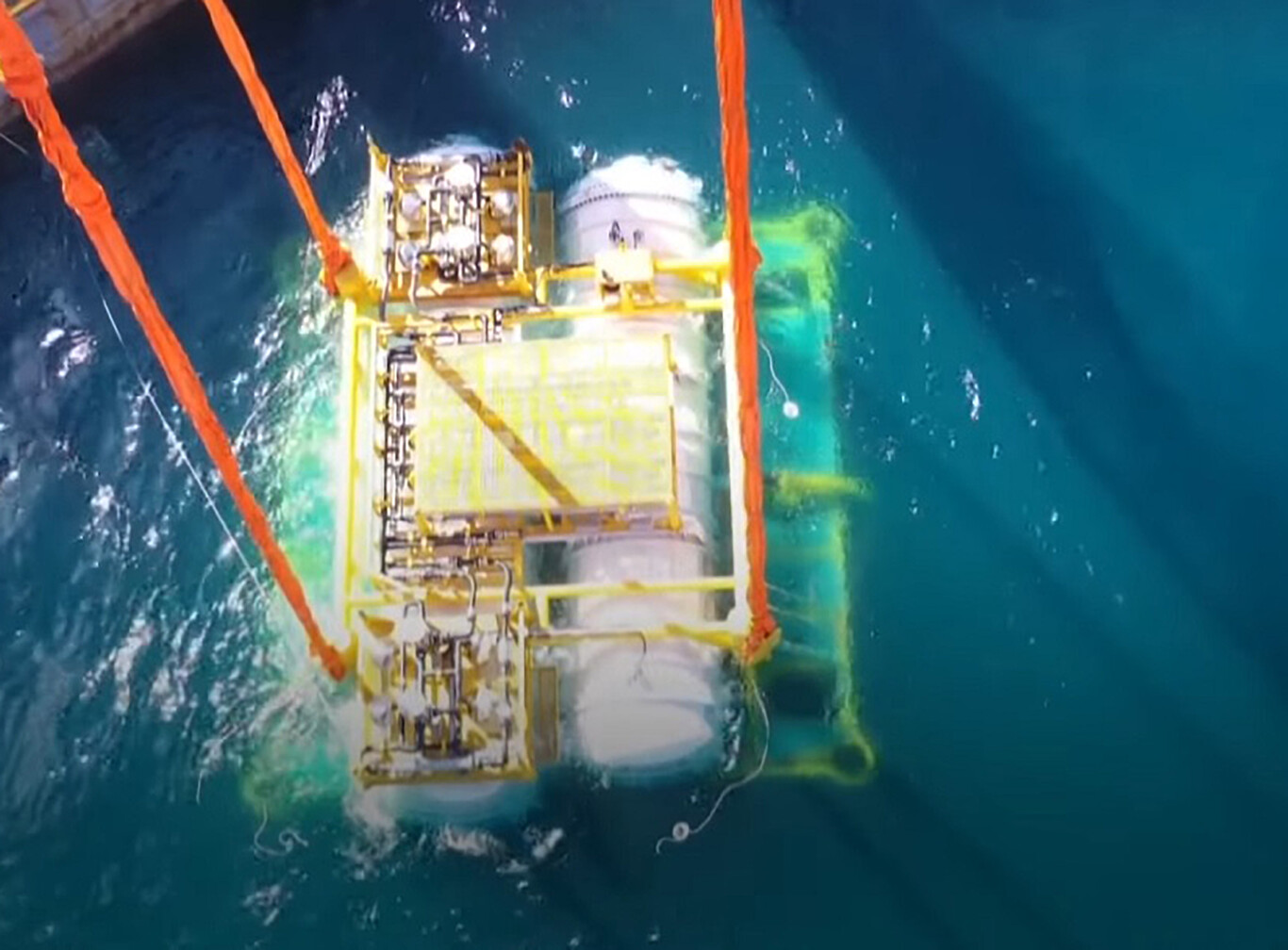

Los ingenieros necesitaron casi 3 horas para colocar adecuadamente la primera cabina del proyecto, cuyo peso es de 1.300 toneladas, a 35 metros bajo el agua. Recordemos que cada unidad está perfectamente sellada para evitar que cualquier tipo de filtración que pueda afectar a los componentes que, cabe señalar, no están exentos de presentar fallos.

Microsoft, que no está relacionado al proyecto chino, comprobó en sus pruebas que los centros de datos submarinos son viables, aunque también dejó una serie de aprendizaje para una implementación a escala futura. El acceso a las unidades submarinas no es sencillo, requiere de “mares con una calma atípica y de una danza coreografiada de robots”.

Después de las pruebas, la compañía de Redmond ha contemplado llevar sus centros de datos de Microsoft Azure a las profundidades, aunque esto no se ha concretado. La firma china, por su parte, asegura que su centro de datos submarino está destinado a funcionar comercialmente y que no se trata de una prueba, sino que servirá a clientes mientras esté en uso.

Fuente: www.xataka.com