The Linux Foundation publica su informe del año 2023 con gastos e ingresos

The Linux Foundation, la organización sin ánimo de lucro que fue fundada en el año 2000, inició su andadura con el propósito de canalizar los medios que hicieran el desarrollo del kernel sostenible en el largo plazo. Sin embargo, con el paso del tiempo ha ido evolucionando para apoyar al menos temporalmente a otros proyectos, como OpenSSL y Let’s Encrypt, y actualmente es el paraguas de proyectos, especificaciones e iniciativas como OpenWallet Foundation, Servo, CUPS (a través de OpenPrinting) y Open Container Initiative (OCI).

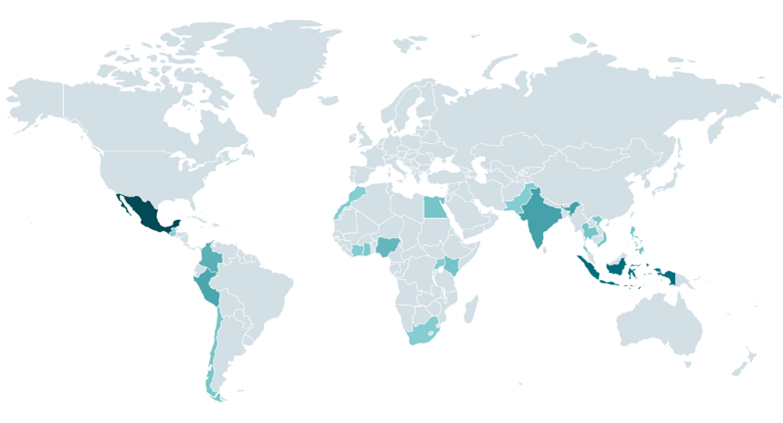

Dicho con otras palabras, The Linux Foundation es, desde hace años, todo un gigante tecnológico. Su financiación procede en un porcentaje importante de sus propios miembros, de entre los que se encuentran Huawei, Intel, Meta, Microsoft, Oracle, Red Hat, Samsung, Qualcomm, Fujitsu, Ericsson, Hitachi, Tencent y VMware como los que ostentan el nivel platino; Accenture, Alibaba Cloud, Baidu, Cisco, Citrix, Dell, Google, Panasonic, Refinitiv, Rensas, Sony, Toshiba, Toyota y WeBank como miembros de nivel oro; mientras que la cantidad de miembros de nivel plata se cuenta por decenas en la actualidad y entre ellos hay empresas de muchos países.

Si bien la forma de fundación puede dar la impresión de que The Linux Foundation es una institución movida por la benevolencia, en realidad no es tan así si vemos que respaldó a Microsoft cuando esta adquirió GitHub en un movimiento que en su momento no gustó a muchos, pero que en términos absolutos apenas ha afectado al desarrollo de los proyectos si vemos que sigue siendo el principal servicio de almacenamiento de repositorios de código.

Dejando aparte su actividad y la procedencia de una parte importante de sus ingresos, The Linux Foundation ha publicado su informe del año 2023, en el que expone todos los sectores en los que está involucrado, los proyectos que alberga bajo su paraguas y datos relacionados sobre sus ingresos y gastos. Como ya hemos dicho, la fundación ha crecido hasta convertirse en un gigante tecnológico que abarca mucho, así que en esta centrada nos ceñiremos a algunos de los datos más interesantes.

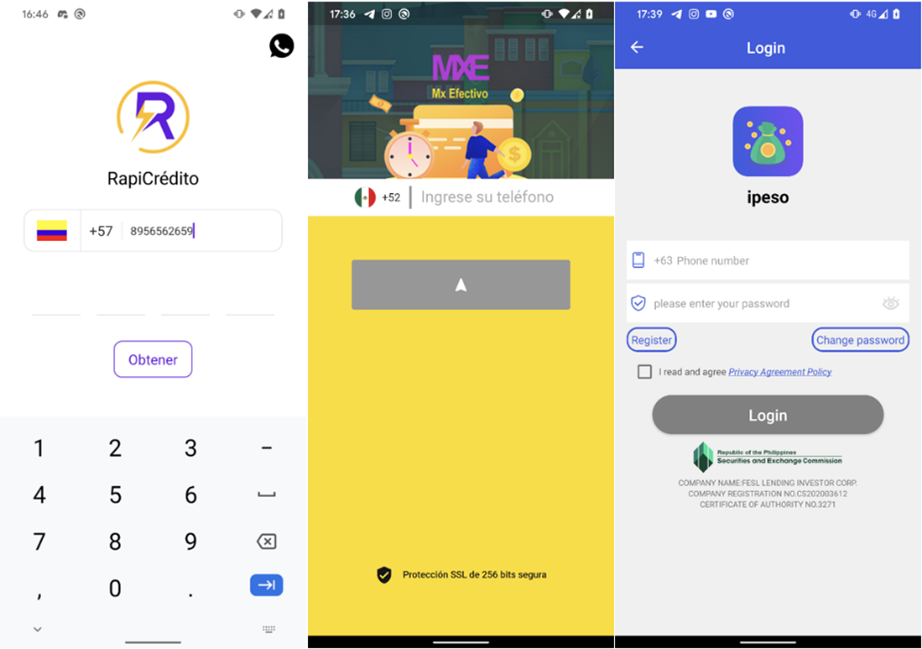

The Linux Foundation ha servido en el año 2023 “a más de 1.133 comunidades de proyectos de código abierto”. Si nos fijamos en el segmento técnico de los proyectos, descubrimos que el kernel Linux y la administración de sistemas solo han acaparado un 2% cada uno, mientras que el 25% de la contribución ha ido para la nube, los contenedores y la virtualización; un 13% a redes y computación en la frontera; un 12% a inteligencia artificial, aprendizaje automático, datos y analíticas; un 11% al desarrollo de la web y aplicaciones; un 8% a tecnologías cruzadas; un 4% a la privacidad y la seguridad; y un 4% al IoT y la computación empotrada.

Si uno se fija en los segmentos, estos concuerdan mucho con los más populares entre las grandes tecnológicas del mundo. Por otro lado y en lo que respecta al tipo de proyecto, el software de código abierto acaparó el 72% y las especificaciones y estándares abiertos el 20%, lo que concuerda con las principales actividades en las que se ha centrado y sigue centrándose la institución.

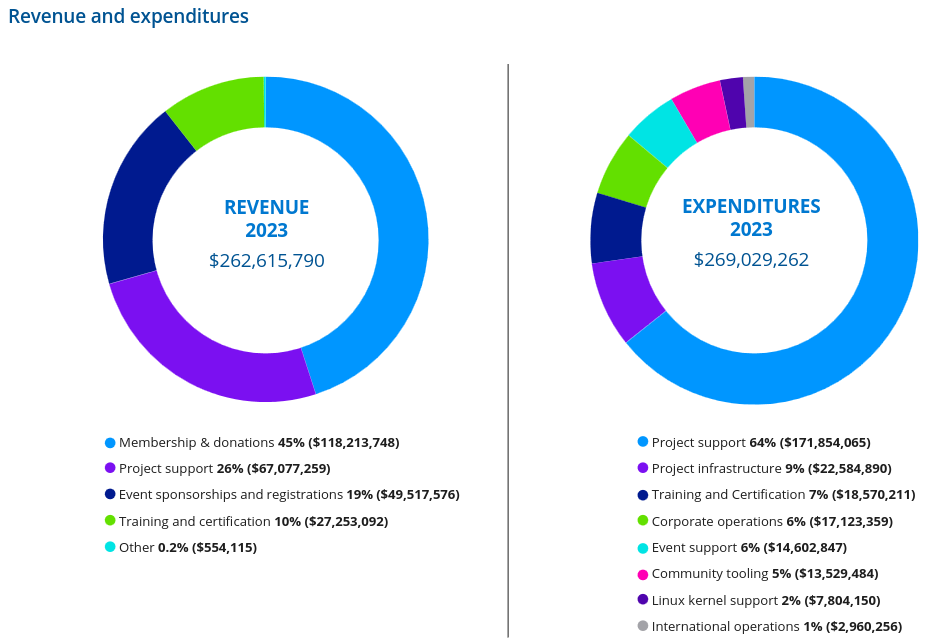

The Linux Foundation ingresó en el año 2023 un total de 262.615.790 dólares estadounidenses, los cuales, según la explicación proporcionada por la propia institución, “derivan de cuatro fuentes principales: membresías y donaciones, apoyo a proyectos, capacitación y certificaciones, y registro y patrocinio de eventos. En 2023, prevemos unos ingresos de 262,61 millones de dólares. En 2023, la Fundación Linux prevé gastar más de 269,02 millones de dólares para apoyar nuestra misión”.

El 45% de los ingresos de The Linux Foundation en 2023 procedieron de los miembros y las donaciones, el 26% del apoyo de proyectos, el 19% de registros y eventos patrocinados y el 10% de formación y certificaciones.

Por otro lado y como ya ha expuesto la fundación, esta espera haber gastado un total de 269.029.262 dólares en 2023, de los cuales el 64% iría destinado al apoyo a proyectos, el 9% a infraestructura, el 7% a formación y certificación, el 6% a operaciones corporativas, el 6% al apoyo a eventos, el 5% a herramientas comunitarias y solo el 2% para el desarrollo del kernel.

¿Y qué hay del kernel? A pesar de que en números no parece tener un peso excesivo dentro de The Linux Foundation, la institución no se olvida del proyecto por el que es más conocida y que a su vez fue el cimiento de su existencia. Dos años después de celebrar su trigésimo aniversario, el kernel sigue siendo uno de “los tres principales proyectos de código abierto a nivel mundial en términos de velocidad de desarrollo”. Sin embargo, los siguientes párrafos, que hacen referencia a aspectos relacionados con el desarrollo, son realmente interesantes:

“El kernel de Linux permite cargar módulos privativos si cumplen con las reglas y se mantienen dentro de los límites. Sin embargo, la comunidad del kernel no puede depurar ni reparar módulos privativos. Como resultado, no ven el mismo nivel de mejoras en los módulos del kernel. Hay un juego continuo de creadores de módulos privativos que intentan traspasar los límites para encontrar lagunas y desarrolladores de kernel que intentan cerrarlas. Un cambio reciente impide que un módulo privativo obtenga acceso a símbolos exclusivamente bajo GPL a través de un módulo con licencia nominal GPL, obteniendo así acceso a funciones del kernel que están disponibles para módulos que están exclusivamente bajo GPL.”

“Esta nueva restricción cierra este vacío legal. Esta es una de las muchas características y cambios que se realizaron en el kernel este año, incluida la desactivación de la función que inhabilita el entorno de ejecución de SELinux para evitar que los sistemas se vuelvan inseguros de manera accidental y/o intencional”.

Y estos son los datos más importantes para el público general del informe de The Linux Foundation correspondiente al año 2023. Como ya hemos dicho, aquí hay mucha política, muchos proyectos y muchos frentes, y encima la institución está más bien centrada en los sectores que interesan a las grandes tecnológicas del momento. Pero pese a sus sombras, no se puede negar que todo podría ser muchísimo peor para el código abierto.

Fuente: www.muylinux.com